Н. Голдуев - Обеспечение информационной безопасности бизнеса

- Название:Обеспечение информационной безопасности бизнеса

- Автор:

- Жанр:

- Издательство:Array Литагент «ЦИПСиР»

- Год:2011

- Город:Москва

- ISBN:978-5-9614-1364-9

- Рейтинг:

- Избранное:Добавить в избранное

-

Отзывы:

-

Ваша оценка:

Н. Голдуев - Обеспечение информационной безопасности бизнеса краткое содержание

2-е издание, переработанное и дополненное

Обеспечение информационной безопасности бизнеса - читать онлайн бесплатно ознакомительный отрывок

Интервал:

Закладка:

Очевидно, что для более осмысленного и качественного реагирования на базовые риски организации необходимо отобразить на них информационную сферу организации. Однако прямое отображение информационной сферы на базовые рисковые события либо крайне затруднительно, либо вообще невозможно. Причина этого разрыв как семантический, так и формальный, а также и временно й между содержанием и формой представления событий в информационной сфере организации и конечным продуктом (целью) ее деятельности.

Менеджмент организаций, как показывает практика, более склонен воспринимать возникающие издержки как последствия сложившихся разного рода ресурсных ограничений, но не информационных. Однако та же практика, только a posteriori, каждый раз показывает, что дело было вовсе не в ресурсных ограничениях, а сводилось к тому, насколько эффективно организация была способна добывать полезную для себя информацию, оценивать и систематизировать ее, анализировать, накапливать, обобщать, а также своевременно и рационально использовать в своей деятельности. Без эффективно действующей информационной составляющей даже изначально ресурсно избыточный бизнес погибнет.

Поэтому построение модели ИБ организации должно начинаться с исследования (анализа) идентифицированных в ней рисков целей деятельности (бизнеса). Целью этого анализа должно быть установление контекста идентифицированных рисков, т. е. определение условий, сущностей и механизмов реализации рисковых событий, вида и величины наносимого ущерба.

Установленный контекст позволит перейти к построению факторных моделей базовых рисков, т. е. к некоторой их формализации, приближающей их к сущностям информационной сферы. При этом факторы и обстоятельства, слабо связанные с процессами информационной сферы, могут сразу же отфильтровываться как незначимые.

Одновременно необходимо формализовывать и информационную сферу в контексте базовых рисков организации. Такое движение навстречу позволит преодолеть указанный выше разрыв. Наилучшей основой такой формализации является технологический аспект, т. е. отображение на нее ролей и субъектов, а также задействуемые ими активы и инструменты (информационной сферы).

Теперь можно установить контекст информационной сферы для идентифицированных риск-факторов, т. е. какие активы, процессы, инструменты, субъекты и роли отображаются на каждый из риск-факторов. Здесь же, если уже накоплено достаточно знаний, устанавливается, какие именно нарушения (регламентов, свойств либо состояния) являются признаками (либо предвестниками) наступления событий ИБ. Последующий мониторинг этих сущностей позволит идентифицировать часть событий ИБ.

Именно пятерка «активы, процессы, инструменты, субъекты, роли» (далее «А, П, И, С, Р») подвержена рискам ИБ, и происходящие с ними события ИБ будут приводить к изменению значений соответствующих риск– факторов и, как следствие, значений базовых рисков организации и ее совокупного риска.

Видно, что пятерка «А, П, И, С, Р» определяет содержательно и формально критическую часть информационной сферы организации, способную наносить ущербы и приводить к негативным последствиям для целей организации. Таким образом, у базовых рисковых событий всегда через их риск-факторы может быть идентифицирован их контекст в информационной сфере организации.

Понятно, что если пересечение контекстов событий S i и S j не пустое, т. е.  о между S i и S j возникает связь и можно говорить о связанной цепочке событий. Можно также говорить о силе этой связи, понимая под ней значение

о между S i и S j возникает связь и можно говорить о связанной цепочке событий. Можно также говорить о силе этой связи, понимая под ней значение  т. е. чем больше А ij , тем сильнее связь.

т. е. чем больше А ij , тем сильнее связь.

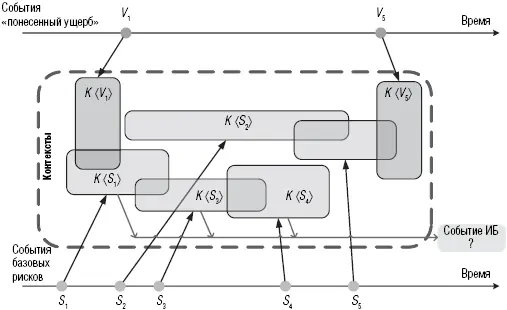

Еще более сильной характеристикой связи является понесенный ущерб (негативные последствия) и его информационный контекст. В этом смысле можно говорить о событии «понесенный ущерб», связанном с обнаружением факта ущерба. Здесь важна величина ущерба V и по аналогии с событиями базового риска идентифицированная с ним пятерка «А, П, И, С, Р».

Рис. 8.Контекстная зависимость событий базовых рисков

То есть с точки зрения безопасности более важно не само рисковое событие, а наступившие последствия, их оценка (величина) и идентифицированный контекст, в нашем случае в терминах информационной сферы. Связи рисковых событий и понесенных ущербов иллюстрируются рис. 8. Связи событий могут быть неочевидны, особенно в случае понесенных ущербов и событий базовых рисков. В общем случае они устанавливаются в результате расследования. Понятно, что идентифицированная таким образом цепочка с сильными связями будет отображать цель и примененный способ ее реализации для нанесения ущерба.

Описанные выше процедуры установления контекста базовых рисков организации в ее информационной сфере и «связывания» их с событиями ИБ являются основой построения модели ИБ организации. Однако практическая их реализация требует более детального рассмотрения проблем идентификации событий ИБ, управления ИБ, систематизации, оценивания, анализа и обобщения получаемой информации о состоянии организации (бизнеса) и ее информационной сферы. Эти вопросы рассматриваются ниже.

1.3.6. Модель с изменением цели

Рассмотренная выше модель основывается на неизменности достигаемой цели. Однако одной из распространенных мер реагирования на риск является корректировка (деградация) изначально заявленной цели. В ситуации, когда инвестиционный процесс реализуется последовательно (часто это естественный процесс), можно определить прогнозные оценки конечного результата, т. е. величину ΔV. При ΔV ≥ 0 процесс следует считать нормальным и можно перейти к дальнейшему инвестированию.

В ситуации, когда на очередном шаге окажется, что ΔV i< 0, необходимо осуществить корректировку цели так, чтобы ΔV i (Ц – Ц i ) ≥ 0, где  – величина корректировки цели на шаге i. Ограничив возможности по корректировке цели так, что

– величина корректировки цели на шаге i. Ограничив возможности по корректировке цели так, что  где δ – допустимая величина корректировки цели, получаем итерационный процесс реализации цели в контексте рассмотренной выше модели. Процесс завершается либо после завершения всех шагов инвестирования ( i = п, п – количество шагов инвестирования), либо при достижении

где δ – допустимая величина корректировки цели, получаем итерационный процесс реализации цели в контексте рассмотренной выше модели. Процесс завершается либо после завершения всех шагов инвестирования ( i = п, п – количество шагов инвестирования), либо при достижении  Тогда оставшиеся шаги ( n – i ) реализуются за один шаг инвестирования.

Тогда оставшиеся шаги ( n – i ) реализуются за один шаг инвестирования.

Интервал:

Закладка: