Надежда Баловсяк - Интернет. Новые возможности. Трюки и эффекты

- Название:Интернет. Новые возможности. Трюки и эффекты

- Автор:

- Жанр:

- Издательство:046ebc0b-b024-102a-94d5-07de47c81719

- Год:2008

- Город:СПб.

- ISBN:978-5-91180-936-2

- Рейтинг:

- Избранное:Добавить в избранное

-

Отзывы:

-

Ваша оценка:

Надежда Баловсяк - Интернет. Новые возможности. Трюки и эффекты краткое содержание

Сегодня книжный рынок предлагает огромный выбор литературы о работе в Интернете – как для начинающих пользователей, так и для профессионалов. Но есть ли книги об Интернете, которые были бы интересны пользователю со средним уровнем подготовки? Таких изданий на русском языке почти нет. Данная книга призвана восполнить этот пробел. В ней собраны сотни неочевидных трюков и хитрых приемов для работы в Интернете, описаны десятки полезнейших программ, даны множество важных советов и рекомендаций.

Диапазон рассматриваемых авторами вопросов очень широк – это и оптимизация подключения, и расширение возможности браузеров, и секреты эффективного поиска, и вопросы безопасности… Можете не сомневаться: освоив эту книгу, вы будете проводить время в Интернете куда более эффективно и интересно.

Интернет. Новые возможности. Трюки и эффекты - читать онлайн бесплатно ознакомительный отрывок

Интервал:

Закладка:

Анатомия spyware

В данном разделе поговорим о троянских конях. Сразу следует сказать, что троянский конь – это не вирус. По сравнению с вирусами, которые уничтожают Windows и форматируют диски, они приносят меньший ущерб. Область их компетенции – воровство конфиденциальной информации, паролей с последующей передачей их хозяину. В классическом варианте троянский конь состоит из клиента и сервера. Серверная часть обычно находится на компьютере у жертвы, клиентская – у хозяина, то есть у того, кто создал троянского коня или просто модифицировал его, заставив работать на себя. Связь клиента и сервера осуществляется через какой-либо открытый порт. Протоколом передачи данных обычно является TCP/IP (Transmission Control Protocol/Internet Protocol), но известны троянские кони, которые используют и другие протоколы связи, в частности ICMP (протокол межсетевых управляющих сообщений – Internet Control Message Protocol) и даже UDP (User Dategram Protocol – протокол стека TCP/IP). Тот, кто создает троянских коней, умело маскирует их, например, под полезные программы. При их запуске вначале происходит выполнение кода, который затем передает управление основной программе. Троянский конь также может быть просто, но эффективно замаскирован под файл с любым расширением, например GIF.

Классификация троянских коней

Современная классификация троянских коней выглядит следующим образом.

– Mail Sender – наиболее распространенная разновидность, так как подавляющее большинство троянов, если не все, отсылают хозяину пароли доступа в Интернет, от электронной почты, ICQ, чатов и т. д. в зависимости от изобретательности их создателя. Например: Trojan-PSW. Win32. QQPass. du (ворует пароли Windows), Bandra. BOK (пытается украсть пароли от банковских сайтов), Bancos. LU (сохраняет пароли во временных файлах, а затем пытается отослать их хозяину), Banker. XP (собирает конфиденциальные данные, пароли, счета и т. д. и отправляет их хозяину).

– Backdoor – утилиты удаленного администрирования, обычно обладают возможностями Mail Sender и функциями удаленного управления компьютером. Такой троян ждет соединения со стороны клиента (через какой-либо порт), с помощью которого посылает команды на сервер. Например: Backdoor. Win32. Whisper. a (имеет встроенную функцию удаленного управления компьютером), Back Orifice (позволяет полностью контролировать компьютер).

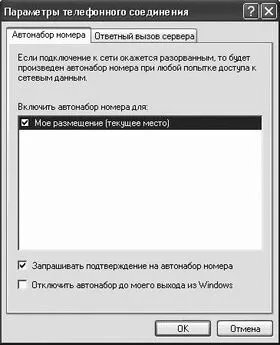

– Программы-дозвонщики – отличаются тем, что могут нанести значительный финансовый урон, устанавливая соединение с зарубежным провайдером. С телефонного номера абонента происходит установка международного соединения, например, с островами Кука, Сьерра-Леоне, Диего-Гарсиа и т. д. Например: Trojan – PSW. Win32. DUT или trojan. dialuppasswordmailer. a, Trojan-PSW. Win32. Delf. gj, Not-a-virus: PSWTool. Win32. DialUpPaper, Not-a-virus: PornWare. Dialer. RTSMini и др.

– Трояны-кейлоггеры – удачно сочетают в себе функции кейлоггера и Send-Mailer. Они способны отслеживать нажатия клавиш клавиатуры и отсылать эту информацию своему создателю по почте или прямо на сервер, расположенный в Интернете. Например: Backdoor. Win32. Assasin.20, Backdoor. Win32. Assasin.20. n, Backdoor. Win32. BadBoy, Backdoor. Win32. Bancodor. d (keylogger. trojan) и др.

– Эмуляторы DDos (Distributed Denial of Service) – довольно интересная группа троянов. Серверная часть отслеживает определенный порт и, как только получает команды извне, начинает функционировать как нюкер (приложение, отсылающее на заданный IP шквал некорректно сформированных пакетов, что приводит к отказу в обслуживании).

– Downloader (загрузчики) – загружают из Интернета файлы без ведома пользователя. Это могут быть как интернет-страницы нецензурного содержания, так и просто вредоносные программы. Например: Trojan-Downloader. Win32. Agent. fk (после запуска создает папку под названием %Program Files%\Archive, после чего копирует себя в нее, размер загружаемых файлов может варьироваться), Trojan-Downloader. Win32. Small. bxp и др.

– Dropper (дропперы) – программы, созданные для скрытной установки в систему других троянских программ. Например, Trojan-Dropper. Win32. Agent. vw.

– Прокси-серверы – этот троянский конь устанавливает в вашу систему один из нескольких прокси-серверов (socks, HTTP и т. п.), а затем кто угодно, заплатив хозяину, или сам хозяин совершает интернет-серфинг через этот прокси, не боясь, что его IP вычислят.

Деструктивные троянские программы, помимо своих непосредственных функций сбора и отсылки конфиденциальной информации, могут форматировать диски, удалять системные файлы и т. д.

Найти и обезвредить!

Если ваш антивирус не выдает никаких сообщений, а возможность присутствия троянского коня высока, то попробуйте обнаружить шпиона, воспользовавшись специальными утилитами типа Trojan Remover. Как показывает практика, этот способ доступен даже самому неопытному пользователю, тем более что соответствующего программного обеспечения в Интернете более чем достаточно. Удалить троянского коня можно и вручную. Для своего запуска эти программы обычно прописываются в автозапуск в следующих ветвях реестра:

– HKEY LOCAL MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\ Run (чаще всего);

– HKEY CURENT USER\Software\Microsoft\Windows\CurrentVersion\ Run;

– HKEY CURENT USER\Software\Microsoft\Windows\CurrentVersion\ Runonce;

– HKEY USERS\. Default\Software\Microsoft\Windows\CurrentVersion\ Run;

– HKEY LOCAL MACHINE\Software\Microsoft\Windows\CurrentVersion\ Runonce.

При обнаружении неизвестной записи, то есть той, которая не принадлежит обычным приложениям, смело удаляйте ее. Стоит напомнить, что при работе с реестром следует придерживаться особой аккуратности. Нужно также просмотреть все, что прописано в автозагрузке. Для этого следует выполнить команду Пуск ► Выполнить, ввести в открывшемся окне msconfig и перейти на закладку Автозагрузка. Разрешают/запрещают автозагрузку конкретной программы установкой соответствующего флажка. Необходимо внимательно следить за своими драйверами и программами, прописанными в автозагрузку, – тогда будет намного больше шансов сразу определить троянского коня. Если троянский конь все же запустился, для начала следует распознать его и завершить процесс, ему принадлежащий, воспользовавшись сочетанием клавиш Ctrl+Alt+Delete. Однако, даже если вы не обнаружили его в процессах диспетчера задач, огорчаться не стоит. Полную информацию о запущенных в Windows программах можно увидеть, запустив утилиту XRunили ей подобную – CTask. Если вышеизложенные способы ничего не дали, а признаки наличия троянских коней очевидны (слишком большой трафик, непонятные процессы в оперативной памяти, частые зависания и неустойчивая работа приложений), то необходимо просканировать компьютер извне на наличие открытых портов. Все, что понадобится для такой операции, – это хороший сканер портов и ваш IP. Данная процедура высокоэффективна, с ее помощью выявляются даже самые скрытые троянские кони. Из сканеров наиболее популярен X-Spider.

Признаком наличия троянских коней являются открытые нестандартные порты:

Читать дальшеИнтервал:

Закладка: