Денис Колисниченко - Анонимность и безопасность в Интернете. От «чайника» к пользователю

- Название:Анонимность и безопасность в Интернете. От «чайника» к пользователю

- Автор:

- Жанр:

- Издательство:Литагент «БХВ»cdf56a9a-b69e-11e0-9959-47117d41cf4b

- Год:2014

- Город:Санкт-Петербург

- ISBN:978-5-9775-0363-1

- Рейтинг:

- Избранное:Добавить в избранное

-

Отзывы:

-

Ваша оценка:

Денис Колисниченко - Анонимность и безопасность в Интернете. От «чайника» к пользователю краткое содержание

Простым и понятным языком рассказано, как скрыть свое местонахождение и IP-адрес, используя анонимные сети Tor и I2P, посетить заблокированные администратором сайты, защитить личную переписку от посторонних глаз, избавиться от спама, зашифровать программой TrueCrypt данные, хранящиеся на жестком диске и передающиеся по сети. Отдельное внимание уделено защите домашней сети от нежданных гостей, от соседей, использующих чужую беспроводную сеть, выбору антивируса и брандмауэра (на примере Comodo Internet Security). Показано, как защитить свою страничку в социальной сети, удалить файлы без возможности восстановления и многое другое.

Для широкого круга пользователей

Анонимность и безопасность в Интернете. От «чайника» к пользователю - читать онлайн бесплатно ознакомительный отрывок

Интервал:

Закладка:

Когда узлов в Интернете было мало, обслуживать файл hosts не составляло труда. Скажем, раз в месяц в этот файл добавлялся новый узел, и каждый администратор знал, что нужно скачать с главного сервера этот файл и заменить им свою копию hosts.

Но с ростом числа узлов файлы hosts оказались неэффективными: каждый день появляются тысячи новых узлов, а на данный момент (по информации с сайта ISC.org) их насчитывается 849 869 781. Для сравнения: в 1981 году было 213 узлов, а в 1982 – 215. То есть за один год прирост составил всего 2 узла. В 1983 году насчитывалось 562 узла, в 1984–1024. Обслуживать файлы hosts с таким небольшим количеством записей было несложно.

Но количество узлов в Сети росло в геометрической прогрессии. В 1987 году количество компьютеров, подключенных к Интернету, превысило 28 000. После этого стала активно использоваться система доменных имен (DNS, Domain Name System), хотя она была разработана еще в 1984 году, но до 1987 года по понятным причинам активно не использовалась.

Сравним, если с 1981 года по 1982 прибавилось всего 2 узла, то за полгода, с января по июль 2011 года, прибавилось 31 495 512 узлов. Согласитесь, обслуживать такой огромный файл hosts не очень удобно, да и с учетом нынешнего развития Интернета его бы пришлось копировать каждые пять минут.

Использование сетью I2P такой древней (не побоюсь этого слова) концепции говорит о том, что пока сама сеть недостаточно развита, и в ней насчитывается сравнительно мало узлов. Позже в этой сети должно появиться какое-то подобие DNS, конечно, при условии, что сеть будет развиваться.

Какие еще сайты посетить? Откройте адресную книгу маршрутизатора. В ней по умолчанию будет 330 записей. Попробуйте посетить эти сайты. На некоторое время вам будет вполне достаточно, а остальные ресурсы вы найдете по мере знакомства с сетью I2P.

3.3.4. I2P и брандмауэр

Когда вы запускаете I2P на локальном компьютере, проблем с настройкой брандмауэра, как правило, не возникает, – это если брандмауэр способен обучаться – обучающий режим имеется во многих программных продуктах (Comodo Internet Security, Outpost Firewall Pro и др.). Совсем другое дело, если брандмауэр настроен на блокирование всего, что не разрешено. В этом случае вам понадобится в настройках брандмауэра разрешить следующие локальные порты:

✓ 1900 (UPnP SSDP UDP);

✓ 2827 (BOB-мост);

✓ 4444 (HTTP-прокси);

✓ 4445 (HTTPS-прокси);

✓ 6668 (IRC-прокси);

✓ 7652 (прослушка событий UPnP HTTP TCP);

✓ 7653 (прослушка ответов поиска UPnP SSDP UDP);

✓ 7654 (порт клиента I2P);

✓ 7655 (UDP для SAM-моста);

✓ 7656 (SAM-мост);

✓ 7657 (консоль управления);

✓ 7658 (ваш I2P-сайт);

✓ 7659 (исходящая почта к smtp.postman.i2p);

✓ 7660 (входящая почта от pop.postman.i2p);

✓ 8998 (нужен для mtn.i2p.i2p);

✓ 31000 и 32000 (управляющие порты).

3.4. Полная анонимность: I2P и Tor вместе

Наверное, вам интересно, какую сеть использую я? Мой выбор – Tor. Но не потому, что она чем-то лучше I2P, просто больше подходит для моих задач. Сеть I2P удобна, когда нужно обеспечить полную анонимность обмена данными между участниками сети, но при условии, что все участники находятся в одной сети – в I2P.

Да, существуют шлюзы из I2P в Интернет. Вы даже сможете изменить свой IP-адрес, используя такой шлюз, – удаленный сайт будет видеть IP-адрес шлюза, но не ваш. Однако такие шлюзы имеют целый ряд ограничений: на объем передаваемых данных, на Cookies и т. д. Полноценной работы в Интернете, как в случае с Tor, не получится.

Но если желаете попробовать, произведите поиск так называемых outproxy [5] . По адресу http://forum.i2p2.de/viewtopic.php?t=5917&highlight=outproxyвы найдете советы по использованию outproxy для выхода за пределы I2P-сети. Вообще, на форуме http://forum.i2p2.deимеется много полезной информации, в том числе и на русском языке.

Там же вы найдете рекомендации по обеспечению полной анонимности. Суть заключается в следующем:

✓ для браузера вы устанавливаете в качестве прокси-сервера локальный сервер I2P, использующий порт 4444;

✓ далее в настройках маршрутизатора I2P вы создаете новый туннель и в качестве сервера указываете localhost, но порт, на котором запущена у вас Tor (9050 – напрямую к Tor, или 8118 – через Vidalia).

В результате внутри сети I2P вы станете работать как обычно, а при выходе за пределы сети вашу анонимность будет обеспечивать Tor, что очень удобно. Сразу скажу: скорость работы такой конфигурации оставляет желать лучшего, поэтому не надейтесь, что связка I2P – Tor будет у вас летать, как сверхзвуковой истребитель.

Ничего не понятно? Что ж, рассмотрим по шагам, как это организовать на практике.

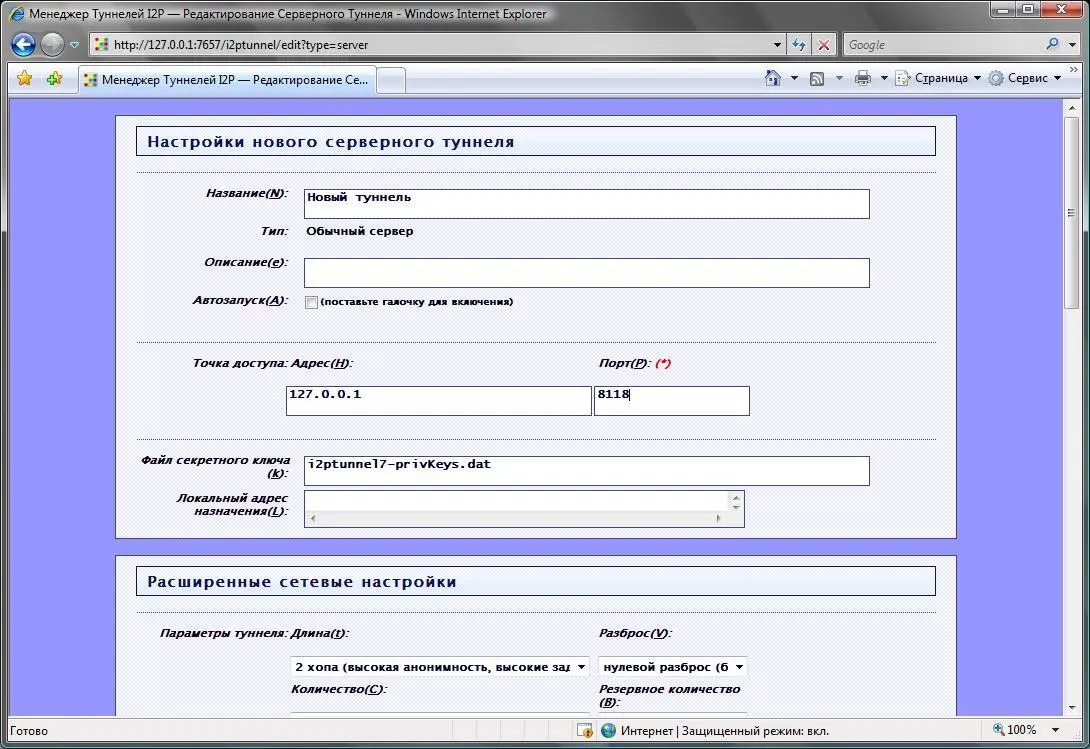

1. Прежде всего настоятельно рекомендую прочитать главу 2 . Затем убедитесь, что Tor запущена и работает. После этого откройте браузер и запустите консоль управления маршрутизатором I2P (см. рис. 3.12), набрав в адресной строке: http://127.0.0.1:7657.

2. Затем перейдите в менеджер туннелей – можно из панели управления консоли (левая область окна, ссылка Менеджер туннелей), а если не лень набирать символы на клавиатуре, то правильный адрес будет таков: http://127.0.0.1:7657/i2ptunnel/.

3. В окне менеджера туннелей нажмите кнопку Создатьу надписи Новый серверный туннель. В открывшемся окне (рис. 3.17) в поле Точка доступавведите адрес: 127.0.0.1, в поле Порт– номер порта: 8118 (если нужен HTTP-прокси) или же 9050 (обращение напрямую к Tor).

4. Нажмите внизу страницы кнопку Сохранить. И попробуйте обратиться к сайту, лежащему за пределами I2P.

Ради справедливости нужно отметить, что через прокси на порту 4444 вы можете просматривать не только I2P-сайты, но и обычные интернет-страницы. Но при этом удаленные узлы увидят IP-адрес вашего out-прокси (в моем случае – это 85.31.186.70). Так что для обеспечения большей анонимности все же нужно связать I2P с Tor.

Рис. 3.17.Создание серверного туннеля к Tor

3.5. Дополнительная информация

Я уже отмечал, что на наших просторах сеть I2P не очень популярна, поэтому толковой информации о ней на русском языке весьма немного. Приведу несколько ссылок, полезных при освоении I2P:

✓ http://forum.i2p2.de/viewtopic.php?t=3203 – перепись русскоязычного "населения" сети I2P. В этой ветке форума вы точно познакомитесь с единомышленниками;

✓ http://www.i2p2.de/faq.html –список часто задаваемых вопросов (правда, на английском языке);

✓ http://www.i2p2.de/index_ru.html– описание и принцип работы сети I2P на русском языке. В общих чертах вы уже знакомы с содержимым этой страницы, но дополнительная информация никогда не помешает;

✓ http://www.shpargalko.ru/2010/03/01/i2p-nastrojka/ – на сайте shpargalko.ruвы найдете серию статей, посвященных использованию I2P;

✓ http://www.shpargalko.ru/2010/04/14/kak-mozhno-poluchit-dostup-k-i2p-proshhe/ – подробное описание процесса установки, если что-то пошло не так;

Читать дальшеИнтервал:

Закладка: