Коллектив Авторов - Цифровой журнал «Компьютерра» № 164

- Название:Цифровой журнал «Компьютерра» № 164

- Автор:

- Жанр:

- Издательство:неизвестно

- Год:неизвестен

- ISBN:нет данных

- Рейтинг:

- Избранное:Добавить в избранное

-

Отзывы:

-

Ваша оценка:

Коллектив Авторов - Цифровой журнал «Компьютерра» № 164 краткое содержание

Принуждение к альтруизму, или 451 градус политкорректности Автор: Василий Щепетнёв

Математика как ресурс: На каком наследии работает отрасль информационных технологий Автор: Михаил Ваннах

Голубятня: Праздник на нашей улице, или Фактура, столь редкая для софтверных обзоров Автор: Сергей Голубицкий

Тень Рикардо: Чему биржевик и мыслитель былых времён может научить нас в информационную эру? Автор: Михаил Ваннах

Заказная мифология IT-прессы Автор: Сергей Голубицкий

Ложь навсегда: почему нас обманывают снова и снова Автор: Василий Щепетнёв

Игра в беспилотники: Как технологии боевых роботов соотносятся с классическим римским правом Автор: Михаил Ваннах

Сотая колонка: попытка перевести дух, осмотреться и понять, что и зачем я делаю Автор: Дмитрий Шабанов

Вот и пришел Песочный Человек: о презентации Samsung своего нового флагмана и харакири Филла Шиллера Автор: Сергей Голубицкий

Что общего между отключением Google Reader, заявлением Элиссы Финк и жалобой Дина Гарфилда? Автор: Сергей Голубицкий

Органика в старом веществе Солнечной системы Автор: Дмитрий Вибе

IT-рынокКак компьютеры, стоящие доллар, изменят привычные вещи и перевернут всё с ног на голову Автор: Андрей Письменный

Александр Чачава: «Россия появилась на мировой технологической карте как полноценный инновационный рынок» Автор: Елена Краузова

Growth Hackers: кто это и почему они нужны стартапам Автор: Игорь Тишкин

Как смартфоны смогут демократизировать такси Автор: Андрей Письменный

ПромзонаПосмотрите на серию плакатов, посвящённых выдающимся учёным и их открытиям Автор: Николай Маслухин

Дополненная реальность как способ обучения игре в бильярд Автор: Николай Маслухин

Посмотрите на составные часы, складывающие время из сотен других часов Автор: Николай Маслухин

MobileТестирование приложений для Android как инструмент выхода в ТОП на Google Play Автор: Дмитрий Куриленко, компания Promwad

Восемь угроз вашему мобильному банку. Советы, как не потерять деньги Автор: Максим Букин

Microsoft «сдал» Skype спецслужбам всего мира Автор: Максим Букин

ТерралабВсё, что вы должны знать о телефоне Samsung Galaxy S4 Автор: Андрей Письменный

ТехнологииПрощание с мистером X: почему Canonical отказывается от X Window и как это повлияет на Linux? Автор: Евгений Золотов

Пути развития телевидения в цифровую эпоху: как, что и зачем Автор: Антон Никитин, интернет-предприниматель

Мрачные итоги Pwn2Own: почему браузеры так легко взломать и почему линуксоидам можно волноваться меньше? Автор: Евгений Золотов

Почему Google уничтожает свой Reader — и почему это хорошо? Автор: Евгений Золотов

Без Google Reader: чем заменить незаменимый сервис Google, что теперь делать и кто в этом виноват Автор: Олег Парамонов

Как гибнут социальные сети: цепная реакция, которая однажды убьёт Facebook Автор: Олег Парамонов

Развитие телевидения в цифровую эпоху: модели потребления и дистрибуции (продолжение) Автор: Антон Никитин, интернет-предприниматель

ИнновацииПочему Иннополис будет лучше Сколково Автор: Виктор Осетров, основатель RealSpeakerLab

Почему за менторство нужно платить? Автор: Артур Баганов, генеральный директор GTI Labs, сооснователь Alliance of Angels

Бизнес-ангелам противопоказаны биотех-стартапы? Автор: Елена Краузова

Почему машиностроители не хотят «заказывать» инновации? Автор: Денис Андреюк, руководитель службы маркетинга компании «Нанотехнология МДТ»

ГидДесять способов избавиться от троянов-вымогателей и разблокировать Windows Автор: Андрей Васильков

Это приложение заменит ваше лицо на любое другое Автор: Михаил Карпов

Игра Little Things Forever для iOS и Android поможет развить внимательность Автор: Андрей Письменный

Двенадцатилетний мальчик сделал приложение для общения с женщинами Автор: Михаил Карпов

Цифровой журнал «Компьютерра» № 164 - читать онлайн бесплатно полную версию (весь текст целиком)

Интервал:

Закладка:

После разблокировки не радуйтесь преждевременно и не выключайте компьютер. Скачайте любой бесплатный антивирус и выполните полную проверку системы. Для этого воспользуйтесь, например, утилитой Dr.Web CureIt!или Kaspersky Virus Removal Tool.

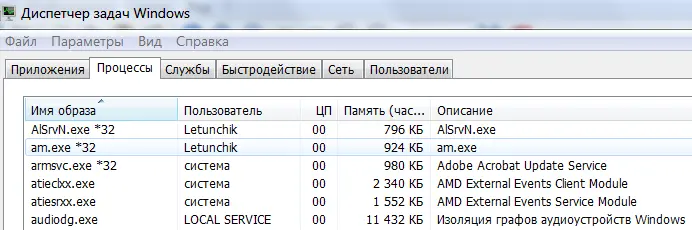

Прежде чем использовать сложные методы и спецсофт, попробуйте обойтись имеющимися средствами. Вызовите диспетчер задач комбинацией клавиш {CTRL}+{ALT}+{DEL} или {CTRL}+{SHIFT}+{ESC}. Если получилось, то мы имеем дело с примитивным трояном, борьба с которым не доставит проблем. Найдите его в списке процессов и принудительно завершите.

Посторонний процесс выдаёт невнятное имя и отсутствие описания. Если сомневаетесь, просто поочерёдно выгружайте все подозрительные до исчезновения баннера.

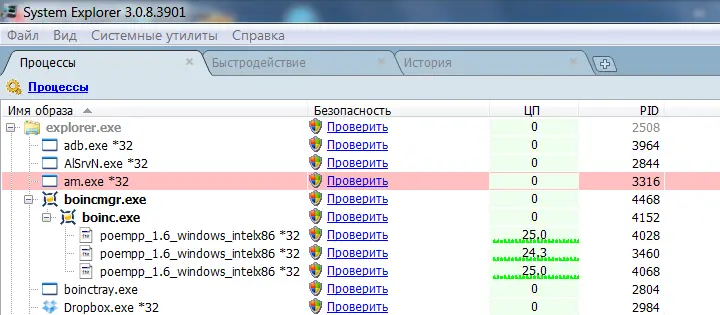

Если диспетчер задач не вызывается, попробуйте использовать сторонний менеджер процессов через команду «Выполнить», запускаемую нажатием клавиш {Win}+{R}. Вот как выглядит подозрительный процесс в System Explorer.

Скачать программу можно с другого компьютера или даже с телефона. Она занимает всего пару мегабайт. По ссылке «проверить» происходит поиск информации о процессе в онлайновой базе данных, но обычно и так всё понятно. После закрытия баннера часто требуется перезапустить «Проводник» (процесс explorer.exe). В диспетчере задач нажмите: Файл -> Новая задача (выполнить) -> c:\Windows\explorer.exe.

Когда троян деактивирован на время сеанса, осталось найти его файлы и удалить их. Это можно сделать вручную или воспользоваться бесплатным антивирусом.

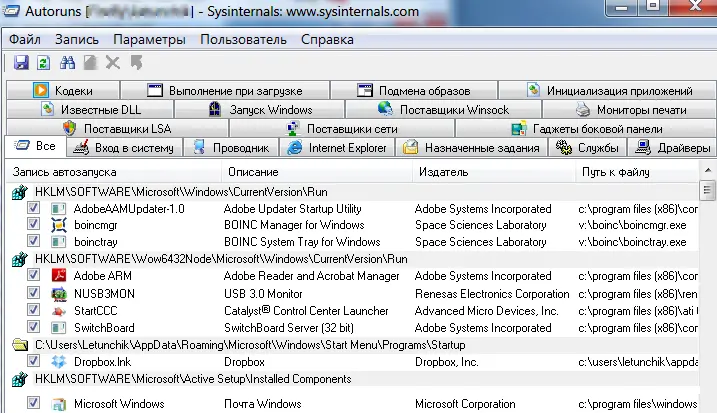

Типичное место локализации трояна – каталоги временных файлов пользователя, системы и браузера. Целесообразно всё же выполнять полную проверку, так как копии могут находиться где угодно, а беда не приходит одна. Посмотреть полный список объектов автозапуска поможет бесплатная утилита Autoruns.

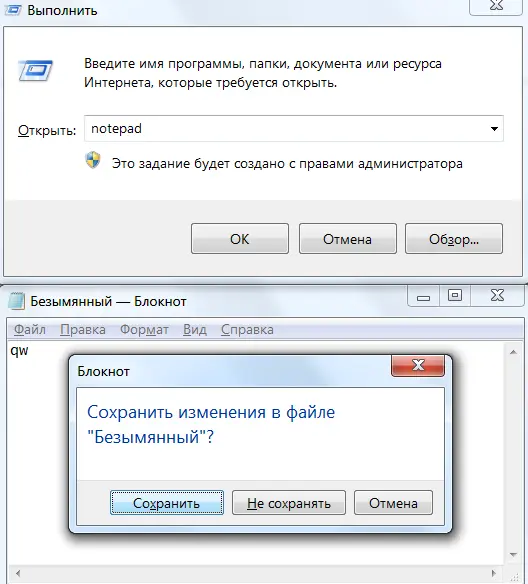

Справиться с трояном на первом этапе поможет особенность в поведении некоторых стандартных программ. При виде баннера попробуйте запустить «вслепую» Блокнот или WordPad. Нажмите {WIN}+{R}, напишите notepad и нажмите {ENTER}. Под баннером откроется новый текстовый документ. Наберите любую абракадабру и затем коротко нажмите кнопку выключения питания на системном блоке. Все процессы, включая троянский, начнут завершаться, но выключения компьютера не произойдёт.

Останется диалоговое окно «Сохранить изменения в файле?». С этого момента на время сеанса мы избавились от баннера и можем добить трояна до перезагрузки.

Более продвинутые версии троянов имеют средства противодействия попыткам избавиться от них. Они блокируют запуск диспетчера задач, подменяют другие системные компоненты.

В этом случае перезагрузите компьютер и удерживайте клавишу {F8} в момент загрузки Windows. Появится окно выбора способа загрузки. Нам требуется «Безопасный режим с поддержкой командной строки» (Safe Mode with Command Prompt). После появления консоли пишем explorer и нажимаем {ENTER} – запустится проводник. Далее пишем regedit, нажимаем {ENTER} и видим редактор реестра. Здесь можно найти созданные трояном записи и обнаружить место, откуда происходит его автозапуск.

Чаще всего вы увидите полные пути к файлам трояна в ключах Shell и Userinit в ветке

HKLM\Software\Microsoft\Windows NT\CurrentVersion\Winlogon

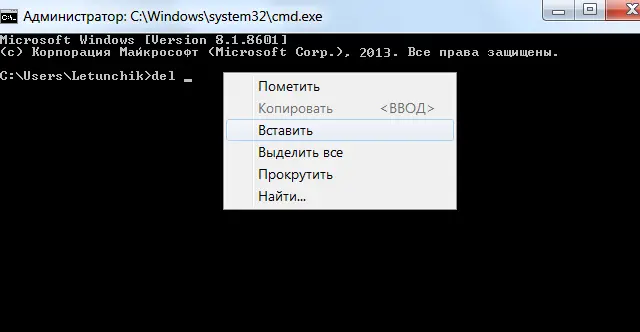

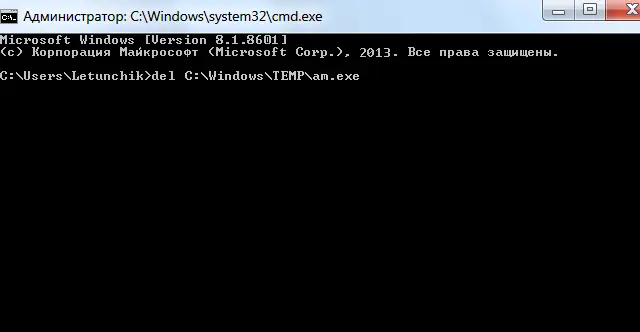

В «Shell» троян записывается вместо explorer.exe, а в «Userinit» указывается после запятой. Копируем полное имя троянского файла в буфер обмена из первой обнаруженной записи. В командной строке пишем del, делаем пробел и вызываем правой клавишей мыши контекстное меню.

В нём выбираем команду «вставить» и нажимаем {ENTER}. Один файл трояна удалён, делаем тоже самое для второго и последующих.

Затем выполняем в реестре поиск по имени файла трояна, внимательно просматриваем все найденные записи и удаляем подозрительные. Очищаем все временные папки и корзину. Даже если всё прошло идеально, не поленитесь затем выполнить полную проверку любым антивирусом.

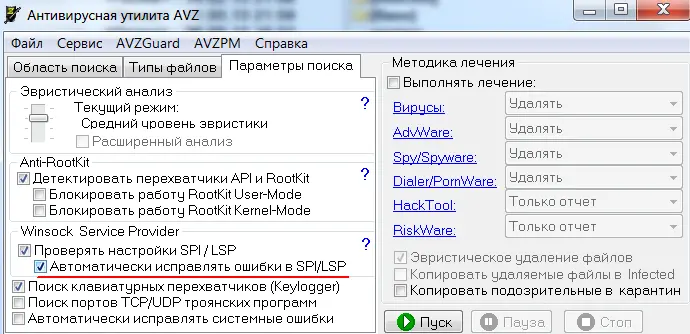

Если из-за трояна перестали работать сетевые подключения, попробуйте восстановить настройки Windows Sockets API утилитой AVZ.

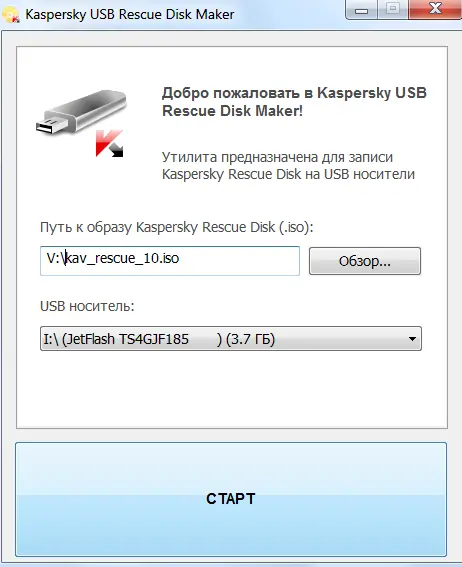

Со случаями серьёзного заражения бесполезно бороться из-под инфицированной системы. Логичнее загрузиться с заведомо чистой и спокойно вылечить основную. Существуют десятки способов сделать это, но один из самых простых – воспользоваться бесплатной утилитой Kaspersky WindowsUnlocker, входящей в состав Kaspersky Rescue Disk. Как и DrWeb LiveCD,он основан на Gentoo Linux. Файл-образ можно записать на болванку или сделать из него загрузочную флэшку утилитой Kaspersky USB Rescue Disk Maker.

Предусмотрительные пользователи делают это заблаговременно, а остальные обращаются к друзьям или идут в ближайшее интернет-кафе уже во время заражения.

При включении заражённого компьютера удерживайте клавишу для входа в BIOS. Обычно это {DEL} или {F2}, а соответствующее приглашение отображается внизу экрана. Вставьте Kaspersky Rescue Disk или загрузочную флэшку. В настройках загрузки (Boot options) выберите первым загрузочным устройством привод оптических дисков или флэшку (иногда она может отображаться в раскрываемом списке HDD). Сохраните изменения {F10} и выйдите из BIOS.

Читать дальшеИнтервал:

Закладка: