Коллектив Авторов - Цифровой журнал «Компьютерра» № 199

- Название:Цифровой журнал «Компьютерра» № 199

- Автор:

- Жанр:

- Издательство:неизвестно

- Год:неизвестен

- ISBN:нет данных

- Рейтинг:

- Избранное:Добавить в избранное

-

Отзывы:

-

Ваша оценка:

Коллектив Авторов - Цифровой журнал «Компьютерра» № 199 краткое содержание

Была ли общая теория относительности подтверждена в 1919 году Автор: Дмитрий Вибе

Ещё раз о природе этноса, а также о разнообразии надсистем Автор: Дмитрий Шабанов

Мигранты времени: как это делается Автор: Василий Щепетнёв

Не пропивай глобус Родины, сынок! Автор: Сергей Голубицкий

Вот пришли фотографы — и все заплакали Автор: Сергей Голубицкий

Медитируем над географией доменов верхнего уровня: немецкий прорыв Автор: Сергей Голубицкий

Препарируем фантом FOMO Автор: Сергей Голубицкий

Касперский рассказал о Stuxnet на российской АЭС Автор: Михаил Ваннах

Обладает ли этнос самостоятельным бытием? Размышления о несогласии со Львом Гумилёвым Автор: Дмитрий Шабанов

Micromax, ты кто такой? Давай, до свидания! Автор: Сергей Голубицкий

История одного виртуального убийства Автор: Сергей Голубицкий

IT-рынокС Цукербергом не по пути: как Snapchat отклонила предложение на три миллиарда Автор: Евгений Золотов

Кто сдвигает с рынка классический компьютер? Автор: Михаил Ваннах

ПромзонаStarbucks открывает первую в мире кофейню в поезде Автор: Николай Маслухин

Лазерная разлиновка для письма на чистой бумаге Автор: Николай Маслухин

Самостабилизирующаяся ложка для людей с тремором рук Автор: Николай Маслухин

Деловой бронекостюм за 20 тысяч долларов защитит от выстрелов и ударов ножом Автор: Николай Маслухин

Этот будильник разбудит хозяина суровой и бодрящей информацией Автор: Николай Маслухин

Технологии9 специализированных поисковиков, которые по-своему лучше Google Автор: Олег Нечай

Как бы история успеха: за что ФБР разыскивает хакера Карлоса Мелару? Автор: Евгений Золотов

Универмаги и интернет-магазины в США теперь неразличимы Автор: Михаил Ваннах

Облачные вычисления как альтернатива суперкомпьютерам Автор: Андрей Васильков

Элон Маск и воздушный океан: даёшь электросамолёты! Автор: Евгений Золотов

Внимание, горим! Три обугленных Model S: случайность или всё-таки дефект? Автор: Евгений Золотов

Роботов призывают спасать Википедию от «дедовщины» Автор: Михаил Ваннах

Новое слово в 3D-печати: искажение во благо Автор: Андрей Васильков

Пять компьютерных «страшилок», которые оказались правдой Автор: Олег Нечай

Bitcoin ставит рекорды, но не рухнет ли криптовалюта под гнётом эгоистов? Автор: Евгений Золотов

ГидСоциальная читалка новостей Flipboard наконец стала доступна для Windows 8.1 Автор: Михаил Карпов

Цифровой журнал «Компьютерра» № 199 - читать онлайн бесплатно полную версию (весь текст целиком)

Интервал:

Закладка:

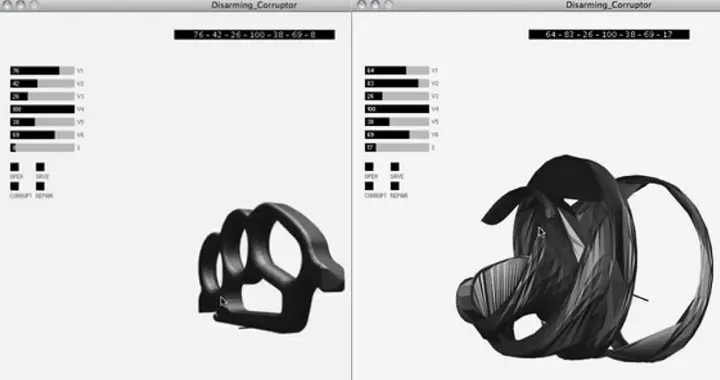

После обработки файлы формата STL (stereolithography) становятся непригодными для изготовления высокоточных деталей (в частности компонентов оружия) без предварительной дешифровки. В случае многократного повторения процедуры шифрования очертания детали теряются полностью, но владелец ключа по-прежнему может восстановить её исходный вид.

Работа Пламмер-Фернандеса стала особенно актуальной после того, как методами объёмной печати были созданысначала отдельные детали огнестрельного оружия, а затем и полноценные экземпляры(в том числе — из металла).

В интервью изданию Wired специалист говорит, что на создание программы его вдохновил целый ряд причин:

«Многое способствовало появлению Disarming Corruptor. Споры в отношении авторских прав, разработка огнестрельного оружия, скандалы вокруг АНБ и другие события. Меня также вдохновил документальный фильм Away From Keyboard об истории The Pirate Bay. Он заставляет думать о технологиях, которые облегчают сохранение конфиденциальности и способствуют безопасному обмену по сети на благо других».

Как автор первой подобной программы Мэттью Пламмер-Фернандес акцентирует внимание на том, что это универсальный инструмент, а не ограничительная мера:

«У меня есть свое мнение об авторском праве и оружии, но я не хочу, чтобы программа стала идеологическим средством для донесения своего мнения. Она создана для всех файлов, а не только для тех, распространение которых сочтут незаконным. Я просто хотел придумать, как обойти часть проблем с объёмной печатью».

В незащищённый файл проекта посторонние лица могут внести случайные или преднамеренные модификации. Его авторство также легко изменить и трудно оспорить.

Сначала компании были готовы печатать всё подряд. Затем Thingiverse ввела запрет на чертежи деталей оружия, а дальше и вовсе стало доходить до абсурда. Создатель ПО упоминает, что однажды сервис онлайн-печати i.Materialize отказался принять заказ, поскольку счёл изображённую фигурку слишком похожей на Микки-Мауса и выразил сомнение в соблюдении авторских прав.

Программа Disarming Corruptor даёт возможность свободно демонстрировать огрублённые проекты любых деталей и обмениваться ими по открытым каналам, не опасаясь нелегального копирования и злонамеренного использования:

«Моя цель — дать людям средство защиты против патентных троллей, репрессивных правительств, АНБ и любых других сторон, способных ввести ограничения позже. Технологии должны служить интересам народа, а не только тех лиц, которые их контролируют».

В алгоритме используется семь ключевых параметров, подбирать которые практически бесполезно. При попытке взлома путём перебора их комбинаций программа примет любое предполагаемое изменение, но ничего не сообщит о правильности результата.

Сколько координат вершин решит проверить атакующий, столько разных деталей он и получит. Иными словами, по Шеннону это разновидность реализации совершенного шифра, в котором единственно верный вариант расшифровки теряется среди огромного числа других равновероятных. Создать пригодную для практического применения деталь сможет только тот, кто знает точные значения всех семи ключей.

Пламмер-Фернандес поясняет, что надёжность алгоритма обусловлена его простотой и отсутствием проверки правильности результата. Вы никогда не увидите сообщения «Введённый пароль неверен» и не получите повода попробовать другой:

«Внесённые алгоритмом искажения могут быть отменены только тем, кто знаете исходные параметры шифрования, использованные отправителем. Для повышения надёжности процедура изменения положения вершин может быть выполнена несколько раз».

Пока программа работаетв среде ОS X, но в планах её автора написать дистрибутивы для Linux и Windows.

К оглавлению

Пять компьютерных «страшилок», которые оказались правдой

Олег Нечай

Опубликовано11 ноября 2013

Любые новейшие технологии и механизмы всегда окружал своеобразный ореол таинственности — особенно если они были не слишком понятны неспециалисту. Отсюда легенды о коварных роботах, вышедших из повиновения, радиопередачах, превращающих людей в зомби, и видеозаписях, заставляющих совершать самоубийства. В подавляющем большинстве случаев это не более чем сюжеты для дешёвых «ужастиков», однако некоторые истории, которые поначалу кажутся такими же глупыми «страшилками», на самом деле оказываются правдой. Вот лишь пять таких историй.

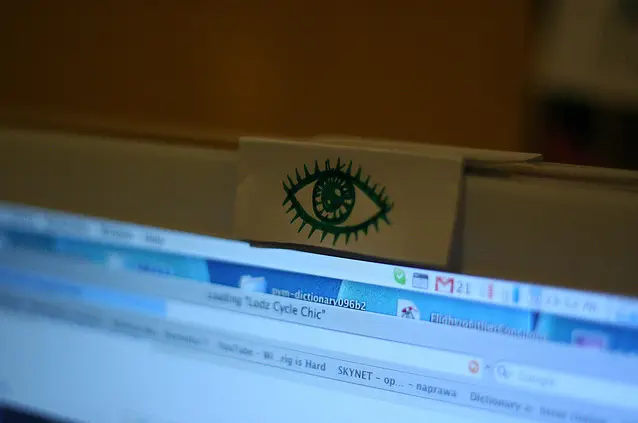

С первым же появлением в широкой продаже компьютерных веб-камер стали циркулировать упорные слухи о том, что к любой такой камере могут подключаться злоумышленники, чтобы шпионить за ничего не подозревающим владельцем. Сегодня, когда камеры встраиваются во все ноутбуки, планшеты и смартфоны, уровень общественной паранойи вырос на порядок.

Между тем, как показала жизнь, в этой «страшилке» есть и доля истины: действительно, уязвимости в устройстве или бреши в защите из-за ошибок производителя или недостаточной квалификации пользователя в целом ряде случаев позволяют хакерам несанкционированно подключаться к веб-камерам и вести через них скрытое наблюдение. Кроме того, с помощью средств удалённого администрирования технически подготовленный злоумышленник способен полностью подчинить незащищённый компьютер своей воле, причём его владелец может даже и не догадываться об этом. Хакер может просто молча наблюдать за своими жертвами, а может и выводить на экран какие-нибудь пугающие сообщения или порнографию, открывать и закрывать лоток DVD-привода и даже выкладывать снимки из личной жизни в различных форумах.

В 2010 году 33-летний шотладский хакер Мэтью Андерсон, входящий в состав международной группы, был приговорёнк 18-месячному тюремному заключению за рассылку спама, заразившего вирусами более двухсот тысяч компьютеров. Сами сообщения выглядели вполне невинно, однако если получатель открывал их, то они заражали машину вирусом, который невозможно было обнаружить в течение двух дней.

Андерсон копировал все личные файлы своих жертв, включая медицинские документы и завещания, и, конечно же, делал фотографии при помощи встроенных веб-камер. Среди файлов, обнаруженных у хакера, были снимки девочки в школьной форме, семейные фотографии матери с новорожденным в больнице и разнообразные интимные фото сексуального характера.

Читать дальшеИнтервал:

Закладка: