Коллектив Авторов - Цифровой журнал «Компьютерра» № 219

- Название:Цифровой журнал «Компьютерра» № 219

- Автор:

- Жанр:

- Издательство:неизвестно

- Год:неизвестен

- ISBN:нет данных

- Рейтинг:

- Избранное:Добавить в избранное

-

Отзывы:

-

Ваша оценка:

Коллектив Авторов - Цифровой журнал «Компьютерра» № 219 краткое содержание

Сенат США против одесского кибер-Привоза Автор: Михаил Ваннах

Как интернет-экономика зарабатывает на украинской беде Автор: Михаил Ваннах

Суперкомпьютеры и суперсерверы: сегодня падение, а завтра подъём? Автор: Михаил Ваннах

Промзона8 часов из жизни аэропорта Лос-Анджелеса на одном фото Автор: Николай Маслухин

Система шумоподавления для окон Автор: Николай Маслухин

Встроенный в колесо буксир поможет авиалайнерам маневрировать на земле Автор: Николай Маслухин

Tesla усиливает защиту своих автомобилей титановым щитом Автор: Николай Маслухин

Разработан подстаканник для беспроводной зарядки телефона в автомобиле Автор: Николай Маслухин

ТерралабAndroid и автономность: как решают проблему производители Автор:

ТехнологииЗащита удалённых хранилищ: ключи в руках и в облаках Автор: Андрей Васильков

На подзарядку становись! Электрокипячение мозгов в домашних условиях Автор: Евгений Золотов

Как Dropbox распознаёт пиратские файлы Автор: Андрей Васильков

Фальшивые «соты», неправильный «мёд»: кто и для чего ломает сети сотовой связи? Автор: Евгений Золотов

Как хакеры используют QR-коды для взлома систем Автор: Олег Нечай

Intel Edison: компьютер размером с карту SD становится умнее Автор: Андрей Васильков

Дорогу киборгам! Кибатлон и рамки разумного Автор: Евгений Золотов

Гуманоидные роботы по гуманной цене Автор: Андрей Васильков

Ода красивому коду Автор: Евгений Золотов

Гея и (как бы) хозяин природы: ждёт ли Чили новое Великое землетрясение? Автор: Евгений Золотов

Цифровой журнал «Компьютерра» № 219 - читать онлайн бесплатно полную версию (весь текст целиком)

Интервал:

Закладка:

Со стороны пользователя никакого шифрования файлов средствами Dropbox не ведётся, однако во время синхронизации всё же выполняется их криптографическая обработка по алгоритму AES-256, ключи для которой генерируются автоматически.

Помимо уникального контента вроде личных фотографий, пользователи часто хранят в облаке общедоступные вещи — дистрибутивы программ, образы дисков, фильмы, музыку и книги. Поэтому во избежание лишней траты дискового пространства и для экономии трафика перед загрузкой каждого файла определяется, нет ли его уже в облаке. Если точно такой же файл уже загружен другим пользователем, то Dropbox просто создаёт ссылку, избегая повторной загрузки.

Такая схема становится возможной благодаря тому, что клиент облачного сервиса вычисляет перед загрузкой каждого файла его хеш-функцию. При достаточной длине она служит как уникальная цифровая подпись файла. Теоретически на большой выборке возможна ситуация, когда у двух разных файлов хеши совпадают. Однако вероятность этого предельно мала. Например, наиболее популярный алгоритм хеширования MD5 даёт 2 128вариантов (для пользователя они выглядят как 16 32), а SHA-512 — 2 512.

База данных хешей загруженных файлов используется Dropbox с разными целями. Во-первых, как уже отмечалось, во избежание повторной загрузки имеющихся данных. Во-вторых — для отслеживания изменений и создания истории версий одного файла (редактируемого документа). В-третьих — для сравнения с другой базой, содержащей хеши файлов, распространение которых охраняется авторским правом.

В текущей реализации Dropbox последнее сравнение происходит только при создании публичной ссылки на файл. Просто хранить можно что угодно, и сервис не будет «знать» содержимое ваших папок до тех пор, пока вами персонально не заинтересуются.

Из свойств хеш-функции становится очевиден и метод обхода имеющегося ограничения. Достаточно изменить любой бит файла, и его «цифровой отпечаток» станет совершенно другим. Он также перестанет совпадать с имеющимся в базе DMCA.

Мультимедийные файлы остаются внешне неотличимыми после легкой модификации (например, перекодирования другим кодеком или удаления метаданных). Другой вариант — просто изменить любой бит файла (кроме заголовка), открыв его в HEX-редакторе. На воспроизведение фильма или музыкального файла это никак не повлияет. Если алгоритмы сравнения файлов по содержимому будут совершенствоваться (например, распаковывая содержимое архивов и образов или анализируя отдельные части файла), то всегда остаётся универсальный вариант — поместить что угодно в архив с парольной защитой. В архиваторе WinRAR есть даже возможность скрывать сами имена файлов.

Dropbox физически работает на платформе Amazon S3. Как сервис он не уникален, поэтому написанное здесь будет актуально и для большинства других облаков.

К оглавлению

Фальшивые «соты», неправильный «мёд»: кто и для чего ломает сети сотовой связи?

Евгений Золотов

Опубликовано01 апреля 2014

Что ни говори, а спамеры — народец полезный. Род занятий вынуждает их пребывать в непрерывном поиске новых лазеек — в сетях и системах, законах и правилах. И удача улыбается им с завидным постоянством. Так что хоть сама по себе спамерская активность неприятна, побочные её эффекты бывают и интересными, и даже полезными. Очередным свидетельством чему — результаты проведённой на днях в Китае национальных масштабов облавы на рассыльщиков нежелательной электронной корреспонденции. Сразу полторы тысячи человек взяла полиция Поднебесной по подозрению в рассылке спама в разных уголках страны, и всех этих арестантов роднит замечательная специализация: все они так или иначе связаны с отправкой СМС посредством самодельных базовых станций сотовой связи GSM.

А теперь скажите честно, вам доводилось хотя бы слышать о фальшивых «сотах»? Штука эта, судя по всему, весьма эффективна, применяется интернационально и разнообразно, и почти всегда — спасибо окружающей её ауре секретности! — в «серой» зоне права.

Типичные ассоциации для термина «базовая станция» — гигантская вышка, множество антенн, сложнейшая электроника... Но с самоделками всё сильно проще. «Фальшивая сота» (технически не совсем корректный термин, но позвольте называть их так для простоты) — это мобильный комплекс, состоящий из ноутбука, радиочасти (как правило, платы программно управляемого приёмопередатчика, SDR), способной работать в диапазоне частот стандарта GSM, внешней антенны и некоторого управляющего софта (обычно на основе Linux). Работает такая штука тоже просто: включившись, она изображает из себя базовую станцию нового или существующего оператора и заставляет все мобильные телефоны в радиусе от сотен метров до пары километров переключиться на себя. Далее следует обмен служебной информацией, после чего сеанс принудительно рвётся.

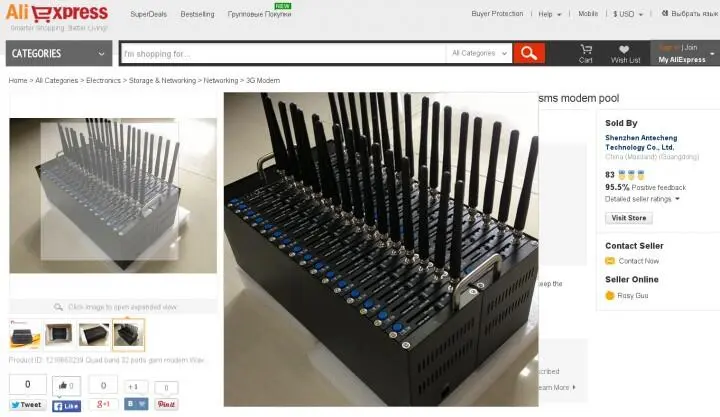

Стоит фальшивая сота немало, около четверти миллиона рублей, но на то есть хорошая причина: вышеупомянутый «обмен служебной информацией» означает возможность почти неограниченной отправки данных на мобильники-жертвы. В минуту можно рассылать сотни сообщений (рекламу, мошеннические уведомления и прочее подобное), так что спамеры обычно грузят самодельную «базу» на автомобиль и отправляются в турне по городам и сёлам. Не удивительно, что за год среднестатистический китайский пользователь мобильного телефона получает несколько сотен спамерских СМС, а общий годовой счёт в масштабах страны идёт на сотни миллиардов сообщений.

Производство фальшивых сот в Китае поставлено на поток, и только в ходе последнего рейда были накрыты два десятка точек по их сборке. Спрос рождает предложение! Услугами GSM-спамеров пользуются не только мошенники и веб-бизнесы, но и добропорядочные предприниматели. К примеру, широко распространена следующая схема: владелец небольшого магазинчика нанимает спамеров, чтобы те рассылали рекламные СМС всем, кто окажется в радиусе нескольких сот метров; такой вот офлайновый геотаргетинг. И «отписаться» от «рассылки», понятно, не удастся.

Впрочем, обыватель подвоха даже не замечает: может быть, наблюдай он за своим телефоном, он бы и успел отметить смену идентификаторов сотовой сети, но простому человеку с улицы такие тонкости неинтересны. Он получает СМС — и верит, что сообщение было доставлено его сотовым оператором, по официальному каналу.

Читать дальшеИнтервал:

Закладка: