Дина Погонышева - Безопасность информационных систем. Учебное пособие

- Название:Безопасность информационных систем. Учебное пособие

- Автор:

- Жанр:

- Издательство:Литагент «Флинта»ec6fb446-1cea-102e-b479-a360f6b39df7

- Год:2015

- Город:Москва

- ISBN:978-5-9765-1904-6

- Рейтинг:

- Избранное:Добавить в избранное

-

Отзывы:

-

Ваша оценка:

Дина Погонышева - Безопасность информационных систем. Учебное пособие краткое содержание

В пособии излагаются основные тенденции развития организационного обеспечения безопасности информационных систем, а также подходы к анализу информационной инфраструктуры организационных систем и решению задач обеспечения безопасности компьютерных систем.

Для студентов по направлению подготовки 230400 – Информационные системы и технологии (квалификация «бакалавр»).

Безопасность информационных систем. Учебное пособие - читать онлайн бесплатно ознакомительный отрывок

Интервал:

Закладка:

В большинстве случаев экранирующая система должна:

1. Обеспечивать безопасность внутренней (защищаемой) сети и полный контроль над внешними подключениями и сеансами связи.

2. Обладать мощными и гибкими средствами управления для полного и простого воплощения в жизнь политики безопасности организации. Экранирующая система должна обеспечивать простую реконфигурацию системы при изменении структуры сети.

3. Работать незаметно для пользователей локальной сети и не затруднять выполнение ими легальных действий.

4. Работать эффективно и успевать обрабатывать весь входящий и исходящий трафик на максимальных режимах. Это необходимо для того, чтобы не было воздействий DOS-атак на firewall.

5. Обладать свойствами самозащиты от любых несанкционированных воздействий, так как межсетевой экран является ключом к конфиденциальной информации в организации.

6. Если у организации имеется несколько внешних подключений, в том числе и в удаленных филиалах, система управления экранами должна иметь возможность централизованно обеспечивать для них проведение единой политики безопасности.

7. Иметь средства авторизации доступа пользователей через внешние подключения. Типичной является ситуация, когда часть персонала организации должна выезжать, например, в командировки, и в процессе работы им требуется доступ, по крайней мере к некоторым ресурсам внутренней компьютерной сети организации. Система должна надежно распознавать таких пользователей и предоставлять им необходимый вид доступа.

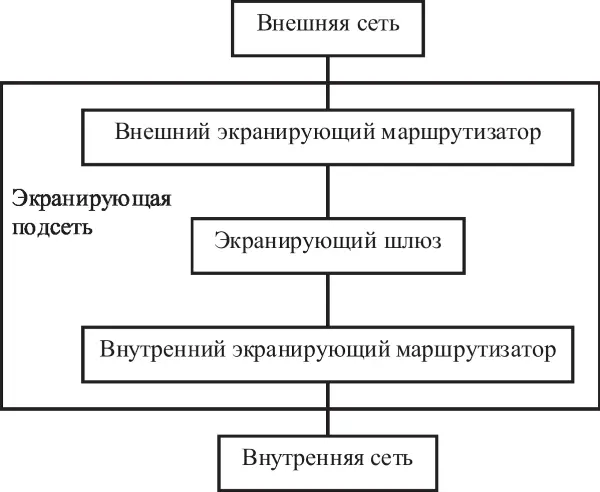

Рис. 6.Многокомпонентный экран

Экранирование позволяет поддерживать доступность сервисов внутри информационной системы, уменьшая или вообще ликвидируя нагрузку, инициированную внешней активностью. Уменьшается уязвимость внутренних сервисов безопасности, поскольку первоначально злоумышленник должен преодолеть межсетевой экран, где защитные механизмы сконфигурированы особенно тщательно. Экранирование дает возможность контролировать информационные потоки, направленные во внешнюю систему или сеть, обеспечивая режим конфиденциальности.

Экранирование в сочетании с другими мерами безопасности использует идею многоуровневой защиты. За счет этого внутренняя сеть подвергается риску только в случае преодоления нескольких, по-разному организованных защитных рубежей.

Наличие инструмента межсетевого экранирования позволяет использовать его и для контроля доступа к информационным ресурсам организации по коммутируемым каналам связи. Для этого необходимо использовать устройство, называемое терминальным сервером. Терминальный сервер представляет собой программно-аппаратную конфигурацию.

Конфигурация межсетевого экрана с экранирующей подсетью является одной из наиболее надежных, так как имеет три уровня защиты:

1) внешний экранирующий маршрутизатор;

2) экранирующий шлюз;

3) внутренний экранирующий маршрутизатор.

Слабые места каждой из этих систем различны. Экранирующая подсеть позволяет простое включение коммутируемых каналов связи в общий контур обеспечения безопасности. Критичным будет эффективность работы экранирующего шлюза, его способность эффективно перерабатывать проходящую через межсетевой экран информацию. Это требует установки программного обеспечения с малыми потерями в производительности системы на экранирующий компьютерный шлюз, который достаточно надежно защищен встроенными средствами операционной системы.

Используемые межсетевые экраны должны иметь следующие основные требования:

• высокая надежность, обеспечивающаяся как работой на уровне фильтрации сетевых пакетов, так и на уровне приложений;

• централизованное управление работой нескольких фильтрующих модулей;

• возможность работы с любым сетевым сервисом, как стандартным, так и определенным пользователем;

• возможность фильтрации UDP пакетов;

• возможность управления фильтрами маршрутизаторов компаний Bay Networks и CISCO;

• высокая эффективность работы: использование Firewall-1 уменьшает пропускную способность информационного канала не более, чем на 10 %;

• полная прозрачность работы сервисов и приложений для пользователей;

• дополнительная аутентификация клиентов для большого набора сервисов;

• дружественный интерфейс, позволяющий легко перестраивать правила фильтрации, описывая их в терминах политики безопасности;

• для каждого правила (политики доступа) могут быть определены условия протоколирования, оповещения администратора либо иной реакции системы;

• средства проверки правил работы фильтра на внутреннюю непротиворечивость;

• средства мониторинга состояния компонент системы, позволяющие своевременно обнаружить попытку нападения на нее;

• средства детального протоколирования и генерации отчетов;

• трансляция адресов локальной сети, позволяющая реализовать как дополнительную защиту компьютеров локальной сети, так и более эффективное использование официального набора IP-адресов;

• простота установки и администрирования.

Аппаратное обеспечение и компоновка системы безопасности

В конфигурации firewall с экранирующей подсетью создается дополнительный сетевой сегмент, который размещается между Internet и локальной сетью организации. В типичном случае эта подсеть изолируется маршрутизаторами, выполняющими роль фильтров.

Экранирующая подсеть конфигурируется таким образом, чтобы обеспечить доступ к компьютерам подсети как из внешних сетей, так и изнутри. Прямой обмен информационными пакетами между внешними и защищенными сетями невозможен. Экранирующий шлюз является единственной точкой, к которой возможен доступ извне. Это предельно сужает зону риска, состоящую из шлюза и всех маршрутизаторов, осуществляющих связь между экранирующими подсетями, внешними сетями и закрытой локальной сетью. При атаке системы с экранирующей подсетью необходимо преодолеть минимум три независимых линии защиты, что является весьма сложной задачей. Средства мониторинга состояния компонент межсетевого экрана практически неизбежно обнаруживают подобную попытку. Администратор системы своевременно может предпринять необходимые действия по предотвращению несанкционированного доступа. В большинстве случаев работа экранирующей подсети очень сильно зависит от комплекта программного обеспечения, установленного на компьютере-шлюзе.

Компьютер-шлюз с программным обеспечением, несущим основную нагрузку, связанную с реализацией политики безопасности, является ключевым элементом межсетевого экрана. Он должен удовлетворять требованиям:

Читать дальшеИнтервал:

Закладка: