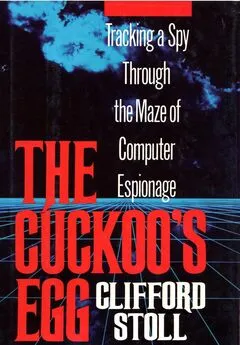

Клифф Столл - Яйцо кукушки или Преследуя шпиона в компьютерном лабиринте

- Название:Яйцо кукушки или Преследуя шпиона в компьютерном лабиринте

- Автор:

- Жанр:

- Издательство:ИЦ «Гарант»

- Год:1996

- Город:М.

- ISBN:5-900241-03-3

- Рейтинг:

- Избранное:Добавить в избранное

-

Отзывы:

-

Ваша оценка:

Клифф Столл - Яйцо кукушки или Преследуя шпиона в компьютерном лабиринте краткое содержание

Книга, конечно, уже историческая (действие происходит в 1986 году), но читается тем не менее, с интересом.

Яйцо кукушки или Преследуя шпиона в компьютерном лабиринте - читать онлайн бесплатно ознакомительный отрывок

Интервал:

Закладка:

— Не хочу повторяться, но тот, за кем мы следим, никогда не был в Калифорнии. Любой ас ЮНИКСа Западного побережья использует команды диалекта Беркли, а твой хакер все еще употребляет команды ЮНИКС-АТ&Т. Его способ употребления команд отличается от общепринятого в системе ЮНИКС-Беркли. Его программа грешит тем же. Это очевидно. Читая книгу, всегда можно понять, что писатель англичанин, а не американец. Конечно, слова «цвет» и «оборона» и в Африке — «цвет» и «оборона», но остается еще различие в стиле.

— В чем же конкретно это проявляется? — спросил я.

Дэйв презрительно посмотрел на меня.

— Хакер использовал команду «read», чтобы считать данные, введенные с клавиатуры. Любой цивилизованный программист использовал бы команды «set».

Мерилом цивилизованности программиста для Дэйва являлось использование ЮНИКС-Беркли. Прочие — дикари. Хакер об этом не знал. Уверенный, что нашел нужное пастбище для своего троянского коня, он запустил свою программу в качестве фонового процесса и отключился. Перед этим Рон Вивьер проследил его по тимнетовской сети и вышел на телефонную линию Окленда, штат Калифорния. Наш ордер еще не написан, поэтому мы не смогли начать выслеживать его телефон.

Хакера уже нет, но троянский конь остался. Как и предполагал Дэйв, он не смог «срисовывать» пароли, поскольку располагался в области, к которой не производилось обращение во время подключения. Действительно, двадцать минут спустя вновь появился хакер, поискал «срисованные» пароли и, должно быть, здорово расстроился, обнаружив, что программа не сработала.

— Послушай, Дэйв, может, поможешь бедняге, — сказал я.

— Послать электронную почту и рассказать, как писать троянского коня? Он может все: имитировать последовательность подключения, запрашивать пользовательское имя и пароль и записывать украденную информацию. Нужны только несколько уроков по ЮНИКС-Беркли.

Заглянул Вэйн, решив поглядеть на потуги хакера.

— В следующий раз облегчите жизнь недотепе и дайте ему VMS. Не то, чтобы на ней было легче хакерствовать, но она, по крайней мере, стандартизирована. ИПДЛВП (Интуитивно Понятно Для Любого Встречного-Поперечного).

Вэйн был прав. Атака троянского коня не удалась потому, что операционная система была не совсем привычной. Если бы все пользовались одной версией операционной системы, то дыра в системе защиты позволила бы проникать во все компьютеры. В действительности существует большое множество операционных систем: ЮНИКС-Беркли, ЮНИКС-АТ&Т, VMS фирмы ДЕК, TSO фирмы ИБМ, VM, DOS и даже Макинтоша и Атари. Разнообразие программного обеспечения приводит к тому, что одиночная атака не приведет к успеху. Как в генетике, когда разнообразие видов помогает выжить при эпидемии, разнообразие программного обеспечения тоже идет на пользу.

Дэйв и Вэйн, продолжая пикироваться, покинули коммутаторную. Я остался, чтобы перезагрузить бумагу в принтере. В 1-30 дня вновь появился хакер; когда он начал работу, я все еще возился с принтером. Можно было догадаться, что будет второй сеанс. Наш налетчик просмотрел свой специальный файл, но никаких паролей там не нашел. Он вывел текст своей программы и несколько минут проверял ее. Программа не работала: сразу видать, рядом нет Дэйва Клэвленда. Явно разочарованный, он стер файл и через пару минут отключился.

Хотя сеанс продолжался всего несколько минут, Тимнет ухитрился опять засечь его в Окленде. Отвечающий за связь Рон Вивьер, всегда приветствовавший любую неожиданность, просто подпрыгнул, когда я позвонил. Если бы узнать телефонную компанию, то дельце можно было бы провернуть за пару дней.

Дэйв чувствовал, что можно исключить всех с Западного Побережья. Чак из Аннистона подозревал, что хакер из Алабамы. Тимнетовские следы вели в Окленд. А я? Я не знал.

10

Окленд, где бывали-живали Джек Лондон, Эд Мис и Гертруда Штайн. Двадцать минут езды на велосипеде от студенческого городка Беркли — и вы у оклендского «Парамаунт Театер» с его величественной архитектурой в стиле «арт-декор» и притягательной настенной живописью. Через несколько кварталов, в подвале неприглядного современного здания, Тимнет арендовал помещение для пятидесяти модемов. Именно сюда вел след, обнаруженный Роном Вивьером. Теперь дело за местной телефонной компанией.

Двухдюймовые кабели, проложенные под Бродвеем, соединяли тимнетовские модемы с таинственным зданием без вывески и окон. Здесь размещался электронный коммутатор компании «Пасифик Беллз Франклин», обслуживающий десять тысяч телефонных линий. Код области этих линий — 415, а префикс — 430. Тимнет абонировал 50 таких каналов. Из своей неведомой норы хакер набрал номер 415/430-2900. След таинственного гостя вел к коммутатору ESS-5 компании «Пасифик Беллз».

На берегу залива Сан-Франциско располагался офис Ли Ченга. Фасад здания выходил на аллею для прогулок, отходящую от Маркет Стрит. Ли был детективом компании, следил за телефонными каналами. Ли был доктором криминалистики. Его диссертация была посвящена выявлению причин несчастных случаев и восстановлению хода событий. Но восемь лет телефонной слежки привили ему инженерный взгляд на телефонную компанию и фараоновский — на общество. Теперь для него людские сообщества определялись кодами областей, местными и магистральными линиями, а также полицейскими округами. Предупрежденный заранее, Ли запустил компьютер, контролировавший телефонные соединения. В центре управления главным коммутатором он подключился к каналу обслуживания ESS, проверил программу контроля за состоянием линий и установил программу-ловушку. Эта программа автоматически контролировала состояние отдельной телефонной линии. Она фиксировала дату, время, количество гудков до ответа, а также месторасположение звонившего. Если звонили от абонента местной телефонной станции, то на этом работа Ли заканчивались. Но обычно звонили не местные абоненты, и Ли для отслеживания пути звонка — тракта — приходилось связываться иногда чуть ли не с десятком других станций.

Когда техника на телефонной станции просят выяснить тракт, он бросает все дела, кроме очень неотложных: у Ли наивысший приоритет. Техник подключается к управляющему компьютеру, выводит на дисплей статус телефонного номера (занято, свободно, не повешена трубка) и запускает программу, определяющую, откуда звонок. Если повезет, выслеживание номера занимает несколько секунд. Но несколько телефонных станций, построенных еще в 50-е годы, используют механические элементы коммутации. Когда тракт проходит через них, то можно услышать в трубке легкие пульсации фона — это происходит переброс реле при наборе номера. Старейшины телефонных систем гордятся этим антиквариатом и утверждают, что грядущую ядерную атаку выдержат только такие коммутаторы. Но они усложняют задачу: надо найти техника, который бы согласился бегать от стойки к стойке, выслеживая звонок.

Читать дальшеИнтервал:

Закладка: