Джон Росс - Wi-Fi. Беспроводная сеть

- Название:Wi-Fi. Беспроводная сеть

- Автор:

- Жанр:

- Издательство:НТ Пресс

- Год:2007

- Город:Москва

- ISBN:978-5-477-00665-6 (рус.); ISBN 1-886411-45-Х (англ.)

- Рейтинг:

- Избранное:Добавить в избранное

-

Отзывы:

-

Ваша оценка:

Джон Росс - Wi-Fi. Беспроводная сеть краткое содержание

В книге шаг за шагом описан процесс построения беспроводной локальной сети: от выбора необходимого оборудования до подключения компьютеров к сети. Доступным и простым языком изложены технические нюансы, касающиеся всех аспектов функционирования беспроводной сети, рассмотрены случаи повышенной сложности: дальняя связь и сети с несколькими точками доступа. Уделено достаточное внимание работе в беспроводных сетях коллективного пользования.

Автор дает ценные советы по настройке компьютера и мобильных устройств для работы с беспроводной сетью практически во всех широко распространенных операционных системах, а также рассказывает, как устранить возможные проблемы. Книга предназначена для начинающих или уже практикующих пользователей Интернета и локальных сетей.

Wi-Fi. Беспроводная сеть - читать онлайн бесплатно полную версию (весь текст целиком)

Интервал:

Закладка:

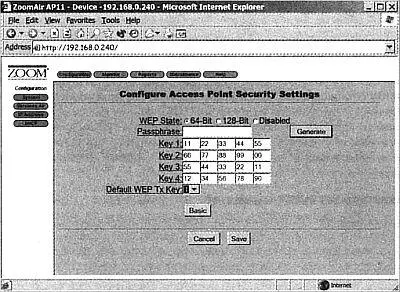

Рис. 14.4

В сети, где WEP-шифрование организовано серьезно. WEP-ключи должны меняться регулярно, по расписанию. Срок в месяц достаточен для сети, по которой не передаются важные данные, но для более серьезной сети новый ключ необходимо устанавливать раз или два в неделю. Не забывайте записывать свои текущие WEP-ключи в безопасном месте.

В домашней или малой офисной сети вы, скорее всего, будете менять все WEP-ключи самостоятельно. В противном случае сетевой администратор или специалист по защите должен распространять новые WEP-ключи на бумаге, в служебной записке, а не по электронной почте. Для дополнительного уровня защиты в сетях с использованием 64-битного шифрования проинструктируйте ваших пользователей о смене двух ключей одновременно (не текущих принятых по умолчанию). Отправьте отдельную служебную записку с уведомлением пользователей о том, какой ключ стал новым, принятым по умолчанию, и когда должна произойти его смена.

Типовое еженедельное указание может выглядеть так:

Пожалуйста, введите следующие новые 64-битные WEP-ключи:

Ключ 1: XX XX XX XX XX

Ключ 4: YY YV YY YY YY

В другой записке, неделей позже, будут предоставлены коды для Ключа 2 и Ключа 3.

Отдельное указание может сообщать: «Наша сеть перейдет на использование Ключа 3 в полночь на вторник. Пожалуйста, смените принятый по умолчанию ключ вашего сетевого адаптера». Для смены выбирайте время, когда беспроводную сеть использует наименьшее количество пользователей, поскольку любое активное соединение на точке доступа в момент смены ключей будет разорвано и его нельзя будет восстановить до изменения ключей на адаптере клиента. Пользователи могут ввести новые ключи заранее как альтернативы текущему активному ключу и сменить их несколькими щелчками мыши, когда новый ключ вступит в силу.

Некоторые ученые, изучающие компьютеры, опубликовали доклады о WEP-шифровании, в которых приводятся аргументы против его использования для защиты конфиденциальных данных. Все они указывают на серьезные недостатки в теории и практике криптографии, используемые при составлении алгоритмов WEP-шифрования. Эти эксперты единогласны в своих рекомендациях: всякий, кто использует беспроводную сеть 802.11, не должен полагаться на WEP в целях защиты. Необходимо задействовать другие методы защиты своих сетей.

Группа из Калифорнийского университета в Беркли нашла многочисленные недостатки в алгоритме WEP, делающие его уязвимым по крайней мере для четырех различных видов атак:

— пассивных атак с использованием статистического анализа для декодирования данных;

— активных атак с созданием шифрованных пакетов, которые заставляют точку доступа принимать ложные команды;

— атак с анализом шифрованных пакетов для создания словаря, который затем может быть использован для автоматического декодирования данных в реальном времени;

— атак с изменением заголовков пакетов для перенаправления данных в точку назначения, управляемую атакующим.

Доклад из Беркли завершается недвусмысленным утверждением: «WEP-защита не эквивалентна проводной. Проблемы с протоколом — это результат неправильного понимания некоторых основ криптографии и, следовательно, небезопасного использования методов шифрования».

Исследователи из Университета Раиса и из AT&T Labs опубликовали собственное описание своих атак на сети с WEP-шифрованием ( http:/ /www.cs.rice.edu/~astubble/wep), что привело их к похожему заключению: «WEP в 802.11 полностью небезопасен». Они смогли заказать и получить необходимое оборудование, установить испытательный стенд, разработать свой инструмент для атаки и успешно завладеть 128-битным WEP-ключом менее чем за неделю.

Как доклады из Беркли, так и доклады AT&T Labs написаны техническими экспертами и для технических экспертов, с анализом криптографии. Их доводы понятны, но методы предполагают наличие у недоброжелателя некоторых серьезных технических знаний. Тем не менее инструменты для менее искушенных взломщиков кодов можно найти так же легко. Как AirSnort ( http://airsnort. shmoo.com), так и WEPCrack ( http://sourceforge.net/projects_wepcrack) являются программами для Linux, которые отслеживают сигналы беспроводной сети и используют слабые места WEP-алгоритма для получения ключа кодирования.

Разработчики AirSnort утверждают, что их программа может успешно взламывать большинство сетей в течение двух недель. Данная технология отслеживает сетевые сигналы без влияния на них, поэтому сетевой администратор не может обнаружить наличие атаки. Программа выпускается с целью усугубления проблемы. Если взломать WEP-шифрование легко, группы, создающие стандарты, вынуждены либо искать способ сделать его безопаснее, либо заменить более трудным для взлома вариантом.

Подведем итог: смотрите на это проще и шифруйте свои сетевые данные.

Шифрованные данные защищеннее передачи открытым текстом, а взлом WEP-ключа требует времени, поэтому WEP добавляет другой (предположительно слабый) уровень защиты, особенно если вы часто меняете ключи. Для защиты вас от серьезных врагов WEP-шифрование много сделать не в состоянии, но оно обезопасит от случайных недоброжелателей. Гораздо проще проникнуть в сеть, не использующую шифрование (что и делает большинство из них), поэтому хакер, обнаруживший зашифрованный сигнал, скорее всего, переключится на цель с меньшей защитой.

Помощь на подходе

Очевидно, что схема защиты с прорехами, достаточными для того, чтобы провести через них гигантский «цифровой грузовик», почти так же плоха, как и полное отсутствие защиты. Успешные атаки на WEP-шифрование и легко доступные инструменты для использования недостатков протокола защиты заставляют участников Wi-Fi Alliance серьезно задуматься о поддержке своей лицензии как стандарта де-факто для беспроводной сети. Такие слова, как «кризис», используются ими для описания внимания, уделяемого данным проблемам.

Они хотят найти решение до того, как дурная слава о взломах защиты перевесит спрос на беспроводное Ethernet-оборудование, тщательно созданное и разрекламированное ими.

Новые стандарты, которые разрешат эту проблему, будут называться 802.11i.IEEE. Комитет стандартов 802.11 приступил к обсуждению проблемы за несколько месяцев до того, как она стала достоянием общественности. Комитет, названный Task Group i (TGi), занят работой над новой усовершенствованной спецификацией защиты, которая будет (как предполагается) лишена всех известных недостатков стандартов WEP-шифрования. Группа обещает, что новые инструменты защиты заработают автоматически и будут совместимы с более старым оборудованием, не использующим новые инструменты. У исследовательской группы есть Web-сайт на http://grouper.ieee.Org/groups/802/11/Reports, где можно найти информацию о встречах и прочесть некоторые технические документы.

Читать дальшеИнтервал:

Закладка: