Михаил Флёнов - Linux глазами хакера

- Название:Linux глазами хакера

- Автор:

- Жанр:

- Издательство:БХВ-Петербург

- Год:2005

- Город:Санкт-Петербург

- ISBN:5-94157-635-8

- Рейтинг:

- Избранное:Добавить в избранное

-

Отзывы:

-

Ваша оценка:

Михаил Флёнов - Linux глазами хакера краткое содержание

Рассмотрены вопросы настройки ОС Linux на максимальную производительность и безопасность. Описаны потенциальные уязвимости и рекомендации по предотвращению возможных атак. Дается подробное описание настройки прав доступа и конфигурирования сетевого экрана. Показано, как действовать при атаке или взломе системы, чтобы максимально быстро восстановить ее работоспособность и предотвратить потерю данных.

Для пользователей, администраторов и специалистов по безопасности

Linux глазами хакера - читать онлайн бесплатно ознакомительный отрывок

Интервал:

Закладка:

□ When the page is out of date— когда страница устарела;

□ Once per session— единожды за сессию, т.е. только при первом заходе;

□ Never— никогда. Страница всегда будет загружаться из кэша, а для обновления нужно нажать кнопку Reload(Перезагрузить) на панели инструментов браузера.

При работе через прокси-сервер или с использованием локального кэширования браузера или другой программы вы должны учитывать, что загружаемые страницы могут содержать устаревшие данные. Для обновления нужно вручную нажать кнопку Reload.

Глава 10

Передача файлов

Вспоминаю времена, когда построение сети было делом дорогим, а Интернет — еще дороже, и для обмена файлами приходилось бегать с дискетами 3,5 или 5,25 дюймов. Если кто-либо застал те времена, то, вероятно, вспоминает их с ужасом. Дискеты постоянно портились, и данные периодически переставали читаться. Благо, если расстояние небольшое, и можно было повторить пробежку, но когда дистанция стайерская, — потеря очень сильно отражалась на эмоциональном состоянии.

До сих пор в некоторые компьютеры вставляют дисководы для 3,5 дюймовых дискет, потому что дешевой альтернативы нет. Но уже трудно представить себе офис без полноценной сети, и в фирмах, где мне приходилось настраивать серверы, все компьютеры обязательно подключены к локальной сети. В таких случаях уже нет надобности в дисководах, и администраторы их просто вынимают. Если у вас возник вопрос, зачем вытаскивать то, что может пригодиться, значит, вы забыли, что ничего лишнего не должно быть. Это касается не только программ, но и компьютерного железа.

Через дискеты хакеры легко могут унести секретную информацию, получив физический доступ к компьютеру. Мне известна фирма, которая содержала локальную сеть, оторванную от внешнего мира, и считала себя неприступной. Но когда секретная информация утекла с помощью простых дискет через все охранные системы, потому что металлоискатели не срабатывают на 3,5 дюймовые дискеты, и были потеряны рынки сбыта, только после этого все компьютеры лишились опасного устройства.

Сети позволяют избавиться от лишнего оборудования в компьютерах и сделать передачу данных быстрее и надежнее. Надо всего лишь настроить нужные протоколы и использовать кабельную проводку на полную мощность.

В настоящее время самым популярным протоколом обмена файлами является FTP (File Transfer Protocol, протокол передачи файлов). Он был разработан достаточно давно, но до сих пор не потерял своей актуальности, хотя некоторые возможности оставляют желать лучшего.

10.1. Работа FTP-протокола

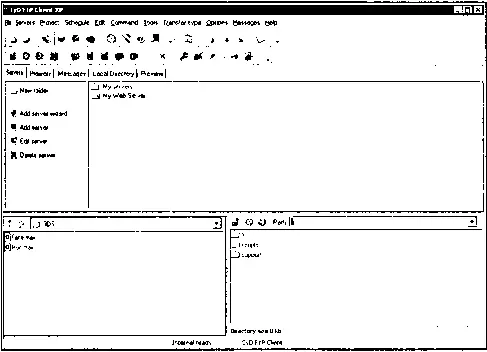

Как мы уже говорили в гл. 6, для использования FTP-протокола требуется две составляющие: клиент и сервер. Для работы с FTP-сервером можно использовать любой Telnet-клиент, и подключившись к 21 порту сервера, вручную передавать команды. Но во времена графического интерфейса нужно что-то более удобное. В ОС Windows мой любимый FTP-клиент — CyD FTP Client XP ( www.cydsoft.com), главное окно программы можно увидеть на рис. 10.1.

Рис. 10.1. Главное окно программы CyD FTP Client XP

Если у вас нет FTP-клиента, то для тестирования протокола можно использовать даже браузер, например, Internet Explorer или Netscape. Для этого в строке URL нужно набрать адрес: в формате ftp://имя:пароль@адрес.

Например:

ftp://flenov:mypassword@ftp.my_server.com

или

ftp://flenov:mypassword@192.168.77.1

Протокол FTP работает сразу на двух портах: один используется для управления (пересылка команд), а другой — для передачи данных (файлов). Программа-клиент соединяется с 21 портом и начинает передавать команды. К этому порту подключаются все пользователи, и сервис, который прослушивает этот канал, работает одновременно с несколькими соединениями.

Когда клиент запрашивает данные, открывается еще одно соединение с конкретным пользователем, по которому передается файл. Это удобно с точки зрения программирования, но несподручно с точки зрения администрирования, точнее сказать, конфигурирования сетевого экрана.

Большинство команд, используемых в протоколе FTP, схожи с теми директивами, которые вы используете в Linux для управления файлами. Это связано с тем, что во время разработки протокола основной сетевой ОС являлась Unix-система. Это в наше время везде стоит Windows, а 20 лет назад все было иначе.

10.1.1. Команды FTP-протокола

Давайте рассмотрим листинг 10.1. В нем приведен пример, в котором клиентская программа обменивается командами с FTP-сервером. Если в начале строки стоит знак ">", то текст из нее был отправлен серверу, иначе — это ответ FTP-сервера на нашу команду.

< 220 Flenov Mikhail FTP Server

> USER Anonymous

< 331 Anonymous access allowed, send identity (e-mail name) as password.

> PASS your@mail.com

< 230 Anonymous user logged in.

> PWD

< 257 "/" is current directory.

> TYPE A

< 200 Type set to A.

> PASV

< 227 Entering Passive Mode (127,0,0,1,13,20).

> LIST

< 125 Data connection already open; Transfer starting.

< 226 Transfer complete.

Самой первой строкой идет приглашение сервера FTP. Его мы получаем сразу же, в ответ на соединение с 21 портом. В этой строке чаще всего находится текстовое описание сервера, с которым произошло соединение, и его версия. В данном случае здесь вместо конкретного названия мое имя, но в реальном сервере при настройках по умолчанию будет видна примерно следующая строка:

220 flenovm.ru FTP server (Version wu-2.6.2-5) ready.

Для чего я изменил строку приветствия? Все очень просто, в ней по умолчанию показывается имя домена, имя и версия FTP-сервера и сообщение о приветствии. Ничего страшного не видите? А я вижу — хакеру достаточно подключиться на 21 порт, чтобы знать, с каким FTP-сервером он имеет дело.

Дальнейшие действия взломщика легко предсказываются. Я бы запустил поиск по всем базам уязвимостей на предмет наличия в них информации о дырах в данной версии сервиса wu-ftpd. Пусть администратор помолится, чтобы я не нашел нужных сплоитов для использования бреши, или дыра была незначительной и не позволила мне ничего сделать с его системой.

После чтения строки сообщения можно посылать команды FTP-серверу. Но ничего особого выполнить не удастся, пока вы не представитесь серверу. Для этого нужно выполнить FTP-команды: user с параметром имя пользователя, а затем PASS, указав пароль.

Серверы FTP позволяют работать с тремя типами авторизации: действительная, гостевая и анонимная. В первом случае вы должны передать серверу реальное имя и пароль пользователя, которому разрешен доступ к серверу. Тогда после выполнения команды USERвы увидите сообщение о необходимости ввести правильный пароль для указанного пользователя:

Интервал:

Закладка: