Михаил Флёнов - Linux глазами хакера

- Название:Linux глазами хакера

- Автор:

- Жанр:

- Издательство:БХВ-Петербург

- Год:2005

- Город:Санкт-Петербург

- ISBN:5-94157-635-8

- Рейтинг:

- Избранное:Добавить в избранное

-

Отзывы:

-

Ваша оценка:

Михаил Флёнов - Linux глазами хакера краткое содержание

Рассмотрены вопросы настройки ОС Linux на максимальную производительность и безопасность. Описаны потенциальные уязвимости и рекомендации по предотвращению возможных атак. Дается подробное описание настройки прав доступа и конфигурирования сетевого экрана. Показано, как действовать при атаке или взломе системы, чтобы максимально быстро восстановить ее работоспособность и предотвратить потерю данных.

Для пользователей, администраторов и специалистов по безопасности

Linux глазами хакера - читать онлайн бесплатно ознакомительный отрывок

Интервал:

Закладка:

14.9. Определение взлома

Для эффективной защиты сервера очень важно вовремя определить, что сервер был взломан. Чем раньше вы узнаете о проникновении в систему хакера, тем скорее сможете отреагировать и предотвратить печальные последствия. Помните, взломы бывают всегда и с любой системой, но вы должны уметь их раскрывать.

Как можно выявить хакера? Существует очень много методов, и сейчас мы рассмотрим наиболее интересные и эффективные.

14.9.1. Осведомлен, значит защищен

Очень часто я использую чрезвычайно эффективный, но сложный в реализации метод — информирование при запуске потенциально опасных программ. Сложность заключается в том, что надо уметь программировать под Linux хотя бы на каком-нибудь языке. Лучше, если это будет С, но можно и Perl. В крайнем случае, подойдет умение писать сценарии (командные файлы).

Итак, в чем заключается мой метод? Войдя в систему, хакер всегда оглядывается и старается найти способ укрепиться в системе, чтобы оставаться долгое время незаметным для администратора. Для этого взломщик чаще всего выполняет команды who, su, catи др. Ваша задача установить на них ловушки. Например, можно изменить код программы suтак, чтобы сразу после ее выполнения администратору направлялось письмо.

Получив сообщение о том, что была выполнена опасная команда, и она запускалась не администратором, есть повод проверить систему на наличие в ней постороннего.

Если вы не умеете программировать, можно обойтись и средствами самой ОС. Допустим, что вы хотите получать сообщения каждый раз, когда выполняется команда who. Взломщик часто выполняет такую директиву, когда входит в систему, чтобы узнать, есть ли там администратор. Определить место расположения программы можно командой:

which who

В результате вы должны увидеть путь типа /usr/bin/who.

Для начала запоминаем права на файл, выполнив команду:

ls -al /usr/bin/who

Для данной программы должны быть права -rwxr-xr-x, что соответствует числу 755.

Теперь необходимо переименовать файл /usr/bin/whoв /usr/bin/system_who. Это можно сделать следующей командой:

mv /usr/bin/who /usr/bin/system_who

Меняем права доступа:

chmod 755 /usr/bin/system who

Теперь, чтобы выполнить команду who, нужно использовать имя system_who. Но скопированный файл может стать неисполняемым, поэтому второй командой мы восстанавливаем права.

Затем создаем заглушку для программы who. Это будет файл с именем who, в директории /usr/bin. Когда хакер будет выполнять команду who, то будет запускаться наш файл. Для этого выполним команду:

cat /usr/bin/who

Теперь все команды, вводимые с консоли, будут записываться в файл /usr/bin/who. Наберите две строки:

/usr/bin/system_who

id | mail -n -s attack root@FlenovM

После этого нажмите сочетание клавиш + и измените права на созданный нами файл /usr/bin/who, установив значение 755.

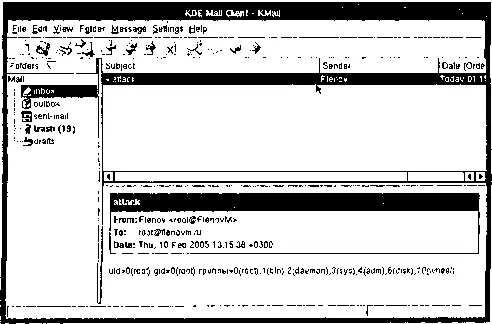

Выполните команду who. Все вроде нормально, но если проверить почту, то в вашем ящике будет лежать новое письмо с заголовком "attack" (рис. 14.3), и в нем будут находиться параметры (все, что вернет команда id) пользователя, выполнившего команду. Это из-за того, что запустилась не системная команда, а наш файл, который содержит две строки:

□ /usr/bin/system_who— сначала запускаем системный файл who, который мы переименовали, чтобы взломщик ничего не заподозрил;

□ id | mail -n -s attack root@FlenovM— выполняется команда id, а результат направляется с помощью почтовой программы mail в почтовый ящик root@FlenovM. Ключ -sзадает заголовок письма. Ключ -nпредотвращает чтение файла /etc/mail.rc. Я рекомендую указывать только эти атрибуты, чтобы на экране не появлялось лишней информации, и взломщик ничего не заподозрил. Хакер не должен знать, что программа отправила администратору какое-нибудь сообщение.

Рис. 14.3. Пример сообщения об атаке

Таким образом, можно подменить все опасные программы, которые должны быть недоступны простым пользователям.

Хакеры чаще всего не проверяют утилиты, которые запускают, а ведь угрозу можно увидеть, если выполнить команду:

cat /usr/bin/who

Вот тут и проявляется недостаток использования сценариев — их можно просмотреть. Программы, написанные на языке С и откомпилированные в исполняемый файл, при просмотре обнаруживают абсолютно ни о чем не говорящий мусор.

14.9.2. Ловля на живца

В разд. 4.11 мы затронем тему построения сети, где публичные ресурсы вынесены на самостоятельные серверы и защищаются отдельно от основной сети. Мы уже коснулись вопроса создания серверов-приманок, и сейчас настало время поговорить об этом более подробно.

Администраторы очень любят оставлять приманки для хакеров, потому что они позволяют идентифицировать злоумышленника на начальном этапе. Эта технология даже получила название honeypot (горшок меда). Как это работает? В сети устанавливается один или несколько компьютеров, в которых изначально заложены ошибки конфигурирования или легкие для подбора пароли. Основная задача этого комплекса — отслеживание обращений извне и регистрация любых взломов.

На рис. 14.4 приведена схема классической honeypot-сети. От Интернета ее отделяет сетевой экран, за которым находится публичная сеть (общедоступные ресурсы и подставные серверы/компьютеры). Далее идет второй сетевой экран, который защищает и скрывает приватную сеть.

Рис. 14.4. Построение honeypot-сети

Как только хакер попадает в капкан, администраторы начинают идентификацию и его поиск. Пока злоумышленник пытается проникнуть далее в хорошо защищенную сеть, специалисты по безопасности уже успевают прийти к нему домой и физически остановить нездоровое любопытство.

Чтобы ваш капкан не ловил всех подряд и не давал сложных срабатываний, его защита должна быть достаточной, дабы сервер нельзя было сломать программами, автоматизирующими поиск уязвимостей. Иначе число ежедневно пойманных в ловушку хакеров будет исчисляться сотнями, а то и более, ведь количество сканирований популярного ресурса велико.

Я настраиваю свои honeypot-серверы на максимальную безопасность, просто сетевой экран, который их защищает (на рис. 14.3 это Firewall 1), пропускает практически любой трафик.

Это позволяет решить сразу несколько потенциальных проблем:

□ не вызывает подозрений у хакера. Слишком открытые серверы с дырявыми сервисами насторожат профессионала, и он не будет трогать такие компьютеры;

Читать дальшеИнтервал:

Закладка: