Михаил Флёнов - Linux глазами хакера

- Название:Linux глазами хакера

- Автор:

- Жанр:

- Издательство:БХВ-Петербург

- Год:2005

- Город:Санкт-Петербург

- ISBN:5-94157-635-8

- Рейтинг:

- Избранное:Добавить в избранное

-

Отзывы:

-

Ваша оценка:

Михаил Флёнов - Linux глазами хакера краткое содержание

Рассмотрены вопросы настройки ОС Linux на максимальную производительность и безопасность. Описаны потенциальные уязвимости и рекомендации по предотвращению возможных атак. Дается подробное описание настройки прав доступа и конфигурирования сетевого экрана. Показано, как действовать при атаке или взломе системы, чтобы максимально быстро восстановить ее работоспособность и предотвратить потерю данных.

Для пользователей, администраторов и специалистов по безопасности

Linux глазами хакера - читать онлайн бесплатно ознакомительный отрывок

Интервал:

Закладка:

4.10.4. Firewall как панацея

Может сложиться впечатление, что Firewall — это пустое развлечение и трата денег. Это не так. Если он хорошо настроен, постоянно контролируется, а в системе используются защищенные пароли, то сетевой экран может предотвратить большинство проблем.

Хороший экран имеет множество уровней проверки прав доступа, и нельзя использовать только один из них. Если вы ограничиваете доступ к Интернету исключительно по IP-адресу, то приготовьтесь оплачивать большой график. Но если при проверке прав доступа используется IP-адрес в сочетании с MAC-адресом и паролем, то такую систему взломать уже намного сложнее. Да, и MAC и IP-адрес легко подделать, но можно для полной надежности подключить к системе защиты и порты на коммутаторе. В этом случае, даже если хакер будет знать пароль, то для его использования нужно сидеть именно за тем компьютером, за которым он закреплен. А это уже не просто.

Защита может и должна быть многоуровневой. Если у вас есть данные, которые нужно оградить от посторонних, то используйте максимальное количество уровней. Помните, что лишней защиты не бывает.

Представьте себе банк. У входа обязательно стоит секьюрити, который спасет от воров и мелких грабителей. Но если подъехать к такой организации на танке, то такие блюстители порядка не помогут.

Сетевой экран — это как охрана на дверях, защищает от мелких хакеров, которых подавляющее большинство. Но если банком займется профессионал, то он может добиться успеха.

Помимо охраны у входа, деньги в банке всегда хранятся в сейфе. Финансовые сбережения для банка — это как секретная информация для сервера, и они должны быть максимально защищены. Именно поэтому устанавливают сейфы со сложными механизмами защиты, и если не знать, как их обойти, вор потратит на вскрытие замка драгоценное время, и успеет приехать милиция.

В случае с сервером в роли сейфа может выступать шифрование, которое повышает гарантию сохранности данных. Даже если хакер проникнет на сервер, минуя сетевой экран, ему понадобится слишком много времени, чтобы расшифровать данные. Вы успеете заметить и вычислить злоумышленника. Ну а если взломщик скачал зашифрованные данные и пытается их раскодировать на своем компьютере, то с большой вероятностью можно утверждать, что информация раньше устареет, чем хакер сможет ее прочитать. Главное, чтобы алгоритм шифрования и ключ были максимально сложными.

4.10.5. Конфигурирование Firewall

Самый простой способ настроить сетевой экран — использовать графическую утилиту. Для этого загрузитесь в графическую оболочку и выберите из главного меню KDE строку System\Firewall Configuration. Перед вами откроется окно из двух вкладок: Rulesи Options.

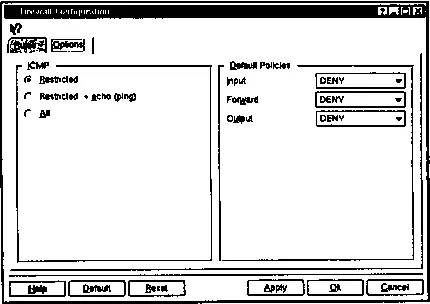

Первым делом советую перейти на вкладку Options. Она показана на рис. 4.3. Здесь можно указать действия по умолчанию для каждого типа пакетов (Input, Forward и Output) и ограничить прохождение пакетов ICMP.

Рис. 4.3. Вкладка Optionsпрограммы конфигурирования Firewall

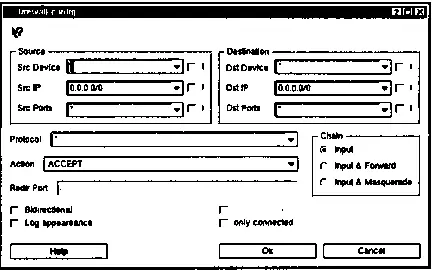

После этого переходим на вкладку Rules(рис. 4.4), где можно добавлять, изменять или удалять правила фильтрации. Попробуйте нажать на кнопку New, чтобы создать новое правило. Перед вами откроется окно, как на рис. 4.5.

Рис. 4.4. Вкладка Rulesпрограммы конфигурирования Firewall

Рис. 4.5. Окно добавления нового правила

Пока что не надо ничего изменять. Если вы загрузили сейчас утилиту Firewall Configuration, то советую только посмотреть на ее внешний вид и предоставляемые возможности. Настройками можно будет заняться тогда, когда вы познакомитесь с программой ipchains, которая из командной строки позволяет изменять параметры сетевого экрана. Для этого мы рассмотрим множество интересных и полезных на практике примеров, которые помогут вам разобраться и с конфигурированием Firewall.

4.11. ipchains

Наиболее распространенной программой для создания правил сетевого экрана является ipchains. В команде вызова можно указывать следующие параметры:

□

-A цепочка правило— добавить правило в конец цепочки. В качестве аргумента указывается имя цепочки input, outputили forward;

□

-D цепочка номер— удалить правило с указанным номером из заданной цепочки;

□

-R цепочка номер правило— заменить правило с указанным номером в заданной цепочке;

□

-I цепочка номер правило— вставить правило в указанную первым аргументом цепочку под номером, заданным во втором параметре. Если номер равен 1, то правило станет первым в цепочке;

□

-L цепочка— просмотреть содержимое указанной цепочки;

□

-F цепочка— удалить все правила из указанной цепочки;

□

-N имя— создать новую цепочку с заданным именем;

□

-X имя— удалить цепочку с указанным именем;

□

-P цепочка правило— позволяет изменить политику по умолчанию;

□

-р протокол— определяет протокол, к которому относится правило. Значений аргумента протокол может быть четыре: tcp, udp, icmpили all(указывается, если правило действует для всех протоколов);

□

-i интерфейс— сетевой интерфейс, к которому будет привязано правило. Если этот аргумент не указан, то правило будет относиться ко всем интерфейсам;

□

-j действие— операция, которая должна быть выполнена над пакетом. В качестве аргумента можно указать ACCEPT, REJECTили DENY;

□

-s адрес порт— характеристики отправителя пакета. Первый аргумент задает IP-адрес источника, а второй (не обязательный) — порт. Будьте внимательны, у протокола ICMP нет портов;

□

-d адрес порт— атрибуты получателя пакета. Первый аргумент задает IP-адрес назначения, а второй (не обязательный) — порт.

4.11.1. Фильтр по умолчанию

Исходя из принципа всеобщего запрета, в качестве правила по умолчанию мы должны запретить любые действия. Изначально в Linux все разрешено, а это безопасно только для отдельно стоящего сервера, который даже не подключен к сети. Проверьте ваши настройки по умолчанию, выполнив команду:

ipchains -L

В результате вы должны увидеть на экране примерно следующее:

Интервал:

Закладка: