Валентин Холмогоров - Pro Вирусы

- Название:Pro Вирусы

- Автор:

- Жанр:

- Издательство:ООО «Страта»

- Год:2015

- Город:СПб.

- ISBN:978-5-906150-31-8

- Рейтинг:

- Избранное:Добавить в избранное

-

Отзывы:

-

Ваша оценка:

Валентин Холмогоров - Pro Вирусы краткое содержание

Время энтузиастов-одиночек, создававших компьютерные вирусы на заре информационной эпохи, давно прошло: в наши дни разработкой и распространением вредоносных программ занимаются хорошо организованные преступные группировки, имеющие жесткую иерархию и напоминающие по своей структуре настоящие мафиозные кланы. Объем этого подпольного рынка составляет сотни миллионов долларов.

Книга рассказывает об истории возникновения и развития технологий компьютерных вирусов, их разновидностях, внутренней архитектуре, способах распространения и принципах действия. Книга позволит читателям познакомиться с таинственным теневым миром киберпреступности, представители которого ежедневно осуществляют атаки на компьютеры простых пользователей по всему миру.

Pro Вирусы - читать онлайн бесплатно ознакомительный отрывок

Интервал:

Закладка:

С одной стороны, смертельной опасности такое поведение компьютера для пользователя не представляет, с другой — доставляет ему значительное неудобство.

Среди нежелательных программ отдельно можно отметить приложения семейства Fakealert : если перевести с английского это наименование, получится что-то вроде «ложного предупреждения». К этой категории относятся всевозможные поддельные антивирусы, утилиты для оптимизации системного реестра, «ускорения» Интернета и «лечения» компьютера. Выполнив «проверку» пользовательского устройства, они обнаруживают различные угрозы и неполадки, за устранение которых требуют оплаты. Разумеется, на самом деле никакой проверки не выполняется, а все выявленные таким приложением проблемы и неисправности существуют только в буйной фантазии разработчиков этой программы. Цель они преследуют лишь одну: как следует напугать пользователя и заставить его заплатить как можно больше денег.

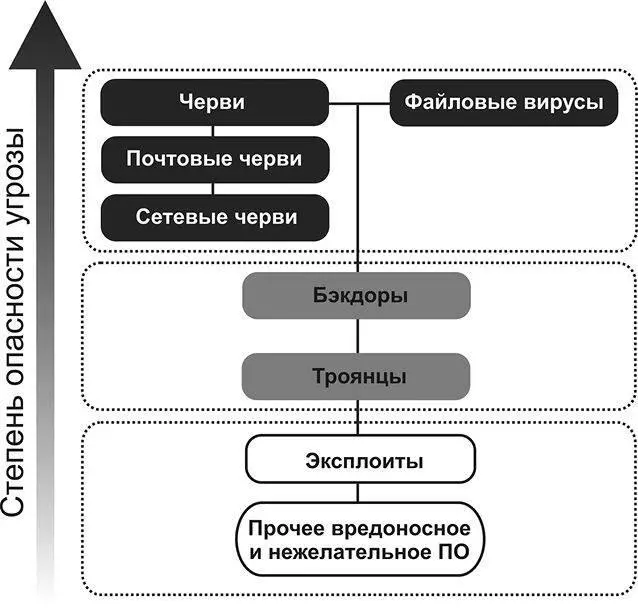

Классификация по степени опасности

Именно этот принцип лежит в основе классификаций, используемых большинством антивирусных компаний в современном мире. Данный способ классификации во многом напоминает предыдущий, однако определяющей точкой в нем является не набор деструктивных функций, реализуемых той или иной вредоносной программой, а степень опасности, которую представляет поведение каждой конкретной угрозы на инфицированном компьютере.

При этом в подобной классификации реализуется принцип поглощения классов в виде определенной иерархической последовательности, например «Файловые вирусы -> Черви -> Бекдоры -> Троянцы». Пример такой иерархической структуры демонстрирует иллюстрация на следующей странице.

Рис. 1. Пример классификации вредоносных программ по степени опасности поведения

Почему такая система классификации является наиболее распространенной? Дело в том, что многие современные вредоносные программы являются многофункциональными и обладают формальными признаками сразу нескольких классов. Например, некий поступивший на анализ в вирусную лабораторию образец наделен способностью заражать файловые объекты (признак файлового вируса), но при этом может распространяться, создавая свои копии в общедоступных сетевых папках (признак сетевого червя), а также умеет выполнять поступающие от злоумышленников команды (признак бэкдора). В этом случае перед вирусным аналитиком возникает нелегкая задача: к какой категории отнести такой сложный экземпляр? Здесь на помощь приходит принцип поглощения классов, проиллюстрированный на представленной выше схеме, который позволяет отделить второстепенные по уровню опасности признаки от первостепенных. На указанной схеме мы видим, что наиболее опасное поведение находится в верхней части иерархии, а наименее опасное — в нижней. Так, способность предоставлять злоумышленникам несанкционированный доступ для управления зараженной машиной (бэкдор) менее опасна, чем умение самостоятельно распространяться без участия пользователя (червь). А оно, в свою очередь, представляет примерно равную опасность со способностью заражать файловые объекты (вирус): обе эти функции находятся в верхней части иерархической цепочки. Таким образом, аналитик скорее всего отнесет этот образец к классу файловых вирусов с признаками червя. Однако возможна ситуация, при которой основная опасность данной конкретной угрозы будет заключаться как раз в способности быстро и бесконтрольно распространяться по сети путем создания собственных копий, в то время как заложенный в программу механизм заражения файлов может срабатывать только при наступлении строго определенных условий или в ряде конкретных случаев. Тогда вирусный аналитик может отнести указанный образец к классу сетевых червей, и мы получим, ради разнообразия, червя, обладающего функцией заражения исполняемых файлов.

Тот же принцип будет распространяться, скажем, на программу, реализующую на зараженном компьютере сервер, который «слушает» определенный порт в ожидании поступающих от злоумышленников команд или установки входящего соединения (признак бэкдора), и при этом может похищать пароли от различных приложений (это умеют многие троянцы). Такой образец скорее всего будет отнесен к классу бэкдоров, поскольку функция предоставления несанкционированного удаленного управления опаснее кражи конфиденциальных данных. Вредоносная программа с разнообразным набором менее деструктивных функций может считаться троянцем.

Итак, с основными типами и категориями вредоносных программ мы разобрались. В следующей главе обсудим основные разновидности троянцев и поговорим о том, какую опасность они могут представлять для пользователя.

Глава 3. Внимание, опасность!

Фантазия создателей вредоносных приложений поистине безгранична, однако все они так или иначе преследуют одну цель: тем или иным способом заработать деньги на пользователях, ставших жертвами их программных творений.

Про троянцев, рассылающих с инфицированного компьютера спам или подключающих его к подпольной сети для атаки на веб-сайты, я уже рассказывал ранее. В этом случае злоумышленники получают доход не непосредственно от владельца зараженного компьютера, а от заказчиков массированных атак или рекламных рассылок.

Троянцы-бэкдоры, предоставив злодеям доступ к зараженной машине, открывают перед ними возможность делать с данным устройством все что угодно. В итоге инфицированный компьютер может быть использован в качестве промежуточного звена при атаке на какой-либо банковский или правительственный сервер, для хранения краденых паролей или детского порно, для организации на нем архива с рецептами изготовления наркотиков и т. д. Устройство, на котором работает бэкдор, своему номинальному владельцу больше не принадлежит. Многие троянцы способны красть на зараженных машинах конфиденциальную информацию, такую как логины и пароли для доступа к электронной почте, социальным сетям, номера кредитных банковских карт, сведения из адресной книги. Всю добытую информацию злоумышленники потом продают за неплохие деньги: адреса электронной почты востребованы у спамеров; получив доступ к социальным сетям, мошенники смогут отправлять от имени жертвы ее же друзьям рекламные ссылки и просьбы пополнить счет мобильного телефона, с помощью ворованных реквизитов банковской карты можно купить какой-нибудь товар в интернет-магазине, а изображение паспорта пригодится для оформления сим-карты или открытия на имя владельца паспорта счета, на котором будут аккумулироваться деньги от продажи нелегального контента (причем узнает он об этом, только когда к нему домой нагрянет с обыском полиция). Не думайте, что хранящиеся на вашем устройстве файлы, документы и фотографии никому не нужны: на любой товар всегда найдется свой покупатель.

Читать дальшеИнтервал:

Закладка: