Кристофер Хэднеги - Искусство обмана [Социальная инженерия в мошеннических схемах]

- Название:Искусство обмана [Социальная инженерия в мошеннических схемах]

- Автор:

- Жанр:

- Издательство:Альпина Паблишер

- Год:2020

- Город:Москва

- ISBN:978-5-9614-3102-5

- Рейтинг:

- Избранное:Добавить в избранное

-

Отзывы:

-

Ваша оценка:

Кристофер Хэднеги - Искусство обмана [Социальная инженерия в мошеннических схемах] краткое содержание

Технологии, при помощи которых злоумышленники пытаются получить доступ к вашим паролям или данным, основаны на социальной инженерии — науке об изощренном и агрессивном манипулировании поведением людей. Она использует целый арсенал инструментов: давление на жалость, умение запудрить мозги или вывести из себя, проявить несвойственную жадность и поставить в неловкое положение, вызвать чувство вины или стыда и многое другое.

Становясь жертвами обмана, мы не только подвергаемся риску сами, но и можем сильно подвести своих коллег и близких.

Кристофер Хэднеги, всемирно известный специалист по социальной инженерии, научит вас распознавать манипуляции всех типов и противодействовать мошенникам всех мастей. Больше никто не сможет заставить вас сделать то, что вы делать не планировали, — расстаться с деньгами, выдать важную информацию, совершить опасные действия. Все примеры, которые приводит Хэднеги, взяты из его личной и профессиональной практики.

Искусство обмана [Социальная инженерия в мошеннических схемах] - читать онлайн бесплатно ознакомительный отрывок

Интервал:

Закладка:

Подобные документы способны предоставить социальному инженеру огромный объем информации. Только представьте, как в руки ему попадает документ о новой кадровой политике! Метаданные показали бы, когда этот документ в последний раз изменяли (в данном случае — месяц назад), кто его написал и когда его опубликовали. И конечно же, само содержание кадровой политики было бы внутри документа. Как думаете, открыл бы кто-нибудь файл, приложенный к фишинговому e-mail, отправленному от лица автора этого документа с пометкой о внесении изменений?

Посмотрите на илл. 2.22.

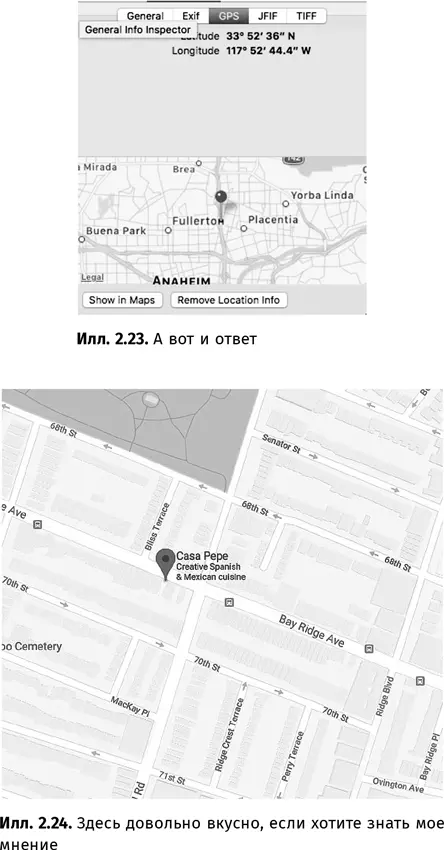

Сначала вы наверняка подумали: «Хм, мы что, будем тут устраивать фишинг по поводу купона на острый соус?». Нет. Обратите внимание на метаданные, изображенные на скриншоте 2.23.

Натыкаясь в интернете на безобидное на первый взгляд фото, не забывайте о метаданных — они сообщат, на какую камеру, когда и во сколько был сделан снимок, и даже выдадут GPS-координаты места, где этот снимок был сделан. Введите координаты в Google-карты и… см. илл. 2.24.

На карте мы видим парковку у ресторана Pepe’s, в котором, кстати говоря, активно используют изображенный на фотографии соус.

Получается, кто-то сделал фотографию на смартфон. На смартфоне не был отключен GPS, а приложению камеры не запретили прикреплять метаданные к файлу с фотографией. И когда этот человек загрузил фото в социальную сеть, эта информация оказалась доступна всем желающим.

Понимаете, к чему я клоню? А теперь представьте, что это информация не о вашем приятеле, который сходил в ресторан, а о:

• генеральном директоре крупной коммунальной компании, через которого планируют провести атаку национального масштаба;

• секретарше миллиардера, владеющей информацией о банковских счетах начальника и полномочиями по передаче средств;

• вашей пятнадцатилетней дочери, которая решила выложить в Сеть свои эротические фотографии.

Ну как? Вне зависимости от того, какой сценарий вам не понравился больше, понятно, что эта информация быстро становится опасной, если попадает в открытый доступ.

Однажды меня с моей командой наняли для проведения сбора данных из открытых источников и реализации атаки на высокопоставленного сотрудника организации, связанной с обороной. Перед нами не стояла задача его подставить, но необходимо было проверить, легко ли он решится на действия, совершать которые не следует. Чтобы в дальнейшем возможно было провести просветительскую работу, мы должны были записывать любые звонки сотрудника и регистрировать ссылки, по которым он перешел.

Нам не пришлось особенно стараться, чтобы найти его страницы в социальных сетях. Его Twitter оказался настоящей золотой жилой: он не просто активно там писал, но и использовал для этого свой новенький iPhone со включенным GPS. Почему это так важно? Благодаря геолокации постов сотрудника в Twitter мы составили график его передвижений в течение дня. Буквально за несколько часов мы узнали:

• где он любит пить кофе каждое утро;

• в какой спортзал ходит перед тем, как вернуться с работы домой;

• два его любимых ресторана;

• адрес его дома;

• как он ненавидит пробки.

Мы нашли еще много полезных данных в открытых источниках, однако именно эта информация определила вектор будущих атак. Во-первых, мы создали домен, который на одну букву отличался от адреса официальной страницы его спортклуба. Затем набросали электронное письмо, где сообщили, что в клубе якобы проводится обновление пользовательских аккаунтов, в ходе которого выяснилось: его кредитка не работает. Мы предложили ему «прямо сейчас войти в систему и самостоятельно обновить информацию о карте», подталкивая тем самым к быстрым действиям.

Конечно, мы знали, что по ссылке сотрудник увидит ошибку 404. Так что мы дождались, когда он перейдет по указанному адресу, и уже после этого позвонили. Диалог состоялся примерно такой:

СИ:Добрый день. Это мистер Смит?

Объект:Да, это я. А кто спрашивает?

СИ:Меня зовут Сара, я администратор спортклуба Cold’s Gym. Сегодня мы отправили вам e-mail об обновлении системы, к которому прилагалась ссылка, к сожалению неработающая. И теперь мы обзваниваем клиентов, чтобы принести извинения за доставленные неудобства. Я могу сейчас выслать вам рабочую ссылку или же сразу обновить информацию по вашей карте. Как вам будет удобнее?

Объект:Все в порядке, Сара, сейчас скажу номер карты.

СИ:Спасибо, мистер Смит! И ждем вас сегодня на тренировку!

Эта атака сработала, потому что мы говорили о близких ему темах, и говорили убедительно. Просмотр открытых источников, один фишинговый e-mail — и мы заполучили клик по ссылке, номер кредитки и возможность простроить еще пять дополнительных векторов атаки.

Метаданные — мощный и очень полезный источник информации для социального инженера. Так что я настоятельно рекомендую анализировать их по каждому документу, который попадет вам в руки в процессе сбора данных из открытых источников.

Может показаться, что это слишком сложная задача, особенно если в вашем распоряжении окажется большой объем файлов. Лично я люблю использовать инструменты вроде FOCA ( http://www.elevenpaths.com/labstools/foca/index.html) и Maltego ( https://www.paterva.com/web7/), которые значительно облегчают задачу.

И несмотря на свое обещание не слишком углубляться в технологические дебри, я все же должен хотя бы коротко рассказать вам об этих полезных инструментах.

Орудия труда

Итак, в первой главе я сообщал, что не буду подробно описывать инструменты, потому что они слишком быстро обновляются и меняются.

Однако даже среди них есть образцы стабильности. Например, было бы нечестно не упомянуть четыре инструмента, которые я неизменно использовал в работе на протяжении последних пяти-десяти лет. И хотя эти инструменты существуют уже давно, их интерфейс и функционал постоянно меняются и модифицируются. Я мог бы разобрать их актуальную на сегодня функцию, но к моменту публикации книги эта информация наверняка устареет. Так что лучше просто укажу сайты этих замечательных продуктов, где вы сможете найти необходимые руководства и узнать о самых горячих обновлениях. Обещаю провести для вас короткий, но необходимый для формирования полной картины экскурс.

SET

Помню, как однажды в разговоре со своим добрым другом Дэвидом Кеннеди я поделился мечтой: найти инструмент, который позволил бы мне в ходе подготовки фишинга автоматически создавать зараженные файлы, собирать личные данные или клонировать любую веб-страницу. Дэйв тогда ответил: «Думаю, я могу его создать».

Читать дальшеИнтервал:

Закладка:

![Обложка книги Кристофер Хэднеги - Искусство обмана [Социальная инженерия в мошеннических схемах]](/books/1065967/kristofer-hednegi-iskusstvo-obmana-socialnaya-inzh.webp)