Вадим Грибунин - Цифровая стеганография

- Название:Цифровая стеганография

- Автор:

- Жанр:

- Издательство:Солон-Пресс

- Год:2002

- Город:Москва

- ISBN:5-98003-011-5

- Рейтинг:

- Избранное:Добавить в избранное

-

Отзывы:

-

Ваша оценка:

Вадим Грибунин - Цифровая стеганография краткое содержание

Интерес к стеганографии появился в последнее десятилетие и вызван широким распространением мультимедийных технологий. Методы стеганографии позволяют не только скрытно передавать данные, но и решать задачи помехоустойчивой аутентификации, защиты информации от несанкционированного копирования, отслеживания распространения информации по сетям связи, поиска информации в мультимедийных базах данных.

Международные симпозиумы по скрытию данных проводятся с 1996 года, по стеганографии первый симпозиум состоялся в июле 2002 года. Стеганография – быстро и динамично развивающаяся наука, использующая методы и достижения криптографии, цифровой обработки сигналов, теории связи и информации.

На русском языке стеганографии было посвящено только несколько обзорных журнальных статей. Данная книга призвана восполнить существующий пробел. В ней обобщены самые последние результаты исследований зарубежных ученых. В книге рассмотрены как теоретические, так и практические аспекты стеганографии, выполнена классификация стегосистем и методов встраивания, детально исследованы вопросы повышения пропускной способности стегоканала, обеспечения стойкости и незаметности внедрения, приведено более 50 алгоритмов встраивания данных.

Книга предназначена для студентов, аспирантов, научных работников, изучающих вопросы защиты информации, а также для инженеров-проектировщиков средств защиты информации. Также несомненный интерес она вызовет у специалистов в области теории информации и цифровой обработки сигналов.

Цифровая стеганография - читать онлайн бесплатно ознакомительный отрывок

Интервал:

Закладка:

2.2.5. Атаки против используемого протокола

В работах [13]-[15] показано, что многие стегосистемы ЦВЗ чувствительны к так называемой инверсной атаке. Эта атака заключается в следующем. Нарушитель заявляет, что в защищенном изображении часть данных есть его водяной знак. После этого он создает ложный оригинал, вычитая эту часть данных. В ложном оригинале присутствует настоящий ЦВЗ. С другой стороны, в защищенном изображении присутствует провозглашенный нарушителем ложный ЦВЗ. Наступает неразрешимая ситуация. Конечно, если у детектора имеется исходное изображение, то собственник может быть выявлен. Но, как показано в работе [14], далеко не всегда. В работах [13]-[15] представлены методы защиты от подобной атаки. В них показано, что устойчивый к подобной атаке ЦВЗ должен быть необратимым (см.п.2.3). Для этого он делается зависимым от изображения при помощи однонаправленной функции.

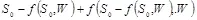

Пусть V - исходное изображение, W - водяной знак законного собственника. Тогда защищенное изображение  . Нарушитель объявляет произвольную последовательность бит

. Нарушитель объявляет произвольную последовательность бит  своим водяным знаком и вычитает ее из защищенного изображения, в результате чего получает ложный оригинал

своим водяным знаком и вычитает ее из защищенного изображения, в результате чего получает ложный оригинал  . Теперь если выполняется равенство

. Теперь если выполняется равенство  , то цель нарушителя достигнута. ЦВЗ называется в этом случае обратимым. Невозможно определить, что является оригиналом:

, то цель нарушителя достигнута. ЦВЗ называется в этом случае обратимым. Невозможно определить, что является оригиналом:  или

или  и, следовательно, кто является собственником контента. Далее мы, следуя [14], дадим определения обратимости и необратимости систем ЦВЗ, а в пункте 2.4 рассмотрим подходы к решению проблемы прав собственника.

и, следовательно, кто является собственником контента. Далее мы, следуя [14], дадим определения обратимости и необратимости систем ЦВЗ, а в пункте 2.4 рассмотрим подходы к решению проблемы прав собственника.

В работе [14] дано два определения необратимости: ослабленное и сильное. При этом используются следующие обозначения:

-  - процедура встраивания ЦВЗ;

- процедура встраивания ЦВЗ;

-  (или

(или  ) — процедура извлечения ЦВЗ;

) — процедура извлечения ЦВЗ;

-  - масштабирующий коэффициент;

- масштабирующий коэффициент;

-  - бинарный признак подобия двух сигналов: равен 1, если коэффициент взаимной корреляции больше некоторого порога

- бинарный признак подобия двух сигналов: равен 1, если коэффициент взаимной корреляции больше некоторого порога  ; в противном случае — равен 0.

; в противном случае — равен 0.

Первое определение необратимости следующее.

Стегоалгоритм  является (строго) обратимым, если для любого

является (строго) обратимым, если для любого  существует отображение

существует отображение  такое, что

такое, что  и

и  . При этом

. При этом  вычислительно осуществимо,

вычислительно осуществимо,  принадлежит к классу допустимых ЦВЗ, истинное и ложное изображения визуально сходны и

принадлежит к классу допустимых ЦВЗ, истинное и ложное изображения визуально сходны и  . Иначе

. Иначе  (слабо) необратим.

(слабо) необратим.

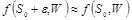

В этом определении требование, чтобы  накладывает слишком сильное ограничение. В самом деле, даже

накладывает слишком сильное ограничение. В самом деле, даже  может не выполняться в силу различного рода искажений

может не выполняться в силу различного рода искажений  . С другой стороны, это требование слишком слабо для определения обратимости. Поэтому, в работе [14] оно заменено на требование, чтобы

. С другой стороны, это требование слишком слабо для определения обратимости. Поэтому, в работе [14] оно заменено на требование, чтобы  , где

, где  .

.

Второе определение необратимости следующее.

Стегоалгоритм  является (слабо) обратимым, если для любого

является (слабо) обратимым, если для любого  существует отображение

существует отображение  такое, что

такое, что  и

и  . При этом

. При этом  вычислительно осуществимо,

вычислительно осуществимо,  принадлежит к классу допустимых ЦВЗ,

принадлежит к классу допустимых ЦВЗ,  ,

,  и

и  . Иначе

. Иначе  (строго) необратим.

(строго) необратим.

В настоящее время известны различные решения проблемы права собственности. Они представлены в пункте 2.3.

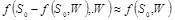

В работе [12] описаны атаки, использующие наличие стегокодера. Подобная атака является одной из наиболее опасных. Одним из возможных сценариев, когда ее опасность существует, является следующий. Пусть пользователю разрешено сделать одну копию с оригинала, но не разрешено делать копии с копий. Записывающее устройство должно изменить ЦВЗ с «разрешена копия» на «копирование не разрешено». В этом случае атакующий имеет доступ к сообщению до и после вложения ЦВЗ. Значит, он может вычислить разность между исходным и модифицированным сообщением. Эта разность равна  . Далее исходное изображение предыскажается: из него вычитается

. Далее исходное изображение предыскажается: из него вычитается  . После осуществления копирования будет записано

. После осуществления копирования будет записано  , что очень близко к исходному изображению

, что очень близко к исходному изображению  . Эта близость объясняется тем, что ЦВЗ должны быть робастны к добавлению аддитивного шума. Следовательно,

. Эта близость объясняется тем, что ЦВЗ должны быть робастны к добавлению аддитивного шума. Следовательно,  . В случае данной атаки в качестве шума выступает стегосообщение и

. В случае данной атаки в качестве шума выступает стегосообщение и  .

.

В работе [3] и др. исследуются атаки на системы защиты от копирования. В ряде случаев гораздо проще не удалять ЦВЗ, а помешать его использованию по назначению. Например, возможно внедрение дополнительных ЦВЗ так, что становится неясно, какой из них идентифицирует истинного собственника контента.

Читать дальшеИнтервал:

Закладка: