Эндрю Уэзеролл - Компьютерные сети. 5-е издание

- Название:Компьютерные сети. 5-е издание

- Автор:

- Жанр:

- Издательство:Питер

- Год:2011

- ISBN:9785446100682

- Рейтинг:

- Избранное:Добавить в избранное

-

Отзывы:

-

Ваша оценка:

Эндрю Уэзеролл - Компьютерные сети. 5-е издание краткое содержание

Компьютерные сети. 5-е издание - читать онлайн бесплатно ознакомительный отрывок

Интервал:

Закладка:

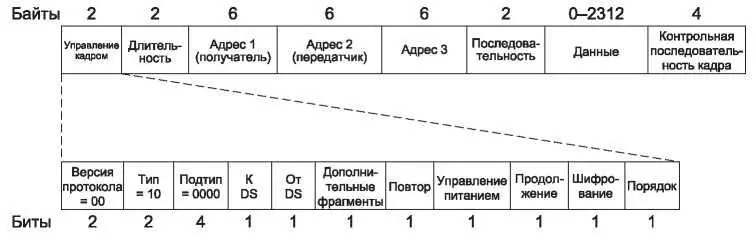

В качестве примера мы рассмотрим формат информационного кадра. Он показан на рис. 4.26. Вначале идет поле Управление кадром (Frame Control). Оно содержит 11 вложенных полей. Первое из них — Версия протокола, установлено в 00 (2 бита). Именно оно позволит будущим версиям 802.11 работать одновременно в одной ячейке сети. Затем следуют поля Тип (информационный, служебный или управляющий) и Подтип (например, RTS или CTS). Для обычного кадра данных (без указания качества обслуживания) они установлены как бинарные 10 и 0000. Биты К DS и От DS говорят о направлении движения кадра: в сеть или из сети, соединенной с точкой доступа, которая называется распределительной системой (distribution system). Бит Дополнительные фрагменты говорит о том, что далее следует еще один фрагмент. Бит Повтор маркирует повторно посылаемый кадр. Бит Управление питанием используется станцией-отправителем для указания на свое переключение в режим пониженного энергопотребления или на выход из этого режима. Бит Продолжение говорит о том, что у отправителя имеются еще кадры для пересылки. Бит Шифрование является индикатором использования шифрования в теле кадра. Наконец, установленный бит Порядок говорит приемнику о том, что кадры с этим битом должны обрабатываться строго по порядку.

Рис. 4.26.Информационный кадр стандарта 802.11

Второе основное поле информационного кадра — это поле Длительность. В нем задается время в микросекундах, которое будет потрачено на передачу кадра и подтверждения. Это поле присутствует во всех типах кадров, в том числе в служебных кадрах, и именно в соответствии с ним станции выставляют признаки NAV.

Далее следуют адреса. Кадры данных содержат три адреса в формате, соответствующем стандарту IEEE 802. Понятно, что нужны адреса отправителя и получателя, но что же содержится в третьем?

Помните, что точка доступа — это просто пункт ретрансляции кадров, когда они движутся между клиентом и другой точкой сети, возможно удаленным клиентом или интернет-порталом. Третий адрес — адрес этой удаленной конечной точки.

Поле Последовательность позволяет нумеровать фрагменты, чтобы было возможно определить дубликаты. Из 16 доступных бит 4 идентифицируют фрагмент, а 12 содержат число, которое растет с каждой новой передачей.

Поле Данные содержит передаваемую по каналу информацию, его длина может достигать 2312 байт. Первые байты этой полезной нагрузки находятся в формате, известном как LLC( подуровень управления логическим соединением). Этот уровень — связующий элемент, который идентифицирует протокол более высокого уровня (например, IP), к которому нужно передать полезную нагрузку.

В конце, как обычно, расположено поле Контрольная последовательность кадра, который является тем же самым 32-битовым CRC, который мы видели в разделе 3.2.2 и в других местах.

Управляющие кадры имеют такой же формат, как формат информационных кадров, плюс формат для части данных, которая меняется в зависимости от подтипа (например, параметры в кадрах «маяках»).

Служебные кадры короткие. Как и во всех кадрах, в них содержится Управление кадром, Длительность и Контрольная последовательность кадра. При этом они могут иметь только один адрес и не иметь поля Данные. Ключевой здесь является информация, содержащаяся в поле Подтип (RTS, CTS или ACK).

4.4.5. Сервисы

Стандарт 802.11 определяет сервисы, чтобы клиенты, точки доступа и соединяющие их сети могли быть согласованными беспроводными ЛВС.Их можно разделить на несколько категорий.

Ассоциация( association). Этот сервис используется мобильными станциями для подключения к точкам доступа. Обычно он применяется сразу же после вхождения в зону действия точки доступа. По прибытии станция узнает идентификационную информацию и возможности точки доступа или от кадров-маяков, или прямо запросив точку доступа. Возможности точки доступа включают поддерживаемую скорость передачи данных, меры безопасности, возможности энергосбережения, поддержку качества обслуживания и т. д. Мобильная станция посылает запрос на ассоциацию с точкой доступа, которая может принять либо отвергнуть этот запрос.

Реассоциация( reassociation) позволяет станции сменить точку доступа. Эта возможность полезна при перемещении станции от одной точки доступа к другой в той же расширенной 802.11 ЛВС, по аналогии с передачей в сотовой сети. Если она проходит корректно, то при переходе никакие данные не теряются. (Однако, как и в сети Ethernet, в стандарте 802.11 все услуги предоставляются лишь с обязательством приложения максимальных усилий к их исполнению, но не с гарантией.) По инициативе мобильной станции или точки доступа может быть произведена дизассоциация ( disassociate), то есть разрыв отношений. Она требуется при выключении станции или ее уходе из зоны действия точки доступа. Точка доступа также может быть инициатором дизассоциации, если, например, она временно выключается для проведения технического обслуживания.

Прежде чем станции смогут посылать кадры через точку доступа, они должны пройти аутентификацию( authenticate). В зависимости от выбора схемы безопасности аутентификация поддерживается по-разному. Если сети 802.11 «открыты», их разрешают использовать любому. Если нет — для аутентификации нужны параметры учетной записи. Рекомендуемая схема, названная WPA2( WiFi Protected Access 2— WiFi Защищенный Доступ 2), обеспечивает безопасность как определено стандартом 802.111. (Просто WPA — временная схема, которая обеспечивает подмножество 802.11i. Мы пропустим ее и перейдем прямо к полной схеме.) С WPA2 точка доступа может взаимодействовать с сервером аутентификации, у которого есть имя пользователя и база данных паролей, чтобы определить, разрешено ли станции получить доступ к сети. Либо может быть сконфигурирован предустановленный ключ (pre-shared key), который является необычным названием сетевого пароля. Несколько кадров с запросом и ответом пересылаются между станцией и точкой доступа, что позволяет станции доказать, что у нее есть правильные учетные данные. Этот обмен происходит после ассоциации.

Схема, которая использовалась до WPA, называется WEP( Wired Equivalent Privacy— приватность на уровне проводной связи). Для этой схемы аутентификация с предустановленным ключом выполнялась перед ассоциацией. Однако ее польза не велика из-за недостатков конструкции, которые делают WEP легко взламываемым. Первая практическая демонстрация взлома WEP произошла, когда Адам Стаббле-филд был летним стажером в AT&T (Stubblefield и др., 2002). Он смог написать код и проверить атаку за одну неделю, большая часть которой была потрачена на получение разрешения администрации на покупку карт WiFi, необходимых для эксперимента. Программное обеспечение для взлома паролей WEP теперь есть в свободном доступе.

Читать дальшеИнтервал:

Закладка: