Эндрю Уэзеролл - Компьютерные сети. 5-е издание

- Название:Компьютерные сети. 5-е издание

- Автор:

- Жанр:

- Издательство:Питер

- Год:2011

- ISBN:9785446100682

- Рейтинг:

- Избранное:Добавить в избранное

-

Отзывы:

-

Ваша оценка:

Эндрю Уэзеролл - Компьютерные сети. 5-е издание краткое содержание

Компьютерные сети. 5-е издание - читать онлайн бесплатно ознакомительный отрывок

Интервал:

Закладка:

Сервис реального масштаба времени с переменной битовой скоростью применяется при передаче сжатых мультимедийных данных и других программных приложений реального времени. Необходимая в каждый момент времени полоса пропускания может меняться. Та или иная полоса выделяется базовой станцией, которая опрашивает абонента через определенные промежутки времени с целью выявления необходимой на текущий момент ширины канала.

Сервис, работающий не в реальном масштабе времени, с переменной битовой скоростью предназначен для интенсивного трафика — например, передачи файлов большого объема. Здесь базовая станция тоже опрашивает абонентов довольно часто, но не в строго установленные моменты времени. Соединения с этим сервисом могут также использовать описанный ниже сервис с обязательством приложения максимальных усилий, чтобы запросить полосу.

Наконец, сервис с обязательством приложения максимальных усилий используется для всех остальных типов передачи. Никаких опросов здесь нет, а станции, желающие захватить канал, должны соперничать с другими станциями, которым требуется тот же класс сервиса. Запрос пропускной способности осуществляется во временных интервалах, помеченных в карте распределения восходящего потока как доступные для конкуренции. Если запрос прошел удачно, это будет отмечено в следующей карте распределения нисходящего потока. В противном случае абонент-неудачник должен продолжать борьбу. Для минимизации числа коллизий используется взятый из Ethernet алгоритм двоичной экспоненциальной выдержки.

4.5.5. Стандарт 802.16: структура кадра

Все кадры подуровня управления доступом к среде (MAC) начинаются с одного и того же заголовка. За ним следует (или не следует) поле данных, и кончается кадр также не обязательным полем контрольной суммы (CRC). Структура кадра показана на рис. 4.30. Поле данных отсутствует в служебных кадрах, которые предназначены, например, для запроса временных интервалов. Контрольная сумма (как ни странно) тоже является необязательной, благодаря тому, что исправление ошибок производится на физическом уровне, и никогда не бывает попыток повторно переслать кадры информации, передающейся в реальном масштабе времени. Так если все равно нет повторных передач, зачем же беспокоить аппаратуру вычислением и проверкой контрольных сумм? Но если контрольная сумма есть, она стандартная для IEEE 802, а подтверждения и повторные передачи используются для надежности.

Давайте кратко рассмотрим поля заголовка (рис. 4.30, а ). Бит EC говорит о том, шифруется ли поле данных. Поле Тип указывает тип кадра (в частности, сообщает о том, пакуется ли кадр и есть ли фрагментация). Поле CI указывает на наличие либо отсутствие поля финальной контрольной суммы. Поле EK сообщает, какой из ключей шифрования используется (если он вообще используется). В поле Длина содержится информация о полной длине кадра, включая заголовок. Идентификатор соединения сообщает, какому из соединений принадлежит кадр. В конце заголовка имеется поле Контрольная сумма заголовка , значение которого вычисляется с помощью полинома х 8+ х 2+ x + 1.

Рис. 4.30. Кадр: а — обычный; б — запроса канала

В протоколе 802.16 имеется много типов кадров. На рис. 4.33, б показан пример кадра запроса канала. Он начинается с единичного, а не нулевого бита и в целом напоминает заголовок обычного кадра, за исключением второго и третьего байтов, которые составляют 16-битное число, говорящее о требуемой полосе для передачи соответствующего числа байт. В кадре запроса канала отсутствует поле данных, нет и контрольной суммы всего кадра.

Можно долго говорить о стандарте 802.16, но все-таки не здесь. За дополнительной информацией обращайтесь, пожалуйста, к официальному описанию стандарта IEEE802.16-2009.

4.6. Bluetooth

В 1994 году компания Л. М. Эриксона (L. M. Ericsson) заинтересовалась вопросом беспроводной связи между мобильными телефонами и другими устройствами (например, портативными компьютерами). Совместно с четырьмя другими небезызвестными компаниями (IBM, Intel, Nokia и Toshiba) в 1998 году была сформирована специальная группа (SIG — Special Interest Group, то есть консорциум), которая занялась развитием стандарта беспроводного соединения вычислительных устройств и устройств связи, а также созданием аксессуаров, использующих недорогие маломощные радиоустройства небольшого радиуса действия. Проект был назван Bluetooth(«Синий зуб») в честь великого короля викингов по имени Гаральд Синий Зуб II (940—981), который объединил (читай, завоевал) Данию и Норвегию. Ну да, он тоже сделал это без помощи проводов.

Bluetooth 1.0 появился в июле 1999 года, и с тех пор SIG никогда не оглядывалась назад. Теперь всевозможные потребительские электронные устройства используют Bluetooth — от мобильных телефонов и ноутбуков до наушников, принтеров, клавиатур, мышей, игровых приставок, часов, аудиоплееров, навигационных устройств и т. д. Протоколы Bluetooth позволяют этим устройствам находить друг друга и соединяться с помощью действия, называемого сопряжение( pairing), и затем надежно передавать данные.

Протоколы в течение прошедшего десятилетия также развивались. После того как стабилизировались начальные протоколы, в 2004 году к Bluetooth 2.0 были добавлены более высокие скорости передачи данных. Версия Bluetooth 3.0 2009 года может использоваться для сопряжения устройств в комбинации с 802.11 для высокоскоростной передачи данных. Версия 4.0 от декабря 2009 года определила работу с низким энергопотреблением. Это будет удобно для людей, которые не хотят регулярно менять батареи во всех устройствах в доме. Ниже мы опишем основные аспекты Bluetooth.

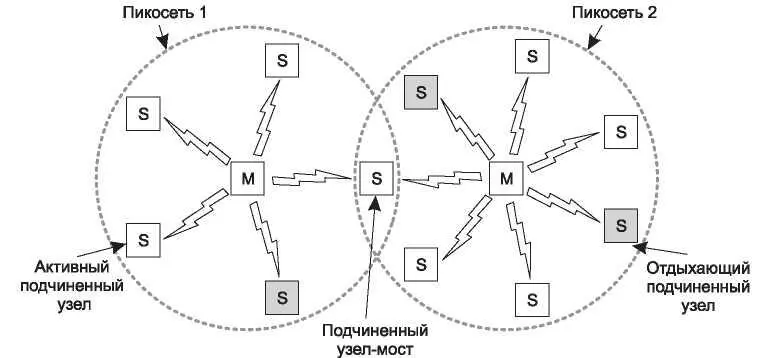

4.6.1. Архитектура Bluetooth

Начнем изучение системы Bluetooth с краткого обзора того, из чего она состоит и для чего предназначена. Основу Bluetooth составляет пикосеть( piconet), состоящая из одного главного узла и нескольких (до семи) подчиненных узлов, расположенных в радиусе 10 метров. В одной и той же комнате, если она достаточно большая, могут располагаться несколько пикосетей. Более того, они могут даже связываться друг с другом посредством моста (специального узла), как показано на рис. 4.31. Несколько объединенных вместе пикосетей составляют рассеянную сеть( scatternet).

Интервал:

Закладка: