В. Андрианов - Обеспечение информационной безопасности бизнеса

- Название:Обеспечение информационной безопасности бизнеса

- Автор:

- Жанр:

- Издательство:ООО «Центр исследований платежных систем и расчетов», «Альпина»

- Год:2011

- Город:Москва

- ISBN:978-5-9614-1364-9

- Рейтинг:

- Избранное:Добавить в избранное

-

Отзывы:

-

Ваша оценка:

В. Андрианов - Обеспечение информационной безопасности бизнеса краткое содержание

Данную книгу можно назвать практической энциклопедией. В ней дан максимальный охват проблематики обеспечения информационной безопасности, начиная с современных подходов, обзора нормативного обеспечения в мире и в России и заканчивая рассмотрением конкретных направлений обеспечения информационной безопасности (обеспечение ИБ периметра, противодействие атакам, мониторинг ИБ, виртуальные частные сети и многие другие), конкретных аппаратно-программных решений в данной области. Книга будет полезна бизнес-руководителям компаний и тем, в чью компетенцию входит решение технических вопросов обеспечения информационной безопасности.

Все права защищены. Никакая часть этой книги не может быть воспроизведена в какой бы то ни было форме и какими бы то ни было средствами, включая размещение в сети Интернет и в корпоративных сетях, а также запись в память ЭВМ для частного или публичного использования, без письменного разрешения владельца авторских прав. По вопросу организации доступа к электронной библиотеке издательства обращайтесь по адресу lib@alpinabook.ru.

Обеспечение информационной безопасности бизнеса - читать онлайн бесплатно ознакомительный отрывок

Интервал:

Закладка:

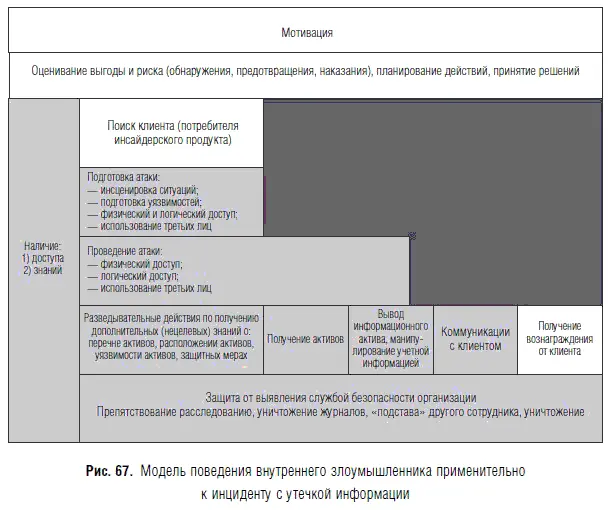

4.2.5. Внешние сообщники внутреннего злоумышленника

Высока вероятность действий внутреннего злоумышленника в сговоре с внешним по отношению к организации лицом (внешним злоумышленником). При этом инсайдер может выступать как организатором нападения, так и используемым внешней силой в своих целях исполнителем или пособником нападения. «Свой человек» в организации почти всегда может оказаться полезен внешним злоумышленникам.

Виды сотрудничества инсайдера с внешней силой разнообразны, он может выступать:

— организатором нападения;

— используемым «вслепую» (например, путем обмана) помощником;

— полностью манипулируемым (например, путем подкупа или шантажа) агентом;

— самостоятельным агентом (реализующим собственную цель помимо внешней злоумышленной);

— поддерживаемым агентом (реализующим только собственную цель, однако пользующимся внешней поддержкой).

Пособническая поддержка, оказываемая внутреннему злоумышленнику внешним сообщником, может включать:

— финансовые ресурсы;

— специализированные технические средства;

— инсценировку событий, облегчающих осуществление различных шагов атаки;

— информационное и аналитическое обеспечение;

— правовую помощь;

— содействие в сокрытии следов;

— содействие в сбыте похищенных информационных активов или легализации приобретенных материальных выгод.

4.2.6. Типология мотивов

Противоправное поведение внутреннего злоумышленника может быть результатом действия сложного сочетания нескольких мотивов из следующего (не исчерпывающего) перечня (см., например, [52]):

— корыстный интерес (приобретение материальной выгоды);

— принуждение со стороны третьих лиц;

— личная заинтересованность, связанная с родственными и иными близкими отношениями или определенными обязательствами перед сторонними лицами;

— месть;

— самоутверждение;

— любопытство;

— игровой мотив (стремление к острым ощущениям, авантюризм);

— искаженное чувство справедливости;

— стремление любой ценой выполнить должностные обязанности;

— карьеризм;

— хулиганские побуждения;

— зависть;

— идеологические соображения;

— вражда;

— стремление субъекта скрыть компрометирующие его факты (нарушения, информацию о себе или близких);

— неудовлетворенность различными аспектами личной жизни или трудовых отношений;

— наркотическая или алкогольная зависимость.

Кроме того, важны различные особенности личности инсайдера, например, следующие (см., например, [33]):

— безразличие субъекта к собственным рискам, возникающим при совершении нарушения;

— уверенность в том, что нарушение не будет выявлено;

— уверенность в том, что возможное наказание не будет адекватным;

— привычка действовать определенным образом;

— самооправдание;

— жестокость;

— трусость;

— нерешительность.

4.2.7. Сговор

Данный тип умышленных инцидентов является весьма опасным, хуже выявляется и наносит большие негативные последствия по сравнению с другими инцидентами, хотя и встречается значительно реже остальных.

Сговор инсайдеров является менее вероятным событием, чем деятельность внутреннего злоумышленника в одиночку. Сговор инсайдеров расширяет круг возможностей злоумышленной деятельности, вследствие чего ущерб от атаки может быть значительно больше, чем от атаки злоумышленника-одиночки, а возможности организации по предотвращению, выявлению и пресечению атаки и выявлению внутреннего злоумышленника могут оказаться снижены.

4.2.8. Деятельность внутреннего злоумышленника с точки зрения формальных полномочий

По отношению к правовой базе организации, определяющей служебные полномочия сотрудников, каждое действие внутреннего злоумышленника в ходе происшествия можно отнести к одному из следующих типов:

— действие в рамках служебных полномочий;

— злоупотребление служебными полномочиями;

— превышение служебных полномочий;

— действия в сфере неопределенных служебных полномочий.

Управление идентификационными данными и доступом

(IBM Восточная Европа/Азия)

В современной конкурентной среде глобального бизнеса информация доставляется быстрее, новые продукты выводятся на рынок оперативнее. Разрабатываются новые, усовершенствованные и более конкурентоспособные модели ведения бизнеса. Чтобы оперативно реагировать на непрерывно меняющиеся потребности и возможности, а также адаптироваться к ним, бизнесу необходимо обеспечить достаточную гибкость и поддержку взаимодействий между людьми и компаниями. Сотрудники должны быстрее получать доступ к значимой информации, а также иметь возможности для эффективной совместной работы. Отдельные специалисты и коллективы должны работать так, как им удобно, в любое время, где бы они ни находились.

Однако удовлетворение потребностей в более динамичном сотрудничестве и свободном доступе к ресурсам значительно усложняет задачи обеспечения безопасности и выполнения нормативных требований — в особенности в условиях растущего количества сотрудников, работающих в мобильном режиме. Организациям необходимо связывать клиентов, партнеров и поставщиков с множеством корпоративных систем и процессов. Чтобы упростить выполнение регулирующих норм и гарантировать конфиденциальность, целостность и доступность своих данных, приложений и систем, организации должны удостовериться в том, что доступ к ресурсам предоставляется только тем пользователям, которые имеют на это право, применять средства контроля доступа, а также обеспечивать мониторинг событий в системе безопасности с формированием соответствующих отчетов.

К сожалению, традиционные решения для обеспечения безопасности реализуют подход «снизу вверх», который позволяет исключать отдельные проблемы путем развертывания точечных решений, основывающихся на использовании отдельных политик и процессов. Применение подобного подхода приводит к росту сложности, излишним затратам, неэффективному использованию ресурсов, пробелам в системе безопасности и изолированности данных, что оказывает негативное влияние на продуктивность компании и ее сотрудников.

Организациям требуется единый, целостный подход к обеспечению безопасности, в рамках которого инициативы по защите корпоративной среды согласуются с целями бизнеса. Такой подход «сверху вниз» позволяет эффективно использовать методы обеспечения безопасности для защиты и совершенствования бизнес-процессов и коллективной работы. Однако подобная методика должна предполагать модульную реализацию плана, чтобы организации могли сконцентрироваться в первую очередь на наиболее значимых областях.

Читать дальшеИнтервал:

Закладка: