А. Белоус - Кибероружие и кибербезопасность. О сложных вещах простыми словами

- Название:Кибероружие и кибербезопасность. О сложных вещах простыми словами

- Автор:

- Жанр:

- Издательство:Инфра-Инженерия

- Год:2020

- ISBN:978-5-9729-0486-0

- Рейтинг:

- Избранное:Добавить в избранное

-

Отзывы:

-

Ваша оценка:

А. Белоус - Кибероружие и кибербезопасность. О сложных вещах простыми словами краткое содержание

Для технических специалистов в области микроэлектроники, информационных технологии и безопасности. Также книга будет полезна преподавателям вузов, студентам, изучающим информационные технологии.

Кибероружие и кибербезопасность. О сложных вещах простыми словами - читать онлайн бесплатно ознакомительный отрывок

Интервал:

Закладка:

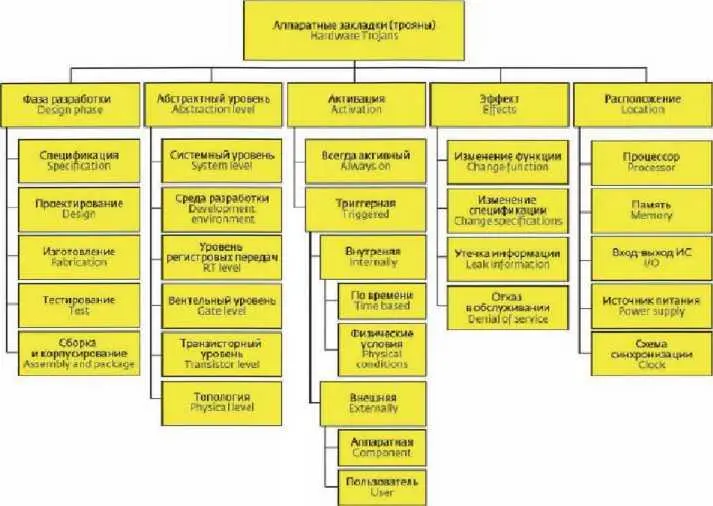

3. По тому, каким образом активируется аппаратный троян в микросхеме.

4. По результатам конечного эффекта от воздействия трояна на атакуемую систему.

5. По физическому (геометрическому) расположению трояна.

В работе [17] трояны классифицируются только на основании их физических характеристик, пусковых механизмов и конечного функционала. Авторы работы [1] попытались обосновать свою классификацию и ее критерии, используя структуру простого трояна, изображенного на рис. 7.1.

Поскольку основная цель нашей книги — ознакомить разработчиков микросхем с особенностями проявления этой новой для них проблемы, рассмотрим более подробно теоретические и практические аспекты этой проблемы.

Для решение этой задачи нам надо будет ответить на ряд очевидных вопросов, которые могут возникнут у любого разработчика

Входные данные

Блок шифрования (AES/DES)

Сигнал активации

Рис. 7.1. Структура простейшего аппаратного трояна

современных микросхем, предназначенных для использования в системах ответственного назначения.

Первый такой очевидный вопрос: на каком этапе разработки может быть внедрен троян?

На рис. 7.2 показан типовой цикл разработки микросхемы.

Те специалисты, у кого есть доступ к проектированию микросхемы, могут легко модифицировать ее структуру во время реализации процесса разработки. Но ведь реально существуют и другие опасности.

Кратко рассмотрим эти пять потенциальных угроз.

Основные характеристики микросхема задаются на этапе формирования спецификации (требований). Среди таких характеристик — целевая функция, геометрические размеры, мощность, быстродействие, время записи и т. д. На этом этапе всегда можно изменить спецификации и модифицировать функциональные или проектные ограничения [8] создаваемой микросхемы, и следовательно — электронной системы на ее основе.

Как известно, для разных компонентов электронной (телекоммуникационной) системы конструирование последовательно выполняется на функциональном, логическом, и вентильном уровнях. Разработчики вынуждены сегодня использовать IP-блоки и даже сложные стандартные ячейки так называемой третьей стороны.

Рис. 7.2. Способы внедрения троянов на разных уровнях иерархии маршрута проектирования СБИС

Рис. 7.3. Классификация аппаратных троянов [22]

Поэтому трояны могут быть внедрены на любом из этих уровней представления проецируемой системы. В случае простого трояна, их можно привнести и в конструкцию системы.

Комплексный этап «изготовление» подразумевает подготовку масок и исходных кремниевых пластин, выполнение технологических операций окисления, диффузии, внедрение (имплантацию) примесей ионов, химическое осаждение из газовой фазы, металлизацию и фотолитографию. Разработчики не могут никак повлиять на эти используемые производителем маски и пластины, но ведь они тоже могут превратиться в эффективное средство атаки, если изменить параметры технологического процесса, геометрию масок и т. д. Например, можно изменить химический состав используемых травителей и таким образом увеличить миграцию в электрическом поле. Как известно, явление электромиграции может резко ускорить вероятность появления отказов в таких критических участках схемы, как энергоснабжение и сеть распределения тактовых сигналов [4].

На этапе проверки автоматическая испытательная аппаратура (АТЕ) применяет специальные тестовые векторы для проверки годности изготовленных ИС. Тестовые векторы и автоматическая испытательная аппаратура также могут быть сконструированы зло-умыщленниками таким образом, чтобы замаскировать воздействие внедренных ранее аппаратных троянов. Например, тестовые векторы могут быть перенастроены так, чтобы инженер-оператор не заметил эту дополнительную внедренную злоумышленником логику.

Проверяемая схема и другие компоненты аппаратуры собираются на печатной монтажной плате (РСВ). Трояны могут быть внедрены в интерфейсы во время сборки и монтажа кристаллов по платы. Система может быть скомпонована таким образом, чтобы позволить троянам запуститься [11].

Следующий важный для классификации вопрос: на какам уровне абстракции запускается троян?

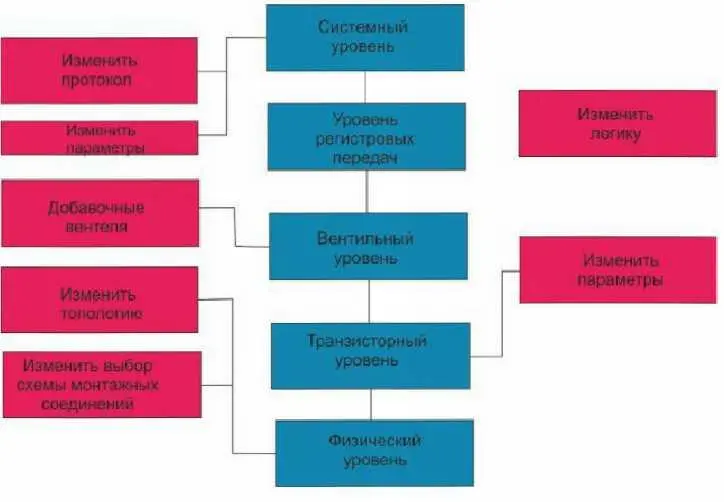

Передняя стрелка на рис. 7.4 показывает синтез. Красные блоки по бокам показывают образцы троянов на темном фоне.

Рис. 7.4. Уровни аппаратной абстракции троянских схем

1. На системном уровне описываются различные функциональные модули микросхемы, схемы их соединений между собой и протоколы передачи данных. На этом уровне аппаратные трояны могут быть запущены отдельными этими модулями в целевом оборудовании [16].

2. Типовая среда разработки ПО включает в себя инструменты синтеза, моделирования, верификации и подтверждения достоверности. Для внедрения трояна могут быть использованы любые инструментальные средства автоматизированного проектирования и скрипты. Программные трояны, встроенные в эти инструментальные средства автоматизированного проектирования, также могут замаскировать последствия действий аппаратных троянов.

3. На уровне регистровых передач каждый функциональный модуль описан языком регистров и сигналов. Троян можно с легкостью спроектировать на уровне регистровых передач, что подтверждают результаты, о которых речь пойдет позже.

4. На вентильном уровне конструкция представлена как взаимосвязь логических вентилей. Данный уровень позволяет взломщику тщательно контролировать все аспекты внедренного трояна, включая размер и расположение.

5. Для построения логических вентилей используются библиотечные транзисторы. Если троян внедрен на этом уровне, его разработчик получает контроль над характеристиками схемы, такими как мощность и временной режим работы. Отдельные транзисторы можно вставить или удалить, меняя функции схемы [17]. Размеры транзистора тоже можно модицифировать и тем самым изменить параметры схемы [17].

6. На топологическом уровне описываются местоположение и связь всех компонентов схемы. Это также тот возможный уровень конструкции, на котором можно внедрить троян. Трояны могут быть установлены путем изменения схемы монтажных соединений (разводки), расстояния между элементами схемы и перераспределения металлических и поликремневых соединений слоев.

Читать дальшеИнтервал:

Закладка: