А. Белоус - Кибероружие и кибербезопасность. О сложных вещах простыми словами

- Название:Кибероружие и кибербезопасность. О сложных вещах простыми словами

- Автор:

- Жанр:

- Издательство:Инфра-Инженерия

- Год:2020

- ISBN:978-5-9729-0486-0

- Рейтинг:

- Избранное:Добавить в избранное

-

Отзывы:

-

Ваша оценка:

А. Белоус - Кибероружие и кибербезопасность. О сложных вещах простыми словами краткое содержание

Для технических специалистов в области микроэлектроники, информационных технологии и безопасности. Также книга будет полезна преподавателям вузов, студентам, изучающим информационные технологии.

Кибероружие и кибербезопасность. О сложных вещах простыми словами - читать онлайн бесплатно ознакомительный отрывок

Интервал:

Закладка:

Проверка сигнатур

Несмотря на то, что эта техника стара как мир, метод является очень эффективным при проверке файлов, загружаемых из интернета. Проверка сигнатуры shal — один из наиболее надежных способов избежать заражения системы.

Проверка контрольной суммы файла

Если есть различие между контрольной сумму внутри заголовка образа и текущей контрольной суммой файла, это означает, что файл был изменен. В системы безопасности следует внедрить механизм проверки аутентичности файла при помощи сравнения текущей контрольной суммы и контрольной суммы заголовка образа.

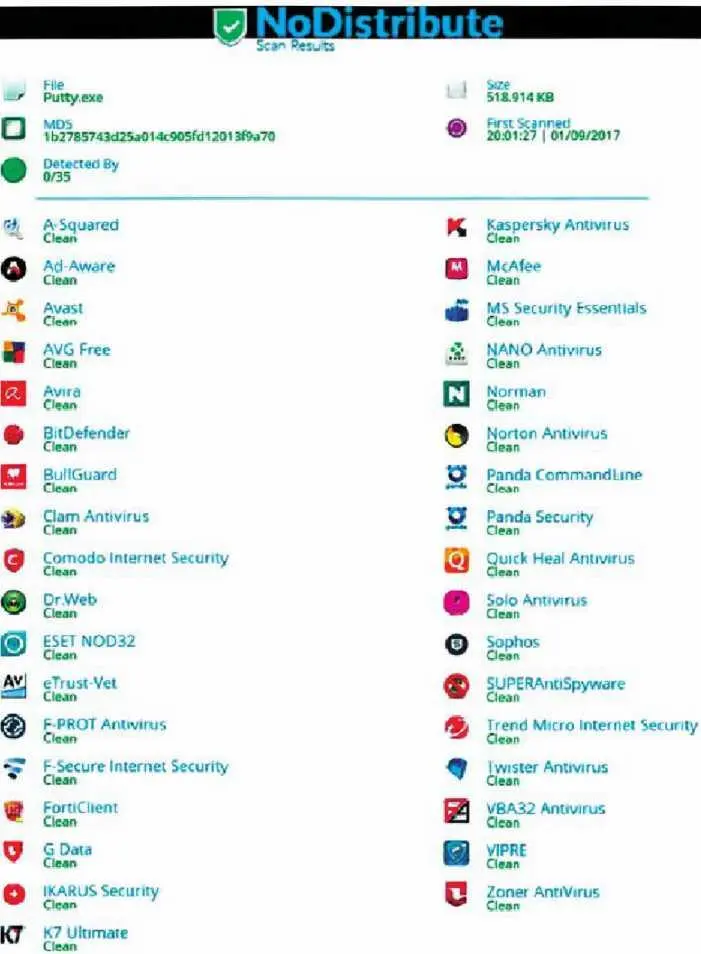

Puc. 8.40. Результаты проверки файла с внедренным бэкдорам

8.8. Особенности организации защиты информации при работе с криптовалютами

Читателю необходимо дать общее представление о сути еще одной проблемной темы, казалось бы — косвенно связанной с основной темой исследований этой книги, а именно — проблема так называемой «криптовалюты». Еще в конце 2017 года эта самая популярная на момент издания книги тема сумела подняться до, как казалось специалистам — немыслимого ранее уровня 20 тысяч долларов (!). Конечно, потом этот непонятный многим рядовым потребителям «биткойн» также резко начал снижаться, но и уровень снижения -10 тысяч долларов вызывает у обывателей ряд ответных вопросов. Тем более, что кроме этого самого «биткойна» ведь и раньше существовали различные опять же так называемые «криптовалюты», и эти криптовалюты «провалились» еще ниже.

Конечно, это не тема нашей книги, но здесь мы бы хотели сосредоточить внимание заинтересованных читателей на следующем очевидном факте, а именно — появлением и стремительным развитием по всему миру еще одной непонятной рядовым гражданам понятия, как «браузерный майнер» (труднопереводимый англоязычный термин), суть которой сводиться к получению этой самой криптовалюты без ведома законопослушных пользователей этого вида банковских операций. То есть какой-то злоумышленник использует компьютер рядового пользователя в своих «корыстных» целях, но как можно защититься от подобных кибератак (уже и термин появился — «скрытый майнинг») никто этим гражданам предложить не может.

Напомним, майнинг — это термин, характеризующий процесс добычи (получения криптовалюты) в итоге реализации последовательности очень сложных процессов обработки информации, которые невозможно реализовать «на бумаге», но возможно реализовать с помощью специального программного обеспечения, естественно с использованием самых современных высокопроизводительных вычислительных устройств.

На момент выхода этой энциклопедии авторам известно всего лишь два основных способа подобного «зловредного майнинга». В первом случае — троянская программа — майнер скрытно от пользователя проникает в его персональный компьютер, после чего начинает постоянно эксплуатировать весь его вычислительный ресурс и его аппаратные средства (в основном видеокарту и его центральный процессор). А во втором случае и об этом предупреждает с помощью специальной рассылки сообщений в сети и потенциальным лохам (говоря по-русски), известная антивирусная компания ESET, этот тот самый «майнинг» происходит только тогда, когда непросвещенный (не прочитавший этой книги) пользователь заходит на подобный заряженный сайт. Эта категория «компьютерного грабежа», получила в среде специалистов по кибербезопасности название «браузерный майнинг».

Очевидно, что злоумышленникам первый способ «компьютерного грабежа» более удобен и безопасен, хотя он и является технически более сложным в реализации — ведь атакующий компьютер этого пользователя сначала надо соответствующим образом «заразить»!), но зато второй метод атаки экономически и технически намного проще — недостающую для достижения цели вычислительную мощность злоумышленники «добирают» за счет простого увеличения (привлечения) числа самых различных пользователей, целенаправленно или совершенно случайно заходящие на этот конкретный сайт с Интернета.

Но как наивный рядовой пользователь своего любимого компьютера в принципе может понять, что с его любимым компьютером «что-то не так»?

Специалисты по компьютерной безопасности показывают — самый первый симптом такого паразитного майнинга — ваш друг компьютер начинает «тормозить» в самых обычный ситуациях, или «зависает» в том случае, когда на нем запущен всего лишь один браузер с двумя-тремя «вкладками». Конечно, такие симптомы характерны ведь не только для ситуаций с «атакующим майнингом» — у пользователя ведь в этот момент может быть просто запущен процесс обычного обновления программного обеспечения.

Это так называемый «случай тяжелого фонового процесса» для пользовательского компьютера. Но ведь если такой компьютер работает в таком «нагруженном режиме» постоянно — это уже опасный симптом. К сожалению, как следует из анализа главы 3 энциклопедии, полагаться только на различные стандартные программы в этом случае не рекомендуется. Для понимания серьезности ситуации, здесь следует привести мнения таких авторитетных экспертов, как, например, всемирная программа «Лаборатория Касперского».

Приведем здесь фрагмент заявленного «Лабораторией Касперского» дословно определения: майнеры — это в принципе программы не зловредные. Поэтому они входят в выделенную нами категорию «Riskware» — такого программного обеспечения, которое само по себе вполне легально, при этом может быть легко использовано в «зловредных» целях. Именно поэтому известный специалистам программный комплекс «Kasper Inemet Security» никогда не блокирует и не удаляет такие программы, поскольку пользователь мог установить их осознанно! Из этого следует, что антивирус по определению не выполняет свою функцию в этом конкретном случае — «скрытого браузерного майнинга», и это весьма печально. Но возникает вопрос — а как вообще в подобном случае рядовой пользователь может обнаружить этот самый «май-нинг», и тем более скрытого «майнера»?

Очевидно, что самый удобный способ обнаружения такого «паразита», нагло «съедающего все ресурсы Вашего компьютера» — это, прежде всего всегда встроенного в Вашу систему блока «Диспетчер задач» (в операционной системе Windows он легко вызывается всего лишь нажатием такого сочетания клавиш вашего компьютера, как «Ctrl+Shift+Es). Если пользователь после этого увидит, что какой-то непонятный ему (несанкционированный) вычислительный процесс значительно (на десятки «лишних» процентов) загружает ваш процессор — это вполне может быть тем самым майнингом. Тем, что вы попали в поле его внимания, конечно, гордиться нельзя, но остановиться в решении текущей задачи (монтаж видео, «тяжелая» компьютерная игра и т. д.) для размышления вы, как ответственный пользователь этого компьютера просто обязаны. К глубокому сожалению «непродвинутых» пользователей Интернета, далеко не всегда стандартный администратор (Диспетчер задач) может оказаться в этой ситуации эффективным. Современные «майнеры» научились, например, просто временно приостанавливать работу, «маскироваться» (прятаться) в обычные стандартные процессы типа «svehost, exe, chrome, stream.exe» и др.

Читать дальшеИнтервал:

Закладка: