А. Белоус - Кибероружие и кибербезопасность. О сложных вещах простыми словами

- Название:Кибероружие и кибербезопасность. О сложных вещах простыми словами

- Автор:

- Жанр:

- Издательство:Инфра-Инженерия

- Год:2020

- ISBN:978-5-9729-0486-0

- Рейтинг:

- Избранное:Добавить в избранное

-

Отзывы:

-

Ваша оценка:

А. Белоус - Кибероружие и кибербезопасность. О сложных вещах простыми словами краткое содержание

Для технических специалистов в области микроэлектроники, информационных технологии и безопасности. Также книга будет полезна преподавателям вузов, студентам, изучающим информационные технологии.

Кибероружие и кибербезопасность. О сложных вещах простыми словами - читать онлайн бесплатно ознакомительный отрывок

Интервал:

Закладка:

Фраза «Перехватывать все» прекрасно отражала поставленную перед АНБ цель, к достижению которой оно сумело вплотную приблизиться: по оценке газеты «Уолт стрит джорнал», в 2013 году АНБ перехватывало примерно три четверти всего интернет-трафика, циркулировавшего в США.

АНБ активно взаимодействовало с великим множеством частных корпораций и многие из своих базовых функций выполняло на условиях подряда. В результате за пределами АНБ в его интересах трудилось на порядок больше людей, чем состояло на службе в самом агентстве.

И когда на секретных совещаниях в Белом Доме директор АНБ Хейден говорил, что максимальная «кибермощь» на планете была сконцентрирована в Форт-Миде, то он имел в виду не только штаб-квартиру АНБ. а и бизнес-парк, расположенный по соседству. Подрядные компании, арендовавшие помещения в этом бизнес-парке, вели электронную слежку и активно занимались киберразведкой в интересах АНБ. Однако корпоративные связи АНБ простирались далеко за пределы отношений с этими подрядчиками и распространялись на крупнейшие в мире интернет-компании и телекомы, которые «по согласию» или по принуждению незаконно предоставляли АНБ доступ к своим хранилищам данных и коммуникационным каналам.

Надо отметить, что «засвеченный» Сноуденом перечень корпораций, сотрудничающих с АНБ, всегда являлся наиболее тщательно охраняемым секретом в АНБ. Сноуден так и не смог получить в свое распоряжение их полный список. Однако благодаря рассекреченным Сноуденом презентациям АНБ, посвященным проекту«Призма», стало известно, что в этот список точно входили такие гиганты как «Гугл», «Майкрософт», «Фейсбук», «Эппл» и «Яху».

Помимо «уступчивых» интернет-корпораций и телекомов, охотно шедших навстречу пожеланиям АНБ, оно вступило в тайный сговор с зарубежными спецслужбами, чтобы при их содействии вести электронную слежку по всему миру. С этой точки зрения АНБ делило все страны на группы по принципу «степени лояльности».

Самой близкой союзницей С ША являлась Англия. Американцы выделяли сотни миллионов долларов в год на финансирование ЦПС. Особо следует отметить англо-американские партнерские отношения в работе над взломом криптосистем, использовавшихся для обеспечения безопасности финансовых интернет-транзакций (в частности — для оказания онлайновых банковских услуг) и для зашиты медицинских карт пациентов от несанкционированного доступа. Совместными усилиями АНБ и ЦПС удалось тайно встроить в эти криптосистемы «лазейки», которые позволяли им получать исчерпывающую информацию о сугубо частных финансовых сделках и состоянии здоровья простых американцев. АНБ и ЦПС отнюдь не смущало, что. помимо них самих, наличие подобных «лазеек» облегчало доступ к этой весьма конфиденциальной информации злонамеренным хакерам и иностранным спецслужбам. Особые отношения в области разведки средствами связи США поддерживали с Израилем. Иногда эти отношения были более близкими, чем со странами первой группы. Американцы на регулярной основе делились с израильтянами «сырым» (не подвергавшимся обработке) перехватом, включая информацию об американских гражданах.

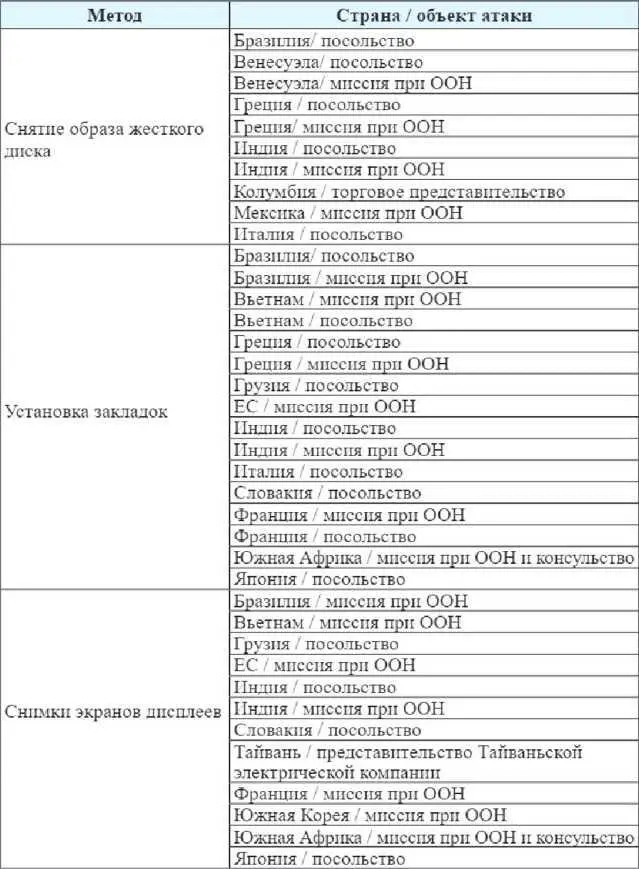

Для того, чтобы облегчить себе ведение разведки средствами связи за иностранными дипломатами. АНБ практиковало различные формы получения тайного доступа к аппаратуре, незаконно установленной их агентами в зарубежных посольствах и консульствах. расположенных на территории США. В одном из секретных документов АНБ. датированном 10 сентября 2010 года, перечислялись все страны, дипломатические и торговые представительства которых стали объектом тайных разведывательных операций АНБ (табл. 1.3) [18].

Таблица 1.3

Перечень «прослушиваемых» стран, миссий и используемых методов снятия секретной информации

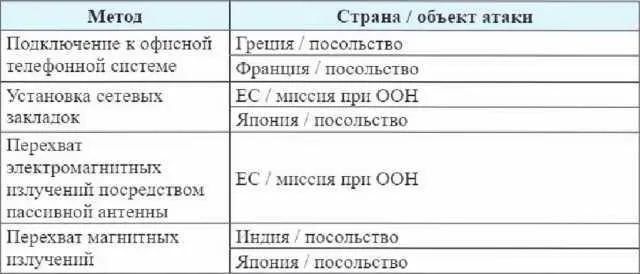

Окончание таблицы 1.3

Как видно из этой сводной таблица АНБ использовало следующие технические методы получения секретной информации: установка закладок, снимки с экранов дисплеев рабочих компьютеров дипломатов, снятие информации (образа) с жестких дисков компьютеров. перехват электромагнитных излучений, установка сетевых программ и аппаратных «закладок» (троянов) в компьютерные сети, подключение к офисной телефонной станции и др.

В главе — мы более детально рассмотрим эти и другие наиболее широко используемые методы и технические средства перехвата секретной информации.

1.6. Проблемы идентификации и «наказания» организаторов и исполнителей кибератак

1.6.1. Техническая прелюдия

Прелюдией (от латин. Praeludere — играть предварительно) обычно называется вступление к музыкальному произведению. Поскольку этот термин, как правило используется только в области искусства, авторы решили его использовать в этом разделе именно для того, чтобы подчеркнуть специфику рассматриваемой здесь темы. В последующих главах книги будем детально рассматривать концепции, методы, средства различных кибератак и разнообразные методы, средства и способы зашиты от них. Но одним из ключевых моментов этого научно-технического направления развития является поиск ответа на вопрос — а кто и зачем это сделал — причем не только определить «нападающего», но и понять его истинные мотивы. Как мы покажем ниже, фактически сам процесс решения комплекса подобных задач сегодня больше похож на искусство, чем на науку, хотя в ходе него используются самые современные технические средства и последние достижения науки.

Итак, кажется абсолютно логичным, что прежде чем принимать «ответные меры» по результатам совершенной кибератаки (punish — наказание, принуждение) надо узнать — кто это сделал? Но здесь и начинается целый «клубок» проблем. Начнем с того, что «сдерживание» атакующей стороны согласно стратегии обеспечения кибербезопасности США должно «сработать» еще до нанесения первого «удара возмездные».

Другие «потенциальные агрессоры» adversaries (государства) должны быть уверены, что «сдерживающее» государство точно знает, кто напал на него. Удар «не того» объекта (человека, организации) не только разрушает логику «принципа сдерживания» (если «невинность» не имеет значения — зачем быть «невинным»?) но и создает нового врага.

Вместо того, чтобы ввязаться в одну кибервойну (против «первоначального» нападающего) теперь «принуждающий» может столкнуться уже с двумя «кибервойнамп». Второй «враг» — это та сторона (государство), которая атакующим ошибочно была определена как «первоначальный атакующий». «Защитник» должен не только убедить себя, но и убедить «третьи лица», что расследование по определению «агрессора» (атакующего) было проведено «правильно» и привести соответствующие аргументы, которые могут рассматривать независимые эксперты (третейский суд). Но самое главное в этом вопросе — сам «злоумышленник» должен понимать, что процедура выявления его как «агрессора действительно выполнена безукоризненно. Ведь если он будет считать, что реально атакованный им объект наносит ответный удар просто «по догадке», или что у него были свои «скрытые мотивы» для «киберудара», очевидно, что он и дальше будет проводить аналогичные атаки независимо от того, будет ли он и дальше подвергаться подобному «наказанию». Необходимость «убеждать третьи стороны» в правильности определения «агрессора» зависит, можно так выразиться, «от важности» этих «третьих лиц».

Читать дальшеИнтервал:

Закладка: