Антон Воробьев - Методы и модели защиты информации. Часть 1. Моделироваание и оценка

- Название:Методы и модели защиты информации. Часть 1. Моделироваание и оценка

- Автор:

- Жанр:

- Издательство:неизвестно

- Год:неизвестен

- ISBN:9785449893451

- Рейтинг:

- Избранное:Добавить в избранное

-

Отзывы:

-

Ваша оценка:

Антон Воробьев - Методы и модели защиты информации. Часть 1. Моделироваание и оценка краткое содержание

Методы и модели защиты информации. Часть 1. Моделироваание и оценка - читать онлайн бесплатно ознакомительный отрывок

Интервал:

Закладка:

Более того, для систематизации уязвимостей в соответствии с классификацией на практике, в документах предлагается использовать существующие зарубежные базы данных (БД) уязвимостей в качестве источников информации. Наиболее распространенной базой данных об уязвимостях является БД National Vulnerability Database (NVD), которая основывается на объединении информации из более ранних баз данных (CPE, CVE, и др.)

1.3 Математические модели систем защиты информации

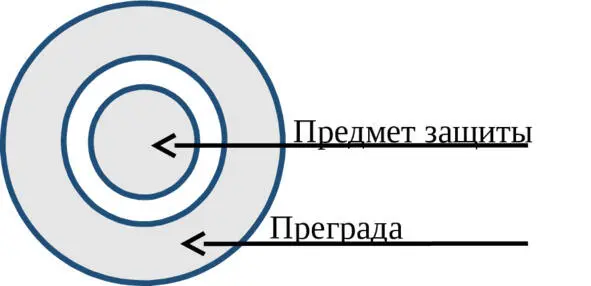

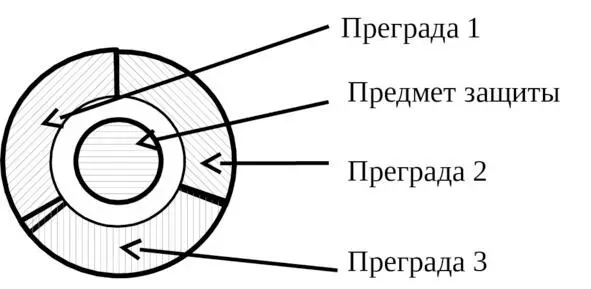

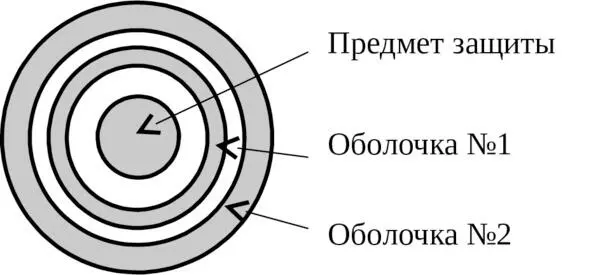

В работе [23] рассматривается вероятностная модель, в которой система защиты информации (СЗИ) представлена неконтролируемыми преградами вокруг предмета защиты. В общем случае модель элементарной защиты предмета может быть в виде защитных колец (рисунок 2). В качестве предмета защиты выступает один из компонентов информационной системы (ИС).

Рисунок 2 – Модель элементарной защиты

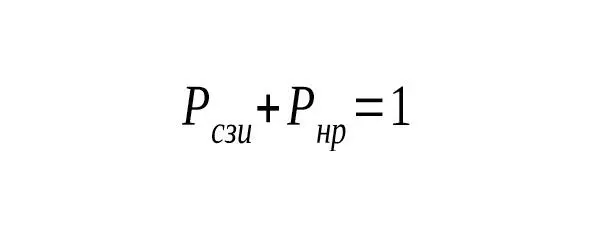

Вероятность невозможности преодоления преграды нарушителем обозначается как Р сзи , вероятность преодоления преграды нарушителем через Р нр соответственно сумма вероятностей двух противоположных событий равна единице, то есть:

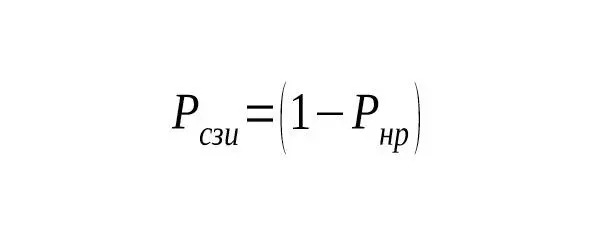

В модели рассматриваются пути обхода преграды. Вероятность обхода преграды нарушителем обозначается через Р обх , которое представляется в виде:

(1)

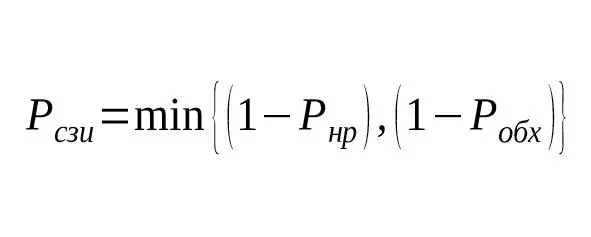

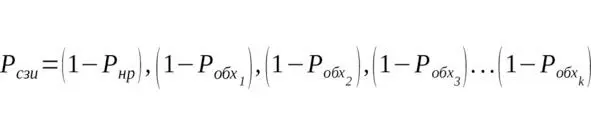

В случае, когда у преграды несколько путей обхода:

(2)

где – k количество путей отхода.

Для случая, когда нарушителей более одного, и они действуют одновременно (организованная группа) по каждому пути, это выражение с учетом совместности событий выглядит как:

(3)

Учитывая, что на практике в большинстве случаев защитный контур (оболочка) состоит из нескольких «соединенных» между собой преград с различной прочностью, рассматривается модель многозвенной защиты (рисунок 3).

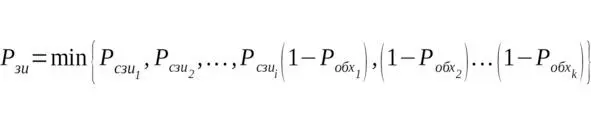

Выражение прочности многозвенной защиты из неконтролируемых преград, построенной для противостояния одному нарушителю, представлено в виде:

(4)

где – Р сзи прочность i —й преграды, Р обх – вероятность обхода преграды по k —му пути.

Рисунок 3 – Модель многозвенной защиты

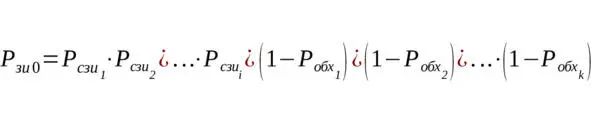

Выражение для прочности многозвенной защиты, построенной из неконтролируемых преград для защиты от организованной группы квалифицированных нарушителей—профессионалов, с учетом совместности событий представляется в виде:

(5)

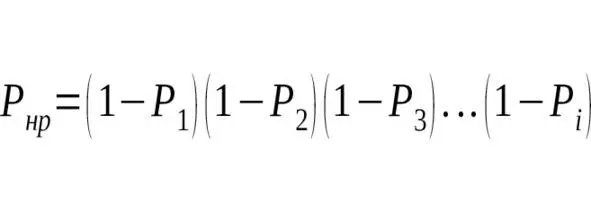

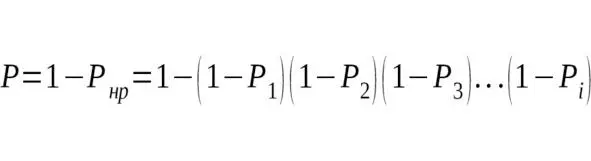

В случае, когда какие—либо преграды дублируются, а их прочности равны соответственно Р 1,Р 2,Р 3,…,Р i то вероятность преодоления каждой из них нарушителем соответственно равна ( 1 – Р 1), (1 – Р 2), (1 – Р 3),…, (1 – Р i) .

Учитывая, что факты преодоления этих преград нарушителем события совместные, вероятность преодоления суммарной преграды нарушителем формально представляется в виде:

(6)

Вероятность невозможности преодоления дублирующих преград (прочность суммарной преграды) как противоположное событие определяется выражением:

(7)

где – i порядковый номер преграды, P i прочность i – й преграды.

Также в работе представлена модель многоуровневой системы защиты (рисунок 4).

Рисунок 4 – Модель многоуровневой защиты

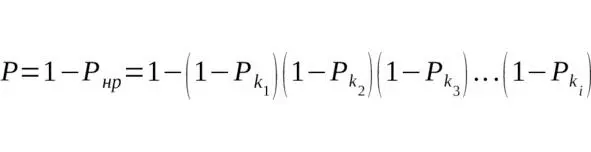

При расчете суммарной прочности нескольких оболочек (контуров) защиты в формулу (7) вместо P i , включается P ki – прочность каждой оболочки (контура), значение которой определяется по одной из формул (4), (5) и (6):

(8)

При P ki = 0 данная оболочка (контур) в расчет не принимается. При P ki = 1, остальные оболочки защиты являются избыточными. Данная модель справедлива лишь для замкнутых оболочек защиты, перекрывающих одни и те же каналы несанкционированного доступа к одному и тому же предмету защиты.

В случае контролируемой преграды, т.е. когда преграда связана с каким—либо тревожным датчиком, который может подать сигнал в случае попытки преодоления преграды.

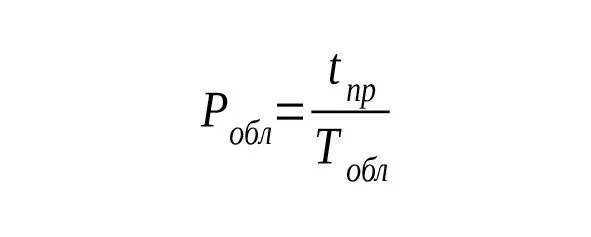

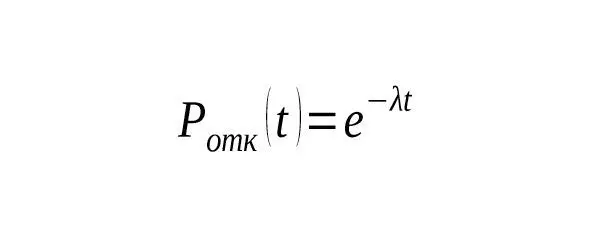

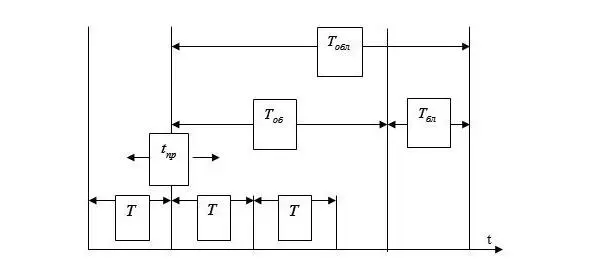

Исходя из данной временной диаграммы процесса контроля и обнаружения несанкционированного доступа (НСД) (рисунок 5), в работе [27] приводятся формулы для расчета вероятности обнаружения и блокировки НСД Р обл и Р отк вероятности отказа системы обнаружения :

(9)

(10)

где λ – интенсивность отказов группы технических средств, составляющих систему обнаружения и блокировки НСД, t – рассматриваемый интервал времени функционирования системы обнаружения и блокировки НСД.

Рисунок 5 – Временная диаграмма процесса контроля НСД

( T – период опроса датчиков; Tоб – время передачи сигнала и обнаружения НСД; Т бл – время блокировки доступа; Т обл – время обнаружения и блокировки; – время простоя)

Читать дальшеИнтервал:

Закладка: