Олег Бойцев - Защити свой компьютер на 100% от вирусов и хакеров

- Название:Защити свой компьютер на 100% от вирусов и хакеров

- Автор:

- Жанр:

- Издательство:046ebc0b-b024-102a-94d5-07de47c81719

- Год:2008

- Город:СПб.

- ISBN:978-5-388-00347-8

- Рейтинг:

- Избранное:Добавить в избранное

-

Отзывы:

-

Ваша оценка:

Олег Бойцев - Защити свой компьютер на 100% от вирусов и хакеров краткое содержание

Подумайте, сколько ценной информации хранится на вашем компьютере – начиная с достаточно безобидных сведений о вас и вашей работе и заканчивая действительно конфиденциальными данными (пароли к кредитным картам, финансовые документы, личная переписка и т. д.). А теперь представьте, что ваш компьютер взломали и вся зга информация стала доступна посторонним людям. Или злобный вирус уничтожил половину содержимого жесткого диска, и вы потеряли готовый проект, который необходимо сдавать через два дня. Представили? Понравилось?

Самое страшное, что эти случаи – вовсе не фантастика. Достаточно пару раз пренебречь несложными правилами компьютерной безопасности – и злоумышленнику не составит никакого труда получить доступ ко всей вашей информации, а вирусы будут плодиться на вашем компьютере один за другим. Согласитесь, вам есть что терять – и есть что защищать.

Именно для тех, кто желает защитить свой компьютер и себя от неприятных сюрпризов, и написана эта книга. С ее помощью вы научитесь защищаться от вирусов и прочих вредоносных программ, распознавать и отражать хакерские атаки, уловки интернет-мошенников, контролировать доступ к тем ресурсам, которые не должен посещать ваш ребенок.

Защити свой компьютер на 100% от вирусов и хакеров - читать онлайн бесплатно ознакомительный отрывок

Интервал:

Закладка:

Так, согласно общемировой практике, градацию уязвимостей можно разбить по уровням:

♦ критический;

♦ высокий;

♦ средний;

♦ низкий.

Источниками составления такого перечня/списка уязвимостей могут стать:

♦ общедоступные, регулярно публикуемые списки уязвимостей (к примеру, на www.securityLab.ru);

♦ список уязвимостей, публикуемых производителями ПО;

♦ результаты тестов на проникновение (проводится администратором безопасности внутри компании);

♦ анализ отчетов сканеров уязвимостей (проводится администратором безопасности внутри компании).

В общем случае уязвимости можно классифицировать следующим образом:

♦ уязвимости операционной системы и программного обеспечения (ошибки кода), обнаруженные производителем или независимыми экспертами;

♦ уязвимости системы, связанные с ошибками в администрировании (например, незакрытые межсетевым экраном порты с уязвимыми сервисами, общедоступные незаблокированные сетевые ресурсы C$, D$и т. д.);

♦ уязвимости, источниками которых могут стать инциденты, непредусмотренные политикой безопасности, а также события стихийного характера.

В качестве яркого примера распространенной уязвимости операционных систем и программного обеспечения можно привести переполнение буфера (buffer overflow). К слову будет сказано, абсолютное большинство из ныне существующих вредоносных программ реализуют класс уязвимостей на переполнение буфера.

Простейшая оценка информационных рисков заключается в расчете рисков, который выполняется с учетом сведений о критичности активов, а также вероятностей реализации уязвимостей.

Классическая формула оценки рисков:

R = D • P(V),

где R – информационный риск;

D – критичность актива (ущерб);

P(V) – вероятность реализации уязвимости.

7.2. Изменяем настройки по умолчанию. Делаем Windows более безопасной

Не секрет, что одним из «факторов слабости» системы Windows являются ее настройки по умолчанию. Открытые по умолчанию диски, множество непонятно зачем работающих служб и сервисов.

Итак, приступим. Основные правила безопасности следующие.

♦ Работаем не от имени администратора (надеюсь, что вы не забыли о том, что "вредоносный код может все то, что могут пользователь и служба").

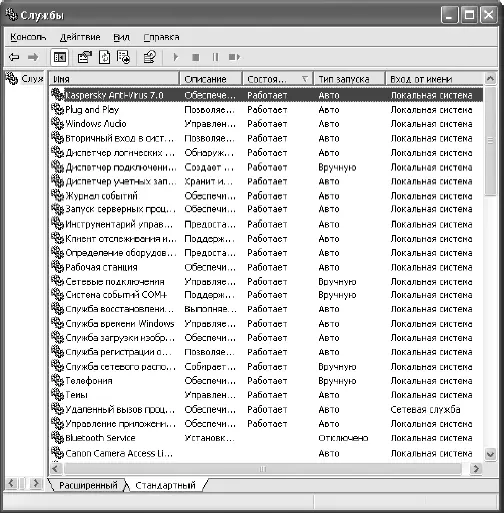

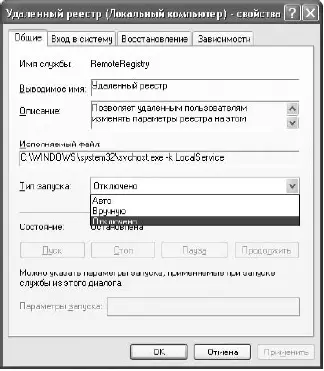

♦ Отключаем ненужные службы через Пуск ► Панель управления ► Администрирование ► Службы(рис. 7.1 и 7.2).

Рис. 7.1.Службы Windows

Рис. 7.2.Управление запуском – все интуитивно просто

Зачем? Все очень просто. Больше работающих служб (имеется в виду связанных с сетью) – больше открытых портов – выше вероятность, что через очередной из этих открытых портов "вломится" червь или вирус.

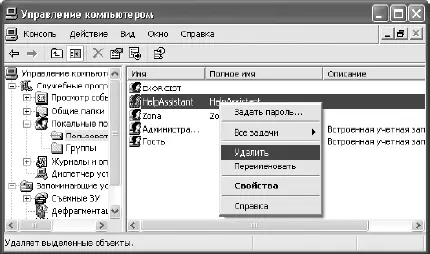

♦ Удаляем "непрошеных гостей" (HelpAssistant и другие "левые" учетные записи) из списка пользователей (рис 7.3).

Рис. 7.3.Всех «левых» пользователей вон!

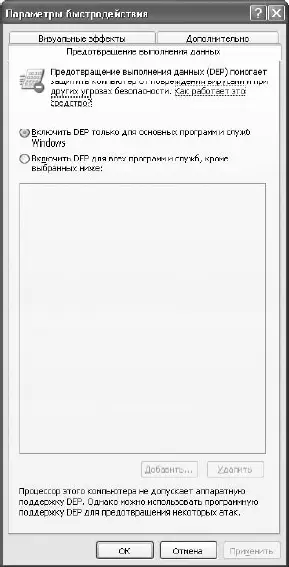

♦ В пакете SP2 имеется замечательный инструмент DEP (рис. 7.4). Предотвращение выполнения данных (DEP) используется для предотвращения проникновения на компьютер вирусов и других угроз безопасности, выполняющих вредоносный код из областей памяти, которые должны использоваться только операционной системой Windows и другими программами. В отличие от брандмауэра или антивирусной программы, средство DEP не препятствует установке потенциально опасных программ на компьютер. Однако данное обстоятельство никоим образом не уменьшает значимость данной службы. Если какая-либо программа пытается запустить код (любой код) из защищенной области, DEP закрывает программу и отображает уведомление.

Рис. 7.4.Включаем DEP

ПРИМЕЧАНИЕ

Как было уже сказано выше, говорить о защищенной системе уместно только в контексте многоуровневой защиты, и это факт. К примеру, тот же DEP легко обходится некоторыми продвинутыми техниками, и даже в том случае, если речь идет об аппаратном DEP!

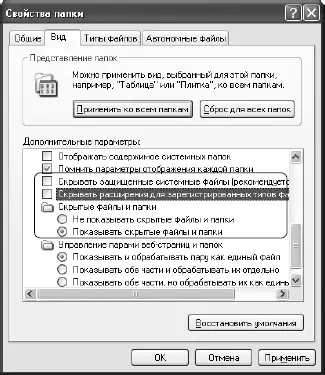

♦ Последний штрих – включаем отображение скрытых файлов и папок, а также системных файлов, снимаем флажок в параметре Скрывать расширения для зарегистрированных типов файлов(рис. 7.5). «Зачем?» – спросят некоторые из читателей. Ответ на этот вопрос приходит сам собой: достаточно вспомнить, к примеру, вирус KESHA, распространяющийся через флэшки в виде скрытого системного файла в скрытой папке Recycled.

Рис. 7.5.Эти три нехитрые настройки могут оказаться весьма и весьма полезными

ВНИМАНИЕ

Некоторые вирусы, распространяющиеся описанным выше способом (KESHA.EXE), дезактивируют настройку отображения скрытых файлов и папок. Выход – удаление вируса из-под чистой среды (например, загрузочный LiveCD).

Вышеперечисленные правила – отнюдь не исчерпывающее руководство по оптимизации безопасности системы, однако в большинстве случаев их оказывается вполне достаточно.

7.3. Как работает система безопасности Windows? Ломаем пароль на вход за 28 секунд!

«Комплексная безопасность. а при чем здесь взлом Windows?» – спросят многие из читателей. Взлом пароля Windows – это как раз и есть яркий пример успешной атаки, при условии что:

♦ пользователь работает с правами администратора;

♦ не включена служба DEP (в большинстве из случаев программы взлома, подобные описанной ниже, инициируют DEP на принудительный останов службы LSASS);

♦ операционная система не имеет свежих обновлений (от этого, между прочим, в ряде случаев зависит, сработает ли DEP).

Итак, технология.

Для хранения и обработки таких атрибутов пользователя, как пароли в операционной системе Windows NT и ей подобных, используется SAM (Security Accounts Manager – администратор учетных записей в системе защиты). SAM размещает всю информацию в одноименной базе данных, которая находится по адресу %SystemRoot%\system32\config.Забегая вперед, необходимо сказать, что именно SAM-файл является наиболее ценным трофеем, пропустив который через соответствующую програму, можно получить пароли от текущих учетных записей. Но в данном случае нас в большей степени интересует не взлом как таковой, а уязвимость, посредством которой «брут» имеет место быть.

В операционных системах Windows NT для защиты паролей используются две однонаправленные хэш-функции (хэш-функция– алгоритм, используемый для генерации хэш-кодов цифровых объектов, в нашем случае паролей). В Windows-системе присутствуют LM-хэш (Lan Manager-хэш) и NT-хэш (WindowsNT). Наличие двух аналогичных функций необходимо для совместимости со старыми операционными системами. LM-хэш-алгоритм изначально был разработан Microsoft для операционной системы OS/2, он интегрирован в Windows 95/98, Windows for Workgroups и частично в Windows 3.1. Хэш WindowsNT был разработан специально для операционной системы Microsoft Windows NT. На страже LM-хэша стоит известный алгоритм шифрования DES, NT-хэш держится на алгоритме шифрования MD4.

Читать дальшеИнтервал:

Закладка: