Коллектив Авторов - Цифровой журнал «Компьютерра» № 190

- Название:Цифровой журнал «Компьютерра» № 190

- Автор:

- Жанр:

- Издательство:неизвестно

- Год:неизвестен

- ISBN:нет данных

- Рейтинг:

- Избранное:Добавить в избранное

-

Отзывы:

-

Ваша оценка:

Коллектив Авторов - Цифровой журнал «Компьютерра» № 190 краткое содержание

Метафора терморектальной аналитики в контексте диалога АНБ с ИТ-бизнесом Автор: Сергей Голубицкий

Голубятня: Между реквиемом и бунтом — где притаилась надежда в русской экзистенции? Автор: Сергей Голубицкий

КЖИ — Коротко Живущий Интеллигент Автор: Василий Щепетнёв

Реформа РАН по-прежнему с нами Автор: Дмитрий Вибе

Карлова тайна Автор: Сергей Голубицкий

От гонки к ярости: высокие технологии как убийцы человечества Автор: Сергей Голубицкий

То, о чём догадываются все айтишники, но в чём боятся себе признаться Автор: Сергей Голубицкий

Деньги автора: обрекают ли электронные книги автора на нищету, а художественную литературу на упадок? Автор: Михаил Ваннах

Голубятня: Форточка из Парижа Автор: Сергей Голубицкий

IT-рынокЛюбопытной Варваре… или Почему никто не даст по носу Gmail и Facebook, торгующим нашим исподним? Автор: Евгений Золотов

ТерралабApple Touch ID: за и против сканера отпечатков пальцев в смартфоне Автор: Олег Нечай

Война телеприставок, которой не было: как Sony и Microsoft упустили свой шанс Автор: Олег Нечай

ТехнологииБанки и Сети: бурное распространение интернет-банкинга в России и растущие требования к информационным системам Автор: Михаил Ваннах

Поисковая система Shodan: как хакеры подключаются к вашим веб-камерам Автор: Олег Нечай

Приватность не прощается! Какие именно криптоинструменты сломало АНБ и как конкретно защитить себя Автор: Евгений Золотов

Внутренняя кибербезопасность: сколько и кому платит американский Department of Homeland Security за свою защиту? Автор: Михаил Ваннах

Chrome против всех: вытеснит ли гугловский браузер операционки Microsoft и Apple? Автор: Евгений Золотов

Сезон суборбитального туризма почти открыт. Но удастся ли бизнесу шагнуть дальше? Автор: Евгений Золотов

Тропой кочегара: эксперты предсказывают банковской сфере необратимые изменения под натиском ИТ Автор: Михаил Ваннах

Налетай, подешевело! Apple сделала бюджетный «Айфон» Автор: Евгений Золотов

«Умные» окна разделят свет и тепло ради комфорта и экономии Автор: Андрей Васильков

ГидПриложение Twitter для Android станет совершенно другим Автор: Михаил Карпов

Цифровой журнал «Компьютерра» № 190 - читать онлайн бесплатно полную версию (весь текст целиком)

Интервал:

Закладка:

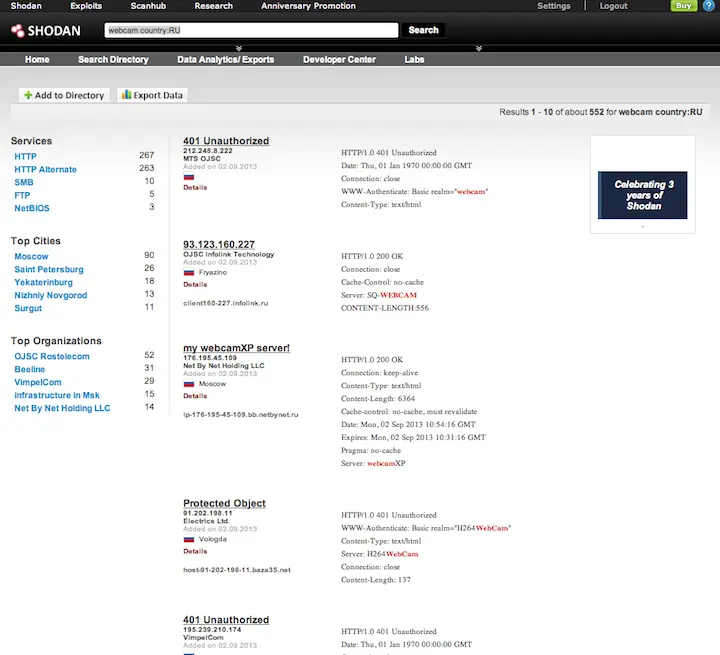

Принцип действия Shodan основан на каталогизации автоматических ответов любого подключённого к сети компьютера, которые содержат массу информации о таком устройстве, включая его функции и настройки. Иногда в них можно найти даже установленный по умолчанию пароль, чем часто пользуются клиенты Shodan, вводя в поисковый запрос слова «default password» и в результате получая доступ к самым разным девайсам, владельцы которых не потрудились сменить пароль. При помощи специально написанного сканера портов Shodan автоматически собирает отклики с веб-серверов (порт 80), а также данные с FTP (порт 23), SSH (порт 22) и Telnet (порт 21).

Залогинившись, просто напишите «iPad» или «webcam», и вы получите массу результатов, которые можно отсортировать по стране и городу, провайдеру и протоколу подключения, используемому порту или диапазону IP-адресов, дате и географическим координатам. Для технически неподготовленного пользователя эти данные могут показаться бесполезными, но профессионал сразу сможет определить расположение устройства, способы его использования и даже установить контроль над ним.

Если верить базе Shodan, в мире насчитывается свыше 400 тысяч веб-камер, подключённых к интернету, и значительная часть из них может быть легко взломана злоумышленниками из-за уязвимостей в программном обеспечении. На прошлогодней конференции по сетевой безопасности Defcon 20 независимый эксперт Дэн Тентлер продемонстрировал, чт о может дать Shodan профессиональному взломщику.

Тетнлер обнаружил автомобиль, у которого он может дистанционно запустить и заглушить двигатель, хоккейный каток в Дании, который можно дистанционно разморозить одним нажатием кнопки, незащищённую систему управления городскими светофонами, которую можно запросто перевести в «тестовый режим», и даже систему управления гидроэлектростанцией во Франции! Тентлер наглядно доказал, что мало-мальски квалифицированный хакер может легко контролировать самые разные, в том числе и критически важные системы целого города!

В августе 2013 года в США разразился скандал, когда к так называемому «детскому монитору», представляющему собой доступную через интернет беспроводную веб-камеру, подключился посторонний и начал говорить непристойности двухлетней девочке.

В ходе расследования выяснилось, что уязвимость в ПО этой модели веб-камеры была обнаружена специалистами по безопасности ещё в апреле, а её производитель, гонконгская компания Foscam, в июне выпустила новую прошивку, которая устраняла ошибку, допускавшую перехват управления устройством.

Между тем Foscam никак не проинформировала своих покупателей ни об уязвимости, но о выходе обновления, так что подавляющее большинство владельцев детских мониторов даже не подозревают об этой проблеме. Родители девочки намерены подать в суд на Foscam и, вероятно, заодно и на поисковик Shodan, при помощи которого, скорее всего, и был обнаружен незащищённый «детский монитор».

Разумеется, находится и множество других желающих обвинить создателя Shodan Джона Мэтерли в облегчении работы хакеров — точно так же, как Голливуд обвиняет Pirate Bay в содействии пиратству. На это Mэтерли неизменно отвечает, что ответственность должны нести сами производители незащищённых устройств. Он не считает Shodan угрозой: опасны электростанции, подключённые к интернету.

При желании американские власти могут с лёгкостью привлечь Мэтерли к ответственности на основании «Акта о компьютерном мошенничестве и злоупотреблениях» (Computer Fraud and Abuse Act, CFAA) 1986 года, который прямо запрещает неавторизованный доступ к компьютерным системам, чем, собственно говоря, и занимается в автоматическом режиме поисковик Shodan. Однако против этого выступают вполне законопослушные граждане и организации, включая экспертов по сетевым технологиям и компаний, специализирующихся на кибербезопасности. По их мнению, Shodan помогает выявлять критичные уязвимости и выводить на чистую воду недобросовестных производителей оборудования и программного обеспечения, не уделяющих надлежащего внимания средствам безопасности своей продукции.

* * *

Есть множество способов защититься от несанкционированных подключений с помощью Shodan. Прежде всего никогда не забывайте менять пароли по умолчанию на любых устройствах с доступом в интернет. Во-вторых, далеко не вся сетевая электроника на самом деле требует обязательного подключения к интернету: те же камеры безопасности могут прекрасно работать в пределах защищённой локальной сети. Наконец, можно воспользоваться Shodan для проверки уязвимости ваших устройств: просто введите в поисковую строку запрос «net:IP-AДРЕС» c IP-адресами соответствующих девайсов.

К оглавлению

Приватность не прощается! Какие именно криптоинструменты сломало АНБ и как конкретно защитить себя

Евгений Золотов

Опубликовано09 сентября 2013

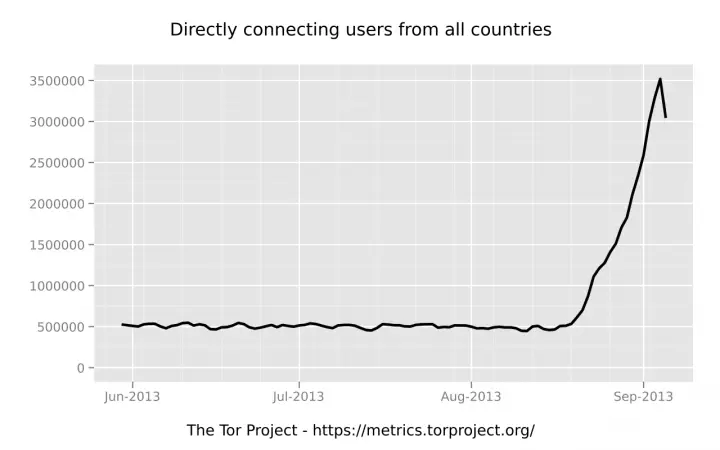

Минувшая неделя принесла две одинаково долгожданные, но полярно окрашенные новости. Первая — хорошая — заключается в разгадке невиданного всплеска активности в сети TOR: три миллиона человек, пришедшие в неё по состоянию на субботнее утро, оказались не пользователями анонимизированного веб-браузера от The Pirate Bay, но и не искусственно созданными АНБ роботами-клиентами (обе версии рассматривались в материале « Загадка TOR в свете откровений Эдварда Сноудена»). Получилось проще: TOR задействовали под свои нужды авторы вирусаMevade.A — довольно старой уже поделки (первые случаи заражения относятся к 2009 году), модифицированной сейчас с прицелом на б о льшую скрытность. Mevade научили принимать управляющие сигналы через TOR-подпространство, так что компьютеры, им заражённые, а равно и узлы, управляющие бот-сетью Mevade, теперь сложнее отследить.

Для самой TOR это известие не такое уж и приятное, потому что, перегруженная запросами (в TOR число узлов, поддерживающих работу сети, намного меньше числа пользователей), она работает хуже. Однако на фоне очередной порции компромата, извлечённого журналистами и спецами по ИТ-безопасности из предоставленных Эдвардом Сноуденом материалов, случившееся с TOR кажется всего лишь забавным происшествием. А работа по изучению файлов Сноудена продолжается, и на минувшей неделе там был найден довольно подробный ответ на один из главных вопросов, поставленных этим летом. Помните аналогию с сумеречной зоной, в которой все мы невольно оказались (см. там же, в « Откровениях…»)? Неделю назад мы не знали, можем ли ещё полагаться на стойкую криптографию. Сегодня — знаем: можем, но с очень большими оговорками. АНБ совместно с британскими (GCHQ), австралийскими и новозеландскими коллегами, в том числе в рамках проекта под кодовым именем Bullrun, смогло обойти, воспрепятствовать применению или ослабить значительную часть инструментов и некоторые алгоритмы стойкого крипто, применяемые в сети Интернет.

Читать дальшеИнтервал:

Закладка: