Коллектив Авторов - Цифровой журнал «Компьютерра» № 221

- Название:Цифровой журнал «Компьютерра» № 221

- Автор:

- Жанр:

- Издательство:неизвестно

- Год:неизвестен

- ISBN:нет данных

- Рейтинг:

- Избранное:Добавить в избранное

-

Отзывы:

-

Ваша оценка:

Коллектив Авторов - Цифровой журнал «Компьютерра» № 221 краткое содержание

«Большие данные» и эволюция бессмысленных профессий Автор: Лёха Андреев

Раньше ФБР пугало народ КГБ, а теперь — Сколковом… Автор: Михаил Ваннах

IT-рынокИнтернет-век наступил и в рекламе! Автор: Михаил Ваннах

Поумневший воробей: Twitter приобрела аналитический сервис Gnip Автор: Андрей Васильков

ПромзонаWi-Fi-роутер и «облачный» музыкальный центр в одном корпусе Автор: Николай Маслухин

Надувное детское автокресло от Volvo, которое можно спрятать в рюкзак Автор: Николай Маслухин

Воздухоочиститель с Bluetooth, особенно эффективный при аллергии Автор: Николай Маслухин

ТерралабЭволюция бюджетных планшетов: нововведения 2014 года Автор:

ТехнологииИм бы в небо, но... Удастся ли Google и Facebook затея с коммуникационными дронами? Автор: Евгений Золотов

Первый этап аудита TrueCrypt завершён с неожиданными результатами Автор: Андрей Васильков

К буму носимых компьютеров будь готов! Автор: Евгений Золотов

О Heartbleed человеческим языком: пять самых важных вопросов Автор: Евгений Золотов

DARPA вплотную занялось разработкой киборгов Автор: Михаил Ваннах

Разучимся читать и не заметим? Увлечение Вебом как причина дегенерации мозга Автор: Евгений Золотов

Электромагнитные пушки для ВМС США Автор: Михаил Ваннах

Спасительные технологии: можно ли было избежать жертв на пароме «Сеул»? Автор: Евгений Золотов

Гид6 способов записать всё происходящее на экране Автор: Олег Нечай

Цифровой журнал «Компьютерра» № 221 - читать онлайн бесплатно полную версию (весь текст целиком)

Интервал:

Закладка:

Впрочем, проблема шире: та же ошибка найдена и в роутерах, и в файерволах, и в IP-телефонах. А полных масштабов катастрофы не знает вообще никто — ведь OpenSSL работает не только на серверах, но и на клиентских устройствах, а также может быть интегрирована в приложения. Так, например, Google подтвердила, что ОС Android версии 4.1.1 («миллионы устройств») подвержена ошибке. Как злоумышленники смогут её использовать — не совсем ясно, но очевидно, что атака должна быть направлена на смартфон, планшетку или конкретные приложения в них.

...Что выводит нас на четвёртый вопрос: использовали ли уже дыру против рядовых сетян? И вот тут впервые появляется неопределённость. Вплоть до минувших выходных доминировали оптимисты: считалось, что практическая опасность Heartbleed чрезмерно раздута, воспользоваться ею «в полевых условиях» крайне сложно, если возможно вообще. Однако после того, как компания Cloudflare ( та самая) объявила открытый конкурсна взлом своего сервера и его один за другим, применяя только Heartbleed, хакнули четыре раза (первым, кстати, был наш соотечественник Фёдор Индутный), возобладала пессимистическая версия. К выходным же подоспели и данные о том, что зафиксированы первые реальные атаки против веб-сервисов, подверженных ошибке (списки интернет-узлов, владельцы которых поленились озадачиться обновлением OpenSSL, уже гуляют по Сети). Теперь эксперты ждут появления автоматических инструментов для эксплуатации Heartbleed, после чего, как полагают, счёт жертвам пойдёт на миллионы.

Таким образом, вопрос, знали ли о Heartbleed заранее спецслужбы (какие-токто-то то же АНБ, к примеру), кажется несущественным. Даже если и знали, то по крайней мере не воровали деньги с чужих счетов, не крали интимные фотографии, не отбирали аккаунты. Больше интересно, остались ли следы прошлых взломов. Если действительно знал о Heartbleed до 7 апреля 2014 года, знал и пытался это использовать, то в логах атакованных серверов могли остаться зацепки. Но на этот счёт мнения расходятся. Шнайер, например, считает, что следов такие атаки не оставляют. Многие другие специалисты уверены, что следы остаются, и даже нашли минимум одинв логах осени прошлого года.

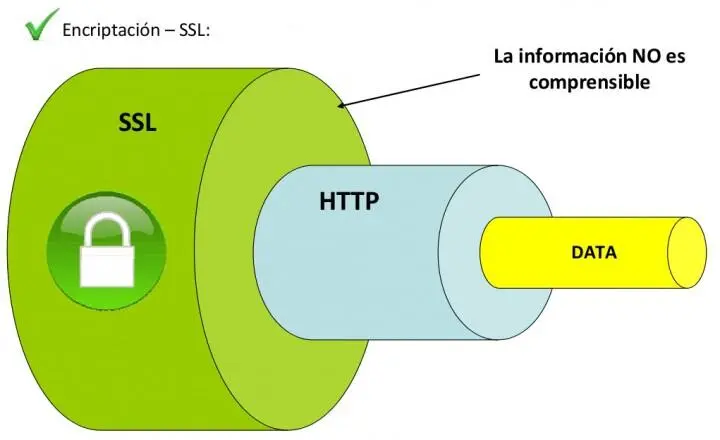

Поэтому — вопрос пятый: что делать? Самый популярный совет — менять пароли немедленно — одновременно и самый вредный. Ведь если администратор сервера ошибку не исправил, смена пароля не поможет! Его могут украсть так же легко — и даже хуже того: его украдут с большей вероятностью, потому что он засветится в оперативной памяти сервера, когда вы будете его менять. Так вот: если Google, Microsoft, Yahoo!, Deutsche Bank, PayPal и некоторые другие (примерно каждый десятый) озаботились обновлением версии OpenSSL и отзывом старых (возможно скомпрометированных) сертификатов (упоминавшиеся выше тайные криптоключи, несколько упрощая, это часть сертификата сайта — его «удостоверения личности»: браузер проверяет такое удостоверение при подключении и подсвечивает адрес зелёным, если проверка прошла успешно), то сотни тысяч других веб-ресурсов ничего не исправляли. Так что сетяне сейчас стали заложниками своих любимых сайтов.

Что касается мобильных устройств и приложений, с ними проще. Их по крайней мере можно проверить самому с помощью как минимум одной программы-сканера: Heartbleed Scannerот Bluebox. И обновить операционную систему, обновить или удалить уязвимые приложения.

Менять ли пароли к веб-сайтам? Да, но только после того, как вы увидите явное оповещение от администратора конкретного веб-ресурса: мы устранили проблему или ей не подвержены, меняйте! Правильным же поведением в случае, если администрация молчит, будет воздержаться от посещения данного конкретного сайта. Ваш пароль не засветится в памяти сервера — а значит, вы снизите риск того, что его украдут.

И прежде, чем поставить точку, давайте разберём ещё пару косвенных вопросов. Опровергает ли случившееся известное утверждение, что пользователи свободного программного обеспечения более защищены от ошибок, чем пользователи проприетарного софта? Отнюдь. Действительно, внести коррективы в свободный код может практически каждый желающий — и именно так в OpenSSL и появилась ошибка Heartbleed: в предновогодние денёчки конца 2011-го некто немец Роберт Зегельман добавил в OpenSSL новые фишки, но не заметил, что одну из переменных оставил непроверенной... Проверяющие ошибку тоже пропустили — и так она попала в релиз, состоявшийся весной 2012-го. Лишь два года спустя кто-то обнаружил её, изучая исходники OpenSSL.

Плохо? Да. Однако представьте, сколько времени та же ошибка оставалась бы неизвестной широкой публике, если бы OpenSSL была проприетарной, то есть имела исходные тексты, доступные только разработчику! И сколько пришлось бы ждать заплатку!

А вот с вопросом, не была ли Heartbleed внедрена умышленно, ещё предстоит разобраться. Кто такой Роберт Зегельман? 31-летний немецкий учёный, одна из работ которого — ирония судьбы! — посвящена защите интернет-коммуникаций. Кто помогал ему писать тот код, кто его проверял, не было ли там подозрительных обстоятельств? Эта часть истории пока остаётся ненаписанной.

К оглавлению

DARPA вплотную занялось разработкой киборгов

Михаил Ваннах

Опубликовано18 апреля 2014

Всеведущий словарь Merriam-Webster любезно говорит нам, что слово cyborg (существо, чьё тело содержит электронные или механические устройства, придающие владельцу дополнительные способности), образованное от cyb ernetic + org anism, впервые было употреблено в английском в 1960 году. Вскоре оно проникло и к нам. Но вот настоящих киборгов пока что нет нигде, несмотря на бурное развитие информационных технологий. И сейчас устранением данной недоработки занялась организация, неоднократно доказывавшая свою эффективность в развитии прорывных технологий, — Агентство передовых оборонных исследовательских проектов (Defense Advanced Research Projects Agency, DARPA).

И вот для этой цели в рамках агентства создаетсябюрократическая на первый взгляд структура, получившая название Управление биологических технологий. Но на самом деле за бухгалтерским названием clearinghouse прячется центр перспективных исследований в области изучения мозга, биотехнологий и эпидемиологии. Задачами его будет разработка технологий подключения мозга к компьютерам, создание искусственных биологических материалов и разработка детекторов перспективного биологического оружия.

Да простят автора биологи и медики, на территорию которых он вторгается в очередной раз, но очень похоже, что общей чертой всех тех исследований, которые возьмётся организовывать, координировать и оплачивать Управление биологических технологий, станет применение к биомедицинским исследованиям и разработкам методов, характерных для инженерных дисциплин вообще и информационных технологий в частности. То есть не ждать милостей от природы — что тщетно после всего нами с ней сделанного, — а взять их силой.

Читать дальшеИнтервал:

Закладка: