Дина Погонышева - Безопасность информационных систем. Учебное пособие

- Название:Безопасность информационных систем. Учебное пособие

- Автор:

- Жанр:

- Издательство:Литагент «Флинта»ec6fb446-1cea-102e-b479-a360f6b39df7

- Год:2015

- Город:Москва

- ISBN:978-5-9765-1904-6

- Рейтинг:

- Избранное:Добавить в избранное

-

Отзывы:

-

Ваша оценка:

Дина Погонышева - Безопасность информационных систем. Учебное пособие краткое содержание

В пособии излагаются основные тенденции развития организационного обеспечения безопасности информационных систем, а также подходы к анализу информационной инфраструктуры организационных систем и решению задач обеспечения безопасности компьютерных систем.

Для студентов по направлению подготовки 230400 – Информационные системы и технологии (квалификация «бакалавр»).

Безопасность информационных систем. Учебное пособие - читать онлайн бесплатно ознакомительный отрывок

Интервал:

Закладка:

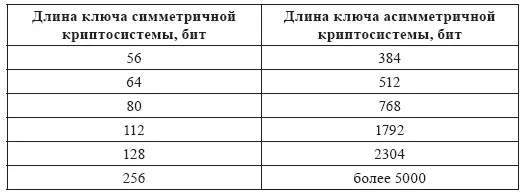

В таблице 7 приведены длины ключей симметричной и асимметричной криптосистем, которые обеспечивают одинаковую стойкость к атаке полного перебора.

Для получения ключей используются аппаратные и программные средства генерации случайных значений ключей. Как правило, применяют датчики псевдослучайных чисел. Идеальными генераторами являются устройства на основе «натуральных» (физических) случайных процессов, например на основе белого радиошума .

Таблица 7

Длины ключей для симметричных и асимметричных криптосистем при одинаковой их криптостойкости

В автоматизированных системах обработки информации со средними требованиями защищенности приемлемы программные генераторы ключей, которые вычисляют последовательность псевдослучайных чисел как сложную функцию от текущего времени и (или) числа, введенного пользователем.

В российском стандарте ГОСТ 28147-89 предусмотрена возможность генерации псевдослучайных чисел весьма высокого качества с периодом N = 2 32(2 32− 1).

Контрольные вопросы к главе 4

1. Назовите виды информации и дайте им характеристику.

2. Зарисуйте общую схему движения информационных потоков и поясните ее.

3. Какие существуют в электронном пространстве передачи информации приемы достижения террористических целей?

4. Назовите меры противодействия информационному терроризму.

5. Опишите модель безопасности дискреционного доступа (DAC).

6. В чем сущность модели безопасности Белла-ЛаПадулы?

7. Дайте характеристику ролевой модели безопасности контроля доступа (RBAC).

8. Назовите основные положения системы безопасности разграничения доступа.

9. Дайте определение понятию «таксономия».

10. Каким образом ошибки, приводящие к появлению нарушений информационной безопасности, вносятся в систему защиты? Классификация нарушений информационной безопасности по источнику появления.

11. Когда и на каком этапе ошибки вносятся в систему защиты? Классификация нарушений информационной безопасности по этапу возникновения.

12. Где и в каких узлах системы защиты или вычислительной системе в целом ошибки возникают и проявляются? Классификация нарушений информационной безопасности по размещению в системе.

13. Дайте характеристику таксономии причин возникновения нарушений информационной безопасности.

14. В чем заключается сущность удаленной атаки как способа нарушения информационной безопасности?

15. Назовите основные положения анализа сетевого трафика как способа нарушения информационной безопасности.

16. Дайте характеристику способу нарушения информационной безопасности – навязывание хосту ложного маршрута.

17. Каковы основные положения подмены доверенного хоста как способа нарушения информационной безопасности?

18. Сформулируйте основные положения способа нарушения информационной безопасности – ложный сервер или использование недостатков алгоритма удаленного поиска.

19. Какие существуют виды модификации информации?

20. Опишите сущность метода подмены информации как способа нарушения информационной безопасности.

21. Опишите основные этапы работы сетевого шпиона.

22. В чем сущность способа нарушения информационной безопасности – сетевой червь (WORM).

23. Опишите межсетевой экран как средство разграничения доступа.

24. Назовите основные требования, предъявляемые к межсетевым экранам. 25. Дайте характеристику аппаратному обеспечению и компоновке системы безопасности.

26. Дайте определения основным понятиям в области криптографии.

27. В чем отличия симметричных и асимметричных криптосистем?

28. Назовите общепринятые требования современных криптографических систем защиты информации.

29. Опишите структуру шифра Файстеля.

30. Опишите алгоритм шифрования DES и AES.

31. Какие использует параметры Российский стандарт цифровой подписи электронной информации?

32. Как осуществляется управление криптографическими ключами?

Глава 5

Построение защищенных экономических информационных систем

5.1. Основные технологии построения защищенных экономических информационных систем

Построение защищенных информационных систем связано с решением следующих двух ключевых взаимосвязанных проблем:

• распределение задач администрирования средствами защиты информации между субъектами управления системой;

• использование встроенных механизмов защиты на всех уровнях иерархии системы.

Первая проблема обусловлена иерархическими принципами построения сложной системы – выделяют уровень платформы (операционная система), общесистемный уровень (СУБД и другие системные средства), уровень приложений. Каждый уровень требует своего администрирования. В информационной системе выделяются следующие задачи администрирования:

• системное администрирование (настройка операционной системы, конфигурация и маршрутизация сетевого трафика и т. п.);

• администрирование СУБД и других общесистемных средств;

• администрирование прикладных приложений. При этом на уровне системного администрирования в сложных системах может присутствовать разделение задач по функциональному назначению объектов – рабочие станции, файл-серверы и серверы приложений, серверы доступа к внешним сетям и др.

В иерархии задач администрирования в сложной системе вводятся соответствующие администраторы, каждый из которых отвечает за свою компоненту управления.

В сложных защищенных информационных системах, предназначенных для обработки конфиденциальной информации, выделяется самостоятельная компонента управления – управление информационной безопасностью системы. Возникает проблема включения данной компоненты в исходную схему администрирования, связанная с тем, что администратором каждого уровня иерархии управления решаются задачи администрирования информационной безопасностью в рамках соответствующего уровня иерархии. Возникают вопросы. Каким образом распределить данные задачи при включении в схему администратора безопасности, какими его функциями делегировать? Какие функции администрирования информационной безопасностью возложить на остальных администраторов системы?

Другая проблема состоит в использовании встроенных средств защиты, распределении задач между встроенными и добавочными средствами защиты. Проблема осложнена тем, что, с одной стороны, невозможно в полной мере доверять встроенным в системы иностранного производства средствам защиты, с другой – нельзя и отказываться от этих механизмов в полном объеме. Иначе для всех видов операционных систем, СУБД и т. д. потребуется разрабатывать добавочные средства защиты, а это невозможно реализовать или приведет к существенному усложнению системы.

Читать дальшеИнтервал:

Закладка: