Дина Погонышева - Безопасность информационных систем. Учебное пособие

- Название:Безопасность информационных систем. Учебное пособие

- Автор:

- Жанр:

- Издательство:Литагент «Флинта»ec6fb446-1cea-102e-b479-a360f6b39df7

- Год:2015

- Город:Москва

- ISBN:978-5-9765-1904-6

- Рейтинг:

- Избранное:Добавить в избранное

-

Отзывы:

-

Ваша оценка:

Дина Погонышева - Безопасность информационных систем. Учебное пособие краткое содержание

В пособии излагаются основные тенденции развития организационного обеспечения безопасности информационных систем, а также подходы к анализу информационной инфраструктуры организационных систем и решению задач обеспечения безопасности компьютерных систем.

Для студентов по направлению подготовки 230400 – Информационные системы и технологии (квалификация «бакалавр»).

Безопасность информационных систем. Учебное пособие - читать онлайн бесплатно ознакомительный отрывок

Интервал:

Закладка:

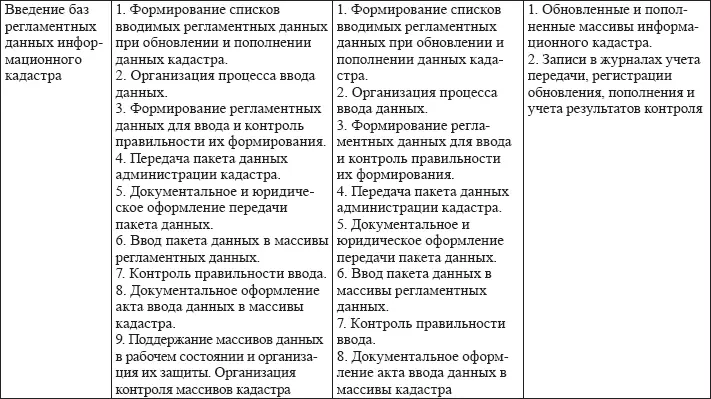

Решениями данной концепции являются формирование на каждом специальном объекте информационного кадастра, построение унифицированной технологии автоматизированной обработки информации и разработка методологии организации информационного обеспечения деятельности объектов.

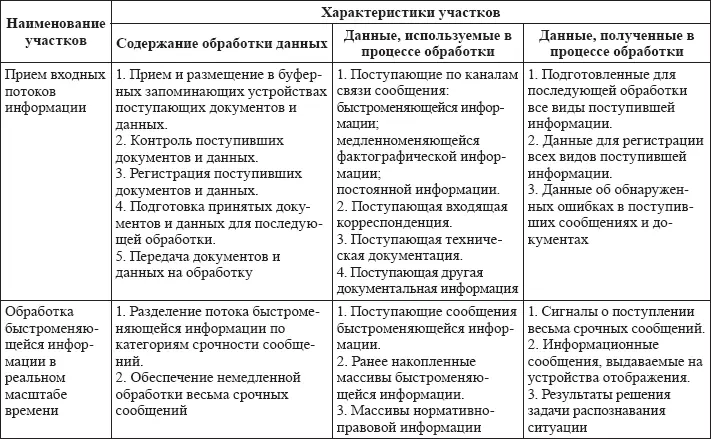

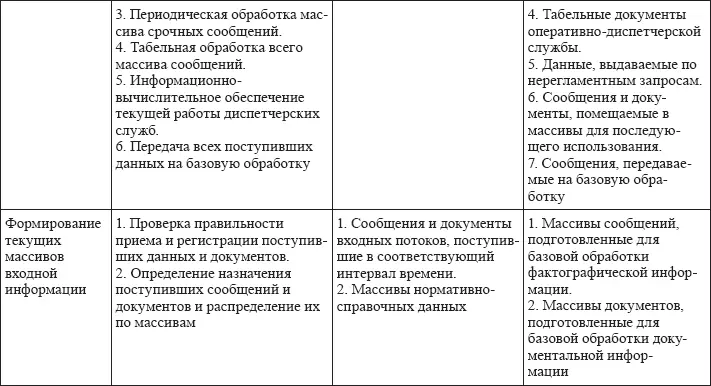

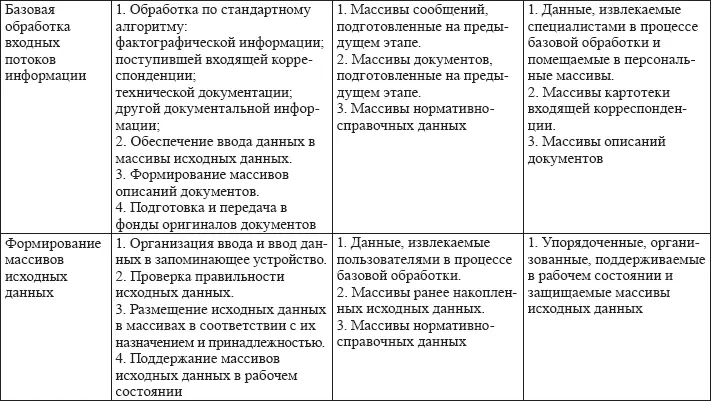

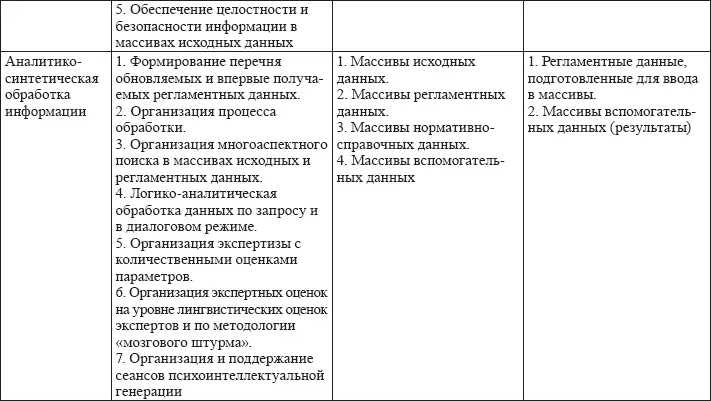

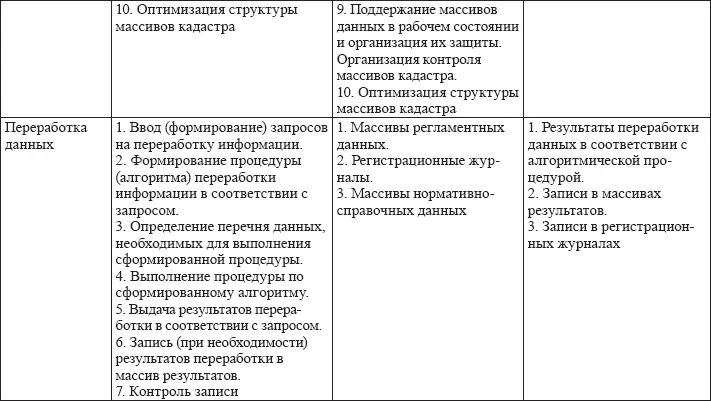

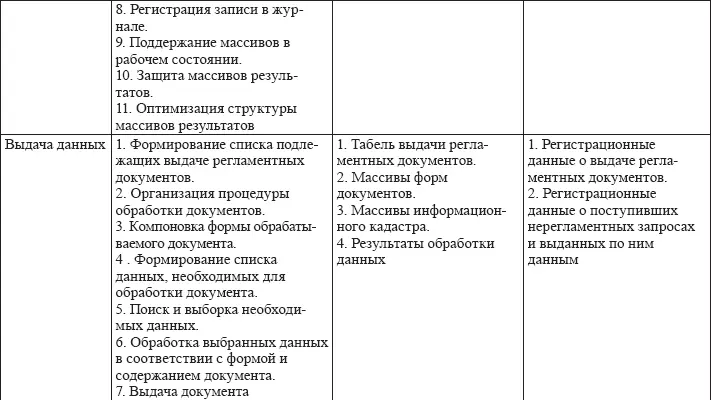

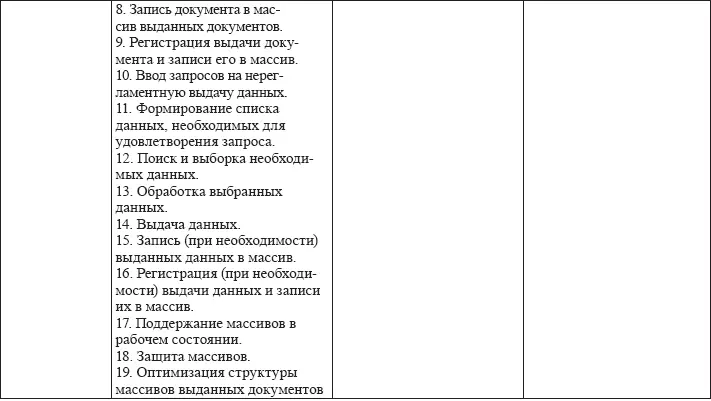

Унифицированная технология автоматизированной обработки информации представлена в табл. 8.

2. Методология описания ситуации защиты. Описание ситуации защиты необходимо проводить в строго формальном представлении архитектуры и процессов функционирования рассматриваемой системы. Одной из наиболее характерных особенностей ситуаций является повышенное влияние случайных факторов, что затрудняет формальное описание системы.

3. Система показателей уязвимости (защищенности) информации. Под показателем уязвимости информации понимается мера потенциально возможного негативного воздействия на защищаемую информацию. Величина, дополняющая меру уязвимости до максимально возможного значения представляет собою меру защищенности информации.

4. Система дестабилизирующих факторов, влияющих на уязвимость (защищенность) информации. Под дестабилизирующим фактором понимается событие или явление, которое может произойти в АСОД или системе защиты, и содержащее в себе потенциальную возможность такого негативного воздействия на информацию, результатом которого может быть повышение значений каких-либо показателей уязвимости защищаемой информации и соответственно – снижение показателей ее защищенности. Для реализации оборонительной стратегии защиты достаточно иметь сведения об уже известных и наиболее опасных угрозах. Для наступательной стратегии необходимы сведения обо всех когда-либо проявлявшихся угрозах. Для реализации упреждающей стратегии необходимы сведения обо всех потенциально возможных угрозах как в существующих, так и в перспективных системах защиты информации.

Таблица 8

Унифицированная технология автоматизированной обработки информации

5. Методология оценки уязвимости (защищенности) информации. Данная методология должна содержать методы, модели и инструментальные средства определения текущих и прогнозирования будущих значений каждого из системы показателей уязвимости (защищенности) информации под воздействием каждой из потенциально возможных угроз и любой их совокупности.

6. Методология определения требований к защите информации. Данный компонент определяет подходы, средства и методы практической организации защиты. По возможности требования к любым параметрам создаваемых систем должны быть выражены в количественном эквиваленте. С повышенным влиянием на систему различных неопределенностей, требования к системе защиты определяются эвристическими и теоретико-эмпирическими методами. Построение системы необходимо проводить во взаимосвязи с задачами оптимизации и стандартизации.

7. Система концептуальных решений по защите информации. Под концептуальным решением понимается решение, которое создает объективные предпосылки для формирования инструментальных средств, необходимых и достаточных для эффективного решения всей совокупности задач по защите информации на регулярной основе и в соответствии с требованиями к их решению. Требования к решению задач определяются целями функционирования системы защиты. Концептуальные решения должны быть научно обоснованными и оптимальными. Принятие решений относится к слабоструктурированным задачам, и методики их решения должны основываться на эвристических методах.

8. Требования к концептуальным решениям. Данный компонент концепции защиты заключается в обосновании таких требований к каждому из концептуальных решений, которые обеспечивали бы достижение целей их принятия наиболее рациональным способом.

9. Условия, способствующие повышению эффективности защиты. Данный компонент защиты информации заключается в формировании и обосновании перечней и содержания условий, соблюдение которых будет существенно способствовать повышению уровня защиты при расходовании выделенных для этих целей средств, обеспечивающих требуемый уровень защиты.

Целями защиты информации является:

• предупреждение возникновения условий, благоприятствующих порождению дестабилизирующих факторов;

• предупреждение непосредственного проявления дестабилизирующих факторов в конкретных условиях функционирования системы защиты;

• обнаружение проявившихся дестабилизирующих факторов;

• предупреждение воздействия дестабилизирующих факторов на защищаемую информацию;

• обнаружение воздействия дестабилизирующих факторов на информацию;

• локализация (ограничение) воздействия дестабилизирующих факторов на информацию;

• ликвидация последствий воздействия дестабилизирующих факторов на информацию.

Для реализации целей защиты информации сформированы 10 классов задач:

1. Введение избыточности элементов системы. Включение в состав системы дополнительных компонентов сверх минимума, который необходим для выполнения ими всего множества своих функций. Избыточные элементы функционируют одновременно с основными. Это позволяет создавать системы, устойчивые относительно внешних и внутренних дестабилизирующих воздействий. Избыточность подразделяют на организационную (введение дополнительной численности людей), аппаратную (введение дополнительных технических устройств), программно-алгоритмическую (введение дополнительных алгоритмов и программ), информационную (создание дополнительных информационных массивов), временную (выделение дополнительного времени для проведения обработки информации).

2. Резервирование элементов системы. Вместо введения в активную работу дополнительных элементов, часть элементов выводится из работы и держится в резерве на случай непредвиденных ситуаций. Различают два вида резервирования – горячее и холодное. При горячем резервировании выводимые в резерв элементы находятся в рабочем состоянии и способны включаться в работу сразу без проведения дополнительных операций включения и подготовки. При холодном резервировании элементы находятся в таком состоянии, что для перевода их в рабочее состояние требуются дополнительные процедуры.

Читать дальшеИнтервал:

Закладка: