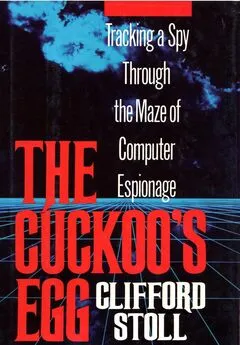

Клифф Столл - Яйцо кукушки или Преследуя шпиона в компьютерном лабиринте

- Название:Яйцо кукушки или Преследуя шпиона в компьютерном лабиринте

- Автор:

- Жанр:

- Издательство:ИЦ «Гарант»

- Год:1996

- Город:М.

- ISBN:5-900241-03-3

- Рейтинг:

- Избранное:Добавить в избранное

-

Отзывы:

-

Ваша оценка:

Клифф Столл - Яйцо кукушки или Преследуя шпиона в компьютерном лабиринте краткое содержание

Книга, конечно, уже историческая (действие происходит в 1986 году), но читается тем не менее, с интересом.

Яйцо кукушки или Преследуя шпиона в компьютерном лабиринте - читать онлайн бесплатно ознакомительный отрывок

Интервал:

Закладка:

Мой наблюдательный пункт располагался между системным Кермитом и хакерским. Мой принтер регистрирует диалог между ними, находясь на берклиевском конце междугородной линии. Я видел, как компьютер хакера «всосал» наши данные и выдал подтверждение. Внезапно меня осенило. Я стою рядом с человеком, кричащим другому через пропасть. Эхо подскажет расстояние. Чтобы вычислить дистанцию до стены пропасти, нужно просто умножить время задержки эха на половину скорости звука. Элементарная физика. Я немедленно позвонил электронщикам и удачно попал к Ллойду Белкнепу, который знал, как измерить время задержки.

— Нужен лишь осциллограф. Может быть, счетчик.

Через минуту он где-то стянул древний средневековый осциллограф эпохи повального увлечения радиолампами. Для наблюдения импульсов больше ничего не было нужно. Выслеживая тракт, мы определяли время появления эха. Три секунды. Три с половиной секунды. Три секунды — время полного пробега. Если сигналы распространяются со скоростью света (разумное предположение), это означает, что до хакера 279 000 миль.

Без ложной скромности я объявил Ллойду: «Исходя из законов физики, я делаю вывод, что хакер живет на Луне».

Ллойд разбирался в своем деле.

— Я укажу три причины, по которым ты неправ.

— Ладно, одну я сам знаю, — сказал я, — сигналы хакера могут передаваться через спутниковую связь. Передача СВЧ-сигнала с Земли на спутник и обратно занимает четверть секунды. Орбита спутника связи отстоит от экватора на двадцать три тысячи миль.

— Это одна из причин, — сказал Ллойд, — но нужно двенадцать спутниковых «прыжков», чтобы набралось три секунды. Какова настоящая причина задержки?

— Может быть, у хакера медленный компьютер?

— Но не настолько же. Хотя, может быть, он настроил свой Кермит на замедленную реакцию. Это вторая причина.

— Ага, я уже знаю третью. Хакер использует сети, а данные в них передаются пакетами. Для его пакетов постоянно меняется маршрут, производится ассемблирование и реассемблирование. Каждый узел сети вызывает замедление.

— Совершенно верно. Не зная число узлов, нельзя определить расстояние до хакера. Ты проиграл.

Однако все же существовал способ определить расстояние до хакера. После того, как хакер слинял, я позвонил приятелю в Лос Анджелес и попросил подключиться к моему компьютеру через AT&T и Тимнет. Он запустил Кермит, и я засек время прихода эха. Десятая доля секунды. Еще один приятель, на этот раз из Хьюстона, штат Техас. Время эха — 0,15 секунды. Для трех других, из Балтимора, Нью-Йорка и Чикаго, задержки не превышали секунды.

От Нью-Йорка до Беркли около двух тысяч миль. Задержка составляла приблизительно секунду. Поэтому трехсекундная задержка соответствует примерно шести тысячам миль. Странно.

Я выплеснул эту новость на Дэйва Клэвленда.

— Предположим, хакер живет в Калифорнии, звонит на Восточное Побережье, затем соединяется с Беркли. Это объясняет время задержки.

— Хакер не из Калифорнии, — ответил мой гуру. — Я уже говорил тебе, он совсем не знает ЮНИКС Беркли.

— Может, у него слишком медленный компьютер?

— Маловероятно, поскольку он все-таки дока в ЮНИКСе.

— Может быть, он умышленно уменьшил быстродействие Кермита?

— Да никогда! Это приведет к неоправданным временным затратам при передаче файлов.

Может быть, методика ошибочна. Может, медленный компьютер. Может, он использует еще одну сеть за телефонными линиями AT&T. Сеть, о которой я не подозревал. Каждая новость уводит в другом направлении. Тимнет сказал про Окленд. Телефонная компания указала на Вирджинию. По эхо-сигналам можно предположить, что он находится за четыре тысячи миль от Вирджинии.

18

К концу сентября хакер навещал нас каждый день. Высовывал перископ, оглядывался и через несколько минут исчезал. Этого времени для выслеживания явно не хватало, так что не стоило дергаться. Я психовал и чувствовал себя виноватым. Единственным способом продолжить слежку за хакером было замаскировать охоту под работу. Я возился с построением графиков на компьютере, чтобы умиротворить физиков и астрономов, а затем уже разбирался в свое удовольствие с сетевыми соединениями. Некоторые сетевые программы действительно требовали моего вмешательства, но обычно я просто пытался понять, как они работают. Я звонил в другие вычислительные центры, чтобы кое-что разузнать о сетях. Между делом я осторожно заговаривал и о хакерах: кто еще на них нарывался?

Дэн Колковиц из Стэнфордского университета был почти уверен, что у них завелся хакер. До них от Беркли — всего час езды на машине. Однако на велосипеде пришлось бы тащиться целый день. Поэтому мы жаловались друг другу по телефону, пытаясь выяснить, тот ли парень действует нам обоим на нервы или разные.

Начав наблюдение, я обнаружил, что в мой компьютер пытается влезть незваный гость. Раз в несколько дней кто-то набирал телефонный номер и пытался войти в систему с паролями system (система) и guest (гость). Попытки всегда оканчивались неудачей, поэтому я особо не беспокоился. У Дэна все было намного хуже.

— Похоже, каждый щенок в Силикон Вэлли хочет вломиться в Стэнфорд, — стонал Дэн. — Они узнали пароли для действующих студенческих атрибутов и вовсю воруют машинное время. Все это до чертиков надоело, но мы вынуждены с этим мириться, поскольку основной принцип Стэнфорда — открытость системы.

— А вы не собираетесь прикрыть лавочку?

— Если слишком затянуть гайки в системе защиты, то это многих опечалит, — сказал Дэн. — Часть данных должна находиться в общем владении, поэтому доступ по чтению для большей части файлов открыт для всех. Если сменить пароли, нас завалят жалобами. Кроме того, многие требуют обеспечить приватность информации.

Хакер особенно досаждал Дэну.

— Мало того, что он нашел дыру в стэнфордском ЮНИКСе, но еще и повадился звонить по телефону. Он болтал по два часа, одновременно копаясь в моих системных файлах.

— Вы его выследили?

— Пытался. Пока он трепался, я позвонил в стэнфордскую полицию и в телефонную компанию. За два часа они так и не смогли его выследить.

Я подумал о Ли Ченге из Пасифик Беллз. Тракт, проходящий через всю страну, он проследил за десять минут; Тимнет раскрутился меньше, чем за минуту.

Мы сравнили наших хакеров.

— Мой ничего не портил, — сказал я, — просто рылся в файлах и использовал сетевые соединения.

— У меня тоже. Я внес изменения в операционную систему и теперь могу наблюдать, как он орудует.

Я вел наблюдения при помощи персональных компьютеров, но принцип был тот же.

— Он пытался слизнуть файл паролей и системные утилиты?

— Да. Он пользуется псевдонимом «Пфлойд»… Спорю, он фанат «Пинк Флойда». Он всегда работает поздно ночью.

Читать дальшеИнтервал:

Закладка: