Андрей Попов - Windows Script Host для Windows 2000/XP

- Название:Windows Script Host для Windows 2000/XP

- Автор:

- Жанр:

- Издательство:БХВ-Петербург

- Год:2004

- Город:Санкт-Петербург

- ISBN:5-94157-197-6

- Рейтинг:

- Избранное:Добавить в избранное

-

Отзывы:

-

Ваша оценка:

Андрей Попов - Windows Script Host для Windows 2000/XP краткое содержание

В книге описывается сервер сценариев Windows Script Host (WSH) версии 5.6, который является одним из стандартных компонентов Windows ХР, а также может быть установлен в более ранних версиях Windows. Приводятся сценарии на языках VBScript и JScript, иллюстрирующие применение стандартных объектов WSH 5.6, включая создание из сценариев дочерних процессов и запуск сценариев на удаленных компьютерах. В качестве более сложных примеров рассматриваются сценарии, работающие с базами данных, управляющие приложениями Microsoft Office, организующие графический пользовательский интерфейс, использующие технологии ADSI (Active Directory Service Interface) и WMI (Windows Management Instrumentation) для решения задач администрирования. Освещены вопросы практической работы с XML-файлами и создания СОМ-объектов. Особое внимание уделяется вопросам безопасности при работе со сценариями, приводятся конкретные примеры настроек политик безопасности. К книге прилагается дискета с исходными текстами большинства примеров.

Windows Script Host для Windows 2000/XP - читать онлайн бесплатно полную версию (весь текст целиком)

Интервал:

Закладка:

Параметры реестра, определяющие политику безопасности при использовании сценариев WSH, описаны в табл. 4.2.

Таблица 4.2.Параметры реестра для WSH

| Параметр | Тип | Описание |

|---|---|---|

Enabled |

Строковый ( REG_SZ) |

Если значение равно 0, то выполнение любых сценариев WSH запрещено. Если значение равно 1, то на машине могут выполняться локальные сценарии WSH. Значением по умолчанию является 1 |

Remote |

Строковый ( REG_SZ) |

Если значение равно 0, то выполнение удаленных сценариев WSH запрещено. Если значение равно 1, то на машине могут выполняться удаленные (т. е. запускаемые с других компьютеров) сценарии WSH. Значением по умолчанию является 0 |

TrustPolicy |

Целый ( REG_DWORD) |

Если значение равно 0, то все сценарии запускаются без проверки их цифровой подписи. Если значение равно 1, то перед запуском неподписанных сценариев или сценариев с подписью, которой соответствует цифровой сертификат, не входящий в число доверяемых, будет выводиться диалоговое окно с предупреждением о возможной опасности такого сценария (при этом есть возможность отказаться от выполнения сценария). Если значение равно 2, то будут запускаться только сценарии, которые подписаны цифровой подписью, и к сертификату, с помощью которого создана эта подпись, установлено доверие. Значением по умолчанию является 0 |

UseWINSAFER |

Строковый ( REG_SZ) |

В операционных системах Windows 9х/МЕ/ NT/2000 этот параметр не используется. В Windows ХР параметр определяет, следует ли к сценариям WSH применять политики ограниченного использования программ (SRP). Если значение равно 0, то к сценариям WSH политики ограниченного использования программ не применяются, а режим выполнения сценариев определяется параметром TrustPolicy. Если значение равно 1, то режим выполнения сценариев задается политикой ограниченного использования программ, а параметр TrustPolicyигнорируется. Значением по умолчанию является 0 |

LogSecurityFailures |

Строковый ( REG_SZ) |

Если значение равно 1, то информация о всех ошибках, которые возникают при выполнении сценариев и связаны с вопросами безопасности, заносится в журнал событий системы (System Event Log). Другими словами, ведется аудит отказов для сценариев WSH. Если значение равно 0, то информация об ошибках в сценариях, которые связаны с нарушениями установленных политик безопасности, не заносится в журнал событий. Значением по умолчанию является 0 |

LogSecuritySuccesses |

Строковый ( REG_SZ) |

Если значение равно 1, то ведется аудит успехов для сценариев WSH, т.е. в в журнал событий системы (System Event Log) записывается информация о каждом успешно запущенном сценарии. Если значение равно 0, то аудит успехов не ведется. Значением по умолчанию является 0 |

Устанавливая определенным образом значения параметров системного реестра из табл. 4.2, можно настроить политику безопасности при использовании сценариев WSH для конкретного пользователя или рабочей станции (например, можно разрешить выполнение сценариев только администраторам домена). В сетях Windows NT или на автономной машине для этого используется редактор системной политики (Poledit.exe), а в сетях с установленной службой каталогов Active Directory применяется групповая политика (Group Policy), доступная с помощью оснастки Active Directory — пользователи и компьютеры(Active Directory — users and computers) консоли управления ММС. На автономном компьютере с операционной системой Windows ХР/2000 для настройки политики безопасности WSH можно также изменять локальную групповую политику, которая позволяет задать одинаковые параметры безопасности для всех пользователей данного компьютера.

В любом случае для более удобного и безопасного изменения значений параметров реестра следует применять административные шаблоны (administrative templates) — текстовые файлы с расширением adm, позволяющие создавать удобный пользовательский интерфейс для редактирования заданных параметров системного реестра в редакторе системной политики или при работе с оснасткой Групповая политика(Group Policy) в ММС (пример такого adm-файла, позволяющего блокировать выполнение сценариев WSH, приведен в листинге 4.12).

Более подробную информацию о редакторе системной политики Poledit.exe, настройке групповой политики в Windows 2000/ХР и администраторских шаблонах можно найти в справочной системе Windows ХР и документации MSDN.

Блокировка локальных и удаленных сценариев WSH. Пример административного шаблона

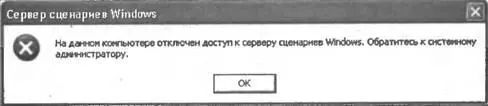

Как уже было указано в табл. 4.2, за блокировку локальных и удаленных сценариев WSH отвечают соответственно параметры реестра Enabledи Remote: если Enabledравно "0", то на машине вообще нельзя выполнять сценарии, если Remoteравен "0", то нельзя выполнять сценарии, запускаемые с другого компьютера (удаленные сценарии). При такой блокировке устанавливается запрет на выполнение сценариев всех типов — при попытке запуска любого файла с расширениями js, vbs, jse, vbe или wsf будет выведено диалоговое окно, показанное на рис. 4.13, а сценарий выполнен не будет.

В листинге 4.12 приведен административный шаблон wsh.adm, с помощью которого можно запрещать/разрешать выполнение локальных или удаленных сценариев. Как мы видим, в административном шаблоне описывается путь к разделу реестра (параметр KEYNAME), содержащего нужный параметр, название (параметр VALUENAME) и список возможных значений (параметры VALUEONи VALUEOFF) этого параметра, а также приводятся строки, поясняющие назначение редактируемых параметров (секция [STRINGS]).

Рис. 4.13.Блокировка выполнения сценариев WSH

CLASS MACHINE

CATEGORY "Локальные и удаленные сценарии WSH"

POLICY !!LocalEnabledPolicy

KEYNAME "Software\Microsoft\Windows Script Host\Settings"

EXPLAIN !!LocalEnabledPolicyHelp

VALUENAME Enabled

VALUEON "1" VALUEOFF "0"

END POLICY

POLICY !!MachRemotePolicy

KEYNAME "Software\Microsoft\Windows Script Host\Settings"

EXPLAIN !!MachRemotePolicyHelp

VALUENAME Remote

VALUEON "1" VALUEOFF "0"

END POLICY

POLICY !!IgnoreUserSettingsPolicy

KEYNAME "Software\Microsoft\Windows Script Host\Settings"

EXPLAIN !!IgnoreUserHelp

VALUENAME IgnoreUserSettings

VALUEON "1" VALUEOFF "0"

END POLICY

END CATEGORY

CLASS USER

CATEGORY "Локальные и удаленные сценарии WSH"

POLICY !!LocalEnabledPolicy

KEYNAME "Software\Microsoft\Windows Script Host\Settings"

EXPLAIN !!LocalEnabledPolicyHelp

VALUENAME Enabled

VALUEON "1" VALUEOFF "0"

END POLICY

POLICY !!MachRemotePolicy

KEYNAME "Software\Microsoft\Windows Script Host\Settings"

Интервал:

Закладка: