Андрей Попов - Windows Script Host для Windows 2000/XP

- Название:Windows Script Host для Windows 2000/XP

- Автор:

- Жанр:

- Издательство:БХВ-Петербург

- Год:2004

- Город:Санкт-Петербург

- ISBN:5-94157-197-6

- Рейтинг:

- Избранное:Добавить в избранное

-

Отзывы:

-

Ваша оценка:

Андрей Попов - Windows Script Host для Windows 2000/XP краткое содержание

В книге описывается сервер сценариев Windows Script Host (WSH) версии 5.6, который является одним из стандартных компонентов Windows ХР, а также может быть установлен в более ранних версиях Windows. Приводятся сценарии на языках VBScript и JScript, иллюстрирующие применение стандартных объектов WSH 5.6, включая создание из сценариев дочерних процессов и запуск сценариев на удаленных компьютерах. В качестве более сложных примеров рассматриваются сценарии, работающие с базами данных, управляющие приложениями Microsoft Office, организующие графический пользовательский интерфейс, использующие технологии ADSI (Active Directory Service Interface) и WMI (Windows Management Instrumentation) для решения задач администрирования. Освещены вопросы практической работы с XML-файлами и создания СОМ-объектов. Особое внимание уделяется вопросам безопасности при работе со сценариями, приводятся конкретные примеры настроек политик безопасности. К книге прилагается дискета с исходными текстами большинства примеров.

Windows Script Host для Windows 2000/XP - читать онлайн бесплатно полную версию (весь текст целиком)

Интервал:

Закладка:

1. Режим безопасности отключен. Запускаются все сценарии, вне зависимости от того, имеется ли у этих сценариев цифровая подпись или нет.

2. Средний уровень безопасности. Надежные сценарии, т.е. имеющие цифровую подпись, к которой установлено доверие, запускаются сразу, без дополнительных сообщений. При попытке запуска неподписанных сценариев или сценариев, подписанных с помощью цифрового сертификата, к которому не установлено доверие, а также сценариев, содержимое которых было изменено после подписания, выводится диалоговое окно с кратким описанием возникшей ситуации. Данное диалоговое окно позволяет либо проигнорировать предупреждение о возможной небезопасности сценария и запустить его, либо отказаться от выполнения сценария.

3. Сильный уровень безопасности. Надежные сценарии запускаются сразу, без дополнительных сообщений. Всем остальным сценариям будет отказано в запуске.

Как следует из табл. 4.2, для установки той или иной политики безопасности служит параметр реестра целого типа TrustPolicy. Значения этого параметра, равные 0, 1 и 2, соответствуют пунктам 1, 2 и 3 вышеприведенного списка.

Для установки политики безопасности WSH с помощью TrustPolicy, необходимо, чтобы значением параметра UseWINSAFERбыл 0 (либо этот параметр не был указан совсем).

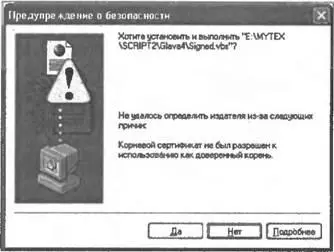

В качестве примера запустим сценарий Signed.vbs с подписью, основанной на цифровом сертификате "Попов ненадежный". Если TrustPolicyравно 1, то на экран выведется диалоговое окно, показанное на рис. 4.24.

Рис. 4.24.Предупреждение о безопасности при запуске ненадежного сценария ( TrustPolicy=1)

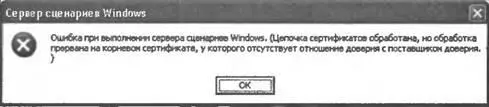

Рис. 4.25.Отказ при запуске ненадежного сценария ( TrustPolicy=2)

Если же установить значение параметра TrustPolicyравным 2 и попытаться выполнить Signed.vbs, то сценарий запущен не будет, а на экран будет выведено диалоговое окно, показанное рис. 4.25.

Протоколирование действий сценариев в журналах событий

При использовании WSH имеется возможность вести аудит успехов и отказов для сценариев, т.е. автоматически заносить в журнал событий системы информацию об успешных или неуспешных (с точки зрения безопасности) попытках запуска сценариев. Для этой цели служат два параметра системного реестра ( LogSecuritySuccessesи LogSecurityFailures), которые были описаны в табл. 4.2.

Для просмотра журнала событий можно воспользоваться соответствующей оснасткой в ММС или выбрать в меню Пуск(Start) пункт Все программы | Администрирование | Просмотр событий(All Programs | Administrative Tools | Event Viewer).

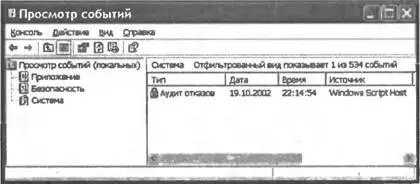

Рассмотрим пример. Установим режим безопасности так, чтобы для сценариев WSH велся как аудит успехов ( LogSecuritySuccesses="1"), так и аудит отказов ( LogSecurityFailures="1"). Если теперь заблокировать сценарии WSH ( Enabled="0") и попытаться запустить какой-либо сценарий, то в журнал событий системы будет добавлена запись об отказе (рис. 4.26).

Рис. 4.26.Информация об отказе для сценария WSH в журнале событий системы

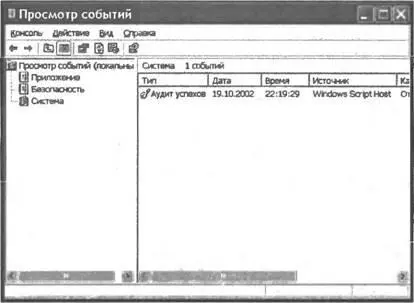

Разрешим теперь выполнение сценариев WSH ( Enabled="1") и установим режим безопасности, при котором будут запускаться только сценарии с цифровыми подписями, для которых установлено доверие ( TrustPolicy=2). Если запустить какой-либо сценарий с такой подписью (например, Signed.js с подписью, созданной на основе сертификата "Попов надежный"), то в журнале событий системы появится запись об успехе (рис. 4.27).

Рис. 4.27.Информация об успехе для сценария WSH в журнале событий системы

Применение к сценариям WSH политики ограниченного использования программ

В Windows ХР встроены политики ограниченного использования программ (SRP, Software Restriction Policies), с помощью которых можно управлять возможностью выполнения программного обеспечения на компьютере. Политики SRP могут применяться и к сценариям WSH любого типа, для этого необходимо, чтобы параметр системного реестра UseWINSAFER, который описан в табл. 4.2, имел значение 1.

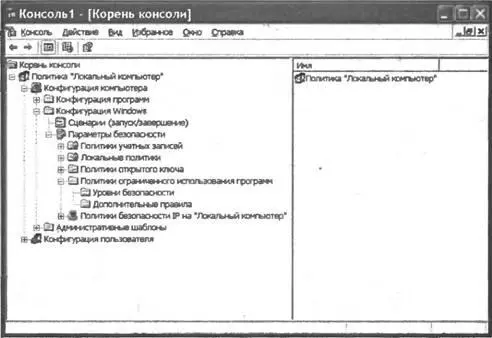

Для применения политик SRP к сценариям WSH на локальной машине необходимо сначала загрузить в ММС оснастку Политика "Локальный компьютер"(Local Computer Policy) (рис. 4.28).

Рис. 4.28.Установка политик SRP с помощью оснастки Политика "Локальный компьютер"

Процесс загрузки этой оснастки был подробно описан в разд. "Блокировка локальных и удаленных сценариев WSH. Пример административного шаблона" этой главы , поэтому здесь мы останавливаться на нем не будем.

После этого нужно перейти в раздел Конфигурация компьютера | Конфигурация Windows | Параметры безопасности | Политики ограниченного использования программ | Дополнительные правила(Computer Configuration | Windows Configuration | Security Settings | Software Restriction Policies | Additional Rules).

Создание и изменение дополнительных правил (Additional Rules) в SRP и является механизмом определения политик безопасности для сценариев WSH.

Блокировка сценария с заданным именем

Для того чтобы, пользуясь SRP, запретить выполнение сценариев с определенными именами, нужно создать новое правило для пути (Path Rule), которое позволяет идентифицировать программы по пути к ним. Рассмотрим, например, каким образом можно запретить выполнение всех сценариев, написанных на языке VBScript (т.е. запретить запуск всех файлов с расширением vbs). Для этого нужно, находясь в разделе Дополнительные правила(Additional Rules), выбрать в меню Действие(Action) пункт Создать правило для пути(New Path Rule), после чего на экран будет выведено диалоговое окно, в котором нужно описать создаваемое правило. Здесь в поле Путь(Path) укажем маску "*.vbs" для всех VBScript-сценариев, а в раскрывающемся списке Уровень безопасности(Security level) выберем значение "Не разрешено" ("Disallowed") (рис. 4.29).

Рис. 4.29.Диалоговое окно для создания нового правила для пути

После ввода такого дополнительного правила SRP на машине нельзя будет запускать сценарии с расширением vbs. При попытке выполнения VBScript- сценария будет выведено диалоговое окно с информацией о невозможности его запуска (рис. 4.30).

Читать дальшеИнтервал:

Закладка: