Сидни Фейт - TCP/IP Архитектура, протоколы, реализация (включая IP версии 6 и IP Security)

- Название:TCP/IP Архитектура, протоколы, реализация (включая IP версии 6 и IP Security)

- Автор:

- Жанр:

- Издательство:Лори

- Год:2000

- Город:Москва

- ISBN:5-85582-072-6

- Рейтинг:

- Избранное:Добавить в избранное

-

Отзывы:

-

Ваша оценка:

Сидни Фейт - TCP/IP Архитектура, протоколы, реализация (включая IP версии 6 и IP Security) краткое содержание

Второе издание популярного справочника полностью переработано и расширено с целью предоставить читателю наиболее полное описание средств разработки, конфигурирования, использования и обслуживания сетей TCP/IP и соответствующих служб.

Книга написана увлекательно и доступно. Она содержит дополнительные материалы о нескольких протоколах Интернета, используемых серверами и браузерами WWW, а также рассматривает все последние изменения в этой области. В книгу включены главы о новом стандарте безопасности IP и протоколе IP следующего поколения, известном как IPng или IPv6. Рисунки и таблицы наглядно показывают влияние средств безопасности IP и IPng на существующие сетевые среды.

Издание содержит следующие дополнительные разделы:

• Безопасность IP и IPv6

• Описание средств WWW, новостей Интернета и приложений для работы с gopher

• Подробное описание серверов имен доменов (DNS), маски подсети и бесклассовой маршрутизации в Интернете

• Таблицы и протоколы маршрутизации

• Руководство по реализации средств безопасности для каждого из протоколов и приложений

• Примеры диалогов с новыми графическими инструментами

Новое издание бестселлера по TCP/IP станет незаменимым помощником для разработчиков сетей и приложений, для сетевых администраторов и конечных пользователей.

TCP/IP Архитектура, протоколы, реализация (включая IP версии 6 и IP Security) - читать онлайн бесплатно полную версию (весь текст целиком)

Интервал:

Закладка:

■ Симметричное шифрование в режиме Cipher Block Chaining американского стандарта Data Encryption Standard (CBC-DES) для обеспечения конфиденциальности.

Для распространения информации используется шифрование общедоступными ключами.

24.4 Сценарии обеспечения безопасности

Существует множество способов использования различных вариантов безопасности (они описаны ниже), но сначала мы познакомимся с несколькими сценариями для разъяснения причин выбора некоторых вариантов.

Сценарий 1. Компания XYZ хочет обезопасить свои внешние коммуникации клиент/сервер. Ей нужно устранить возможность фальсификации своих данных при подделке исходного IP-адреса или изменения данных при пересылке.

Сценарий 2. Администратор компании XYZ копирует очень важные файлы между хостами. Эту операцию должен выполнять только этот администратор и никто другой. Кроме того, важно предотвратить "подглядывание", т.е. захват и несанкционированное использование данных из файлов.

Сценарий 3. Компания XYZ соединила по Интернету свои производственные подразделения с удаленным главным офисом. Она хочет скрыть все свои коммуникации от остального мира.

Для простоты можно считать, что каждый клиентский или серверный хост имеет единственный IP-адрес и один интерфейс. Однако механизмы безопасности должны работать и для систем с несколькими интерфейсами и несколькими IP-адресами.

24.4.1 Сценарий 1

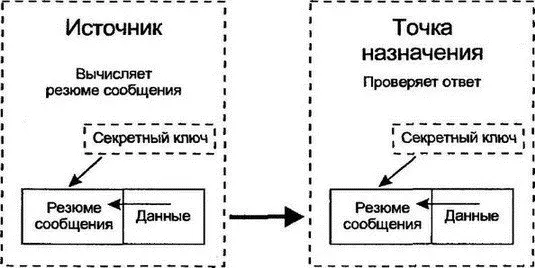

Технология Message Digest (резюме сообщения) подойдет для сценария 1 — аутентифицировать отправителя и определить изменения в данных. Рассмотрим, как работает этот механизм (см. рис. 24.1):

■ Источник и назначение знают секретный ключ.

■ Источник выполняет вычисление, используя данные и секретный ключ.

■ Источник отправляет в сообщении результат вместе с данными.

■ В точке назначения выполняются те же самые вычисления и сравниваются результаты.

Рис. 24.1.Использование Message Digest

24.4.2 Конфигурирование аутентификационной информации для сценария 1

Предположим, что компания XYZ имеет важный сервер с IP-адресом 130.15.20.2. В рамках работ по безопасности администратор сервера нумерует хосты клиентов и присваивает секретные ключи аутентификации каждому клиентскому IP-адресу.

Серверу нужно хранить информацию о безопасности. Для этого можно воспользоваться таблицей (например, 24.1). В ней индексируются все присвоенные клиентским хостам номера, называемые индексами параметров безопасности (Security Parameters Index — SPI). Если сервер имеет несколько IP-адресов, таблица индексируется и по адресам точек назначения.

Таблица 24.1 Информация безопасности в точке назначения 130.15.20.2

| SPI (для хоста клиента) | IP-адрес источника | Ключ аутентификации клиента | Метод аутентификации клиента |

|---|---|---|---|

| 301 | 130.15.24.4 | X'2E-41-43-11-5A-5A-74-53-E3-01-88-55-10-15-CD-23 | MD5 |

| 302 | 130.15.60.10 | X35-14-4F-21-2B-2C-12-34-82-22-98-44-C0-1C-33-56 | MD5 |

| … | … | … | … |

Конечно, каждый клиент должен быть конфигурирован с SPI и секретным ключом, используемым при доступе к серверу. Таблица 24.2 показывает конфигурационные данные второго клиента. Клиент нуждается в отдельных вхождениях для каждой точки назначения, к которой будет обращаться.

Таблица 24.2 Информация безопасности в источнике 130.15.60.10

| IP-адрес назначения | SPI | IP-адрес источника | Ключ аутентификации клиента | Метод аутентификации клиента |

| 130.15.20.2 | 302 | 130.15.60.10 | X'35-14-4F-21-2B-2C-12-34-82-22-98-44-C0-1С-33-56 | MD5 |

| 130.15.65.4 | … | … | … | … |

Что происходит, когда клиентский хост хочет послать аутентифицированную датаграмму серверу?

■ Клиент выбирает IP-адрес точки назначения из своей таблицы.

■ Для вычисления резюме датаграммы используется ключ аутентификации.

■ Номер SPI и резюме сообщения помещаются в заголовок Authentication

■ Датаграмма отсылается.

При получении сервером датаграммы выполняются следующие действия:

■ Сервер использует SPI из заголовка Authentication, чтобы найти в таблице запись для клиента.

■ IP-адрес источника сообщения сравнивается с адресом источника в таблице.

■ По ключу аутентификации из таблицы вычисляется резюме сообщения.

■ Результат сравнивается со значением из заголовка Authentication.

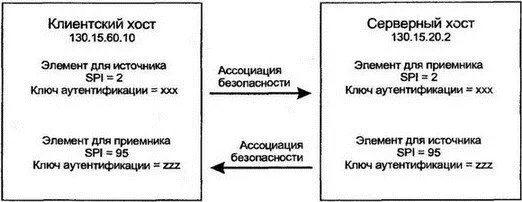

24.4.3 Односторонняя безопасность

На данный момент выполнена только половина работы. Мы установили аутентификацию только для одного направления обмена данными. Аутентифицируются только датаграммы, отправляемые от клиента на сервер.

Такой метод называется односторонней ассоциацией безопасности (Security Association). Для идентификации используемого элемента таблицы важно обеспечить ассоциацию комбинации IP-адреса назначения и SPI как в источнике, так и в точке назначения, т.е. ассоциация безопасности связана с точкой назначения и с SPI.

Для аутентификации потока данных от сервера к клиенту необходим отдельный набор элементов таблицы, определяющих ключи аутентификации для ассоциации безопасности и для обратного направления обмена . Поэтому каждый хост должен:

■ Иметь таблицу безопасности, когда он является источником датаграммы

■ Иметь таблицу безопасности, когда он является получателем датаграммы

На рис. 24.2 показаны пары ассоциаций безопасности.

Рис. 24.2.Пары ассоциаций безопасности

24.4.4 Количество ключей аутентификации

Сколько ключей аутентификации нужно для работы сервера с клиентами? Может показаться, что серверу достаточно иметь один ключ MD5, с помощью которого он может сказать: "Я тот самый сервер".

Однако этот ключ будут знать все клиенты. Один из них сможет фальсифицировать IP-адрес и замаскироваться под сервер. Для предотвращения такого варианта каждому клиентскому хосту следует присвоить отдельные ключи аутентификации. Общее количество ключей можно сократить, если использовать одинаковые ключи аутентификации для взаимодействий сервер-клиент и клиент-сервер.

24.4.5 Сценарий 2

В сценарии 1 безопасность реализована на уровне хостов. Но предположим, что имеется пользователь или роль, требующие другого уровня безопасности. Основы безопасности должны обеспечиваться на уровнях пользователя, роли и важной информации.

Допустим, что хост клиента из сценария 1 является многопользовательской системой. В сценарии 2 для обычных пользователей клиентского хоста 130.15.60.10 важны ключи аутентификации, совместно используемые на одном хосте. Администратору системы, выполняющему пересылку файлов на сервер, потребуются специальная аутентификация и шифрование. Создаваемые для этого ассоциации безопасности показаны на рис. 24.3.

Читать дальшеИнтервал:

Закладка: