Михаил Флёнов - Linux глазами хакера

- Название:Linux глазами хакера

- Автор:

- Жанр:

- Издательство:БХВ-Петербург

- Год:2005

- Город:Санкт-Петербург

- ISBN:5-94157-635-8

- Рейтинг:

- Избранное:Добавить в избранное

-

Отзывы:

-

Ваша оценка:

Михаил Флёнов - Linux глазами хакера краткое содержание

Рассмотрены вопросы настройки ОС Linux на максимальную производительность и безопасность. Описаны потенциальные уязвимости и рекомендации по предотвращению возможных атак. Дается подробное описание настройки прав доступа и конфигурирования сетевого экрана. Показано, как действовать при атаке или взломе системы, чтобы максимально быстро восстановить ее работоспособность и предотвратить потерю данных.

Для пользователей, администраторов и специалистов по безопасности

Linux глазами хакера - читать онлайн бесплатно ознакомительный отрывок

Интервал:

Закладка:

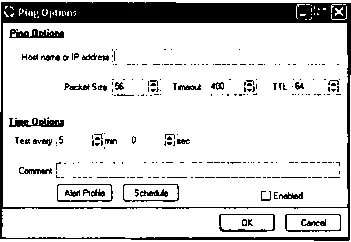

Рис. 12.6. Задание параметров наблюдения

Помимо этого, можно задать время слежения и интервал. Нажав на кнопку Schedule, можно установить дни, в которые нужно производить наблюдение. Нажмите кнопку Alert Profile, чтобы выбрать (или создать) один из профилей реагирования в случае обнаружения ошибки. Программа может в этом случае выполнять следующие действия:

□ направлять сообщение NET SEND (используются в ОС Windows для обмена текстовыми уведомлениями между компьютерами);

□ проиграть звук;

□ выполнить внешнюю программу или команду;

□ отправить E-mail-сообщение;

□ просто отобразить на экране окно диалога с ошибкой;

□ перезагрузить компьютер (удобно, если наблюдение идет за локальной машиной и найдена критическая ошибка).

В программу встроена хорошая система просмотра журнала происшедших событий. Таким образом, если вы отлучились от компьютера, всегда можно увидеть, что происходило, даже если не включен ни один профиль событий (Alert profile).

Глава 13

Резервное копирование и восстановление

Те из вас, кто долго работает в сфере информационных технологий, уже не раз сталкивались с проблемой потери данных. Но мы продолжаем уделять этому вопросу слишком поверхностное внимание.

Многие считают, что аппаратура сейчас надежна, и из-за своей лени никогда не делают резервных копий. Техника хороша, но на моих глазах умерло уже несколько винчестеров, украдено из офисов 5 компьютеров, полностью сгорел вместе с кабинетом один сервер. А кто из жителей великих башен города New York думал, что к ним в гости прилетят самолеты? Кто-то скажет, что такие слава безжалостны, ведь произошла трагедия, но мы тоже не застрахованы от жестоких действий террористов, и Россия уже воочию столкнулась с этим. И как бы не было больно, закрывать на это глаза нельзя. Необходимо делать все, чтобы данные были сохранены в любой ситуации.

Резервное копирование — сохранение всех важных файлов в другом каталоге или на отдельном носителе. Если регулярно осуществлять такую операцию, то в случае непредвиденной ситуации есть возможность восстановить файлы из резервной копии и продолжить работу с незначительными потерями.

13.1. Основы резервного копирования

Чтобы финансовые потери от утраты информации были минимальными, нужно знать, откуда может прийти угроза. Помимо того, вы должны проанализировать данные, которые вы сохраняете. От этого зависит, как часто нужно производить резервное копирование и каким методом.

Скорость восстановления работы после внештатной ситуации зависит от того, как хорошо вы подготовитесь. Необходимо заранее проиграть все возможные варианты и желательно отработать процесс восстановления на практике, используя тестовую систему, чтобы не пришлось изучать по ходу дела.

Чтобы понять, что резервное копирование необходимо, давайте рассмотрим основные ситуации, когда оно помогает.

□ Случайное изменение или удаление файлов

Когда к серверу подключается новый пользователь, не имеющий достаточного опыта работы с компьютерами, то очень часто нелепые действия приводят к уничтожению данных. При правильной политике безопасности могут быть разрушены только собственные файлы пользователя, но и они могут иметь ценность для организации.

□ Нарушение работы устройств

Когда я только начинал знакомиться с компьютерами, то в обиходе были дискеты 5,25 дюймов и жесткие диски с максимальным размером в 20 Мбайт. Если винчестеры были достаточно надежны, то информация на дискетах постоянно пропадала из-за порчи поверхности носителя. С переходом на дискеты 3,5 дюйма ситуация изменилась не сильно, а вот надежность жестких дисков повышалась. Но когда мы начали оперировать гигабайтами, то в определенный момент я реально столкнулся с проблемой испорченных блоков (Bad Blocks). В определенный период (примерно за полгода) мне пришлось сменить три жестких диска разных производителей размером от 10 до 20 Гбайт. Это было как набег саранчи, которая уничтожала информацию. В настоящее время надежность дисков снова стала улучшаться, но ее нельзя назвать идеальной. Всегда есть вероятность, что диск выйдет из строя.

□ Стихийные бедствия и потеря техники

Не будем больше говорить о терроризме, потому что есть и другие причины утраты техники. Если оглянуться на конец 2004 и начало 2005 года, то замечаешь, что наша планета начинает преподносить страшные сюрпризы. Я имею в виду участившиеся наводнения, смерчи, землетрясения и пожары, которые могут уничтожать дома, офисы и целые города. Если есть резервная копия, и она хранится в другом городе (в этом поможет Интернет) или несгораемом сейфе, то восстановить данные не составляет труда.

□ Хакеры и эпидемии вирусов

Как же без этого. Это чудо информационной жизни, без которого уже никуда не денешься, и приходится выстраивать всевозможные оборонительные рубежи. Какое средство чаще всего используют для защиты от вредоносного кода? Конечно же, антивирусы, но они запрещают выполнение любого известного штамма. Но хакеры придумывают новые программы и способы обхода антивирусов. И именно они наносят максимальный ущерб, потому что для них нет еще эффективного метода лечения. Потери от эпидемий с каждым годом увеличиваются, но их можно сократить с помощью резервного копирования и восстановления.

Этот список можно продолжать еще долго, но я надеюсь, что смог вас убедить в необходимости иметь резервную копию всей значимой информации.

К важным данным можно отнести:

□ Системные конфигурационные файлы

На первый взгляд, это не так важно, потому что в таких файлах нет секретной для организации информации. Но конфигурирование ОС и всех программ с чистого листа потребует гораздо больше времени, чем восстановление через резервные настроечные файлы. А это влечет за собой потери из-за простоя, что для некоторых компаний может исчисляться миллионами рублей.

□ Документы пользователей

В директории /homeмогут быть отчетные документы или программы, которые необходимы пользователям для работы.

□ Базы данных

Корпоративные данные хранятся в удобном для работы хранилище — базах данных. Любая компания может понести большие убытки в случае их потери.

□ Web-сайты

Любой динамично развивающийся сайт (от корпоративного до домашней страницы) или портал содержит файлы и сценарии, потеря которых может оказаться ощутимой в денежном эквиваленте.

Базы данных требуют отдельного разговора, потому что в них резервное копирование зависит от средств, предоставляемых СУБД (Система управления базами данных). И этот вопрос мы отдельно затрагивать не будем. Но большая часть теории, рассмотренной в данной главе, может в равной степени относиться как к файлам, так и к базам данных.

Читать дальшеИнтервал:

Закладка: