Стивен Барретт - Встраиваемые системы. Проектирование приложений на микроконтроллерах семейства 68HC12/HCS12 с применением языка С

- Название:Встраиваемые системы. Проектирование приложений на микроконтроллерах семейства 68HC12/HCS12 с применением языка С

- Автор:

- Жанр:

- Издательство:Издательский дом «ДМК-пресс»

- Год:2007

- Город:Москва

- ISBN:5-9706-0034-2

- Рейтинг:

- Избранное:Добавить в избранное

-

Отзывы:

-

Ваша оценка:

Стивен Барретт - Встраиваемые системы. Проектирование приложений на микроконтроллерах семейства 68HC12/HCS12 с применением языка С краткое содержание

В книге последовательно рассматриваются все этапы создания встраиваемых систем на микроконтроллерах с применением современных технологий проектирования. Задумав эту книгу, авторы поставили перед собой задачу научить читателя искусству создания реальных устройств управления на однокристальных микроконтроллерах.

Издание содержит материал, охватывающий все вопросы проектирования, включает множество заданий для самостоятельной работы, примеры программирования, примеры аппаратных решений и эксперименты по исследованию работы различных подсистем микроконтроллеров.

Данная книга является прекрасным учебным пособием для студентов старших курсов технических университетов, которые предполагают связать свою профессиональную деятельность с проектированием и внедрением встраиваемых микропроцессорных систем. Книга также будет полезна разработчикам радиоэлектронной аппаратуры на микроконтроллерах.

Встраиваемые системы. Проектирование приложений на микроконтроллерах семейства 68HC12/HCS12 с применением языка С - читать онлайн бесплатно полную версию (весь текст целиком)

Интервал:

Закладка:

• атаки на интерактивные сеансы туннелирования;

• атаки с помощью внедрения скриптов в сеансах туннелирования;

• внедрение несанкционированных видео и звуковых сигналов в передаваемых потоках информации.

Система защиты должна удовлетворять следующим системным требованиям:

1. Использовать МК семейства;

2. Иметь светодиодное табло для отображения состояния трафика;

3. Обнаруживать интерактивные сеансы туннелирования;

4. Проводить поиск внедренных скриптов при туннелировании;

5. Обнаруживать несанкционированное видео и звуковые сеансы передачи;

6. Использовать алгоритмы нечеткой логики для определения состояния сетевого трафика.

7.6.2. Использование системы HCS12

Этот проект широко использует команды для поддержки алгоритмов нечеткой логикой, которые имеются в списке команд процессорного ядра HCS12.

7.6.3. Основы теории

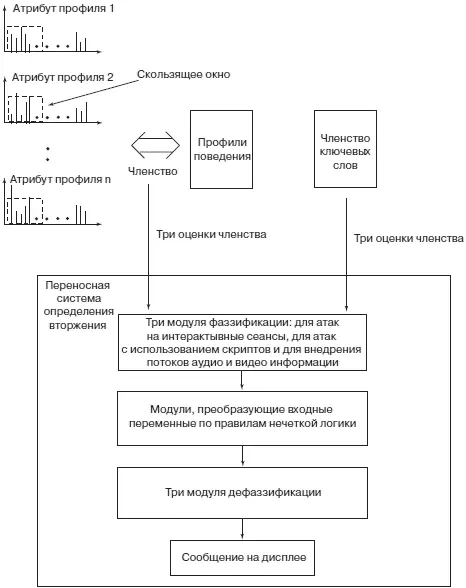

На рис. 7.27 показан полный процесс, который должна реализовать микроконтроллерная система защиты, чтобы идентифицировать нежелательный сетевой трафик. Система обрабатывает набор из шести входных сигналов, создаваемых ПК, используя алгоритмы нечеткой логики. (Обзор команд 68HC12 для реализации законов управления с нечеткой логикой см. в [11]). Входными сигналами для системы являются оценки уровня членства; нулевая оценка означает отсутствие членства, в то время как максимальная оценка представляет совершенное членство. Первые три входных сигнала отражают оценки членства для профилей поведения. Профиль поведения составлен из таких атрибутов сеанса, как размер пакета, число пакетов сеанса, продолжительность сеанса, соотношение между большими и малыми пакетами, направления передачи данных, средний размер пакета, изменение стандартного размера пакета и общих размеров полученных пакетов.

Рис. 7.27.Определение оценок членства для трех наборов и двух множеств (шесть входов)

Оценивается соответствие конфигурации поведения при различных типах атаки и соответствие набору ключевых слов, характерных для таких атак. Исследуются три типа атак: на интерактивное туннелирование, с помощью внедренных скриптов и с помощью несанкционированных видео и звуковых потоков. Каждому из типов атаки сопоставляется две оценки. Это множество из шести преобразуется в результирующую оценку сеанса трафика

При сравнении каждого файла на атакующее поведение (у нас три таких файла, описывающих три типа несанкционированной активности при туннелировании HTTP: атаки на интерактивные сеансы туннелирования, атаки с помощью скриптов и внедрение видео и аудио потоков) с профилем данных обычного трафика шины ПК система обнаружения вторжения формирует оценку членства во множестве действий туннелирования HTTP (tunneling activity detection — TAD). Другие три входа системы формируют оценки членства в множестве ключевых слов, характерных для каждого из видов атаки.

Пакеты данных в сеансе туннелирования HTTP, содержат одно или несколько ключевых слов, по которым можно идентифицировать присутствие туннелирования. Испытуемый ПК сравнивает 40 ключевых слов со словами, которые появляются в данных сеанса. Оценка соответствия передается переносной системе в качестве второй входной величины.

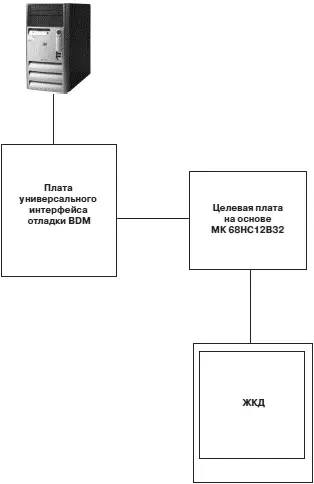

На рис. 7.27 показана вся система с необходимыми входными сигналами. На рис. 7.28 приведено размещение переносной системы для обнаружения вторжения в сетевую среду. В беспроводной сети переносная система может быть связана с персональным компьютером. Библиотечные подпрограммы Libpcap используются, чтобы выбрать пакеты сеанса из необработанных данных Internet, программа Psplice проводит синтаксический анализ отдельных пакетов, а модуль предварительной обработки сравнивает данные пакета по трем профилям поведения и по оценке членства во множестве ключевых слов. Более подробно о библиотечных подпрограммах, программе Psplice и модуле предварительной обработки, см. в [11].

Рис. 7.28.Структура связей переносной системы обнаружения вторжения с общей сетью

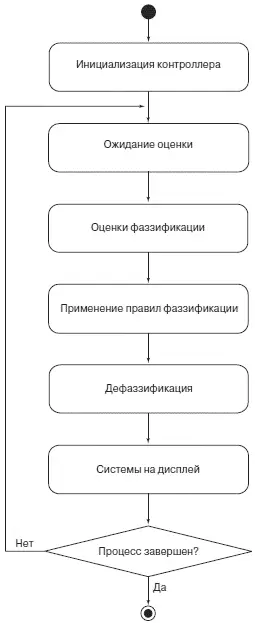

7.6.4. Структура программы и блок-схема алгоритма

На рис. 7.29 приведена структура аппаратных средств системы HTTP. Структура программы для системы защиты относительно проста. Она состоит из трех машин с нечеткой логикой, каждая из которых работает как программный модуль, показанный на на рис. 7.27. Чтобы увеличить быстродействие, можно использовать три платы HCS12 для обнаружения на шине трех действий вторжения. На рис. 7.30 показана блок-схема алгоритма для системы защиты.

Рис. 7.29.Структура аппаратных средств системы защиты

Рис. 7.30.Блок-схема алгоритма UML для системы защиты

7.6.5. Описание системы

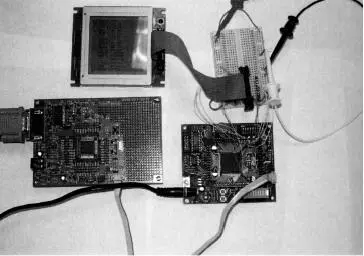

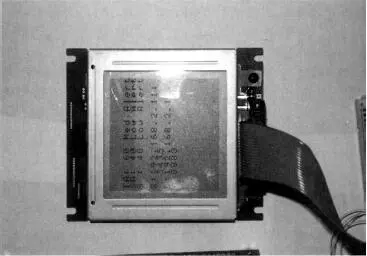

На рис. 7.31a, показан внешний вид переносной системы при работе. ЖК дисплей показывает следующее начальное сообщение:

Portable HTTP

TAD System

Version 1.0

На рис. 7.31б, показан следующий типовой экран после того, как сеанс оценен:

IA: 60 Med Alert

SA: 40 Low Alert

S : 40 Low Alert

a) Компоненты, которые составляют систему контроллера. В левой нижней части показана плата 68HC12, используемая для интерфейса ПК с целевой платой, показанной в правом нижнем углу фотографии. Целевая плата использует микроконтроллер 68HC129S12DP256B, входящий в семейство контроллеров HCS12

б) Жидкокристаллический дисплей отображает типовое сообщение

Рис. 7.31.Микроконтроллерная система оценки атак на HTTP туннелирование (TAD)

Сообщение показывает ряд оценок текущего сеанса для трех типов атак на туннелирование HTTP и соответствующих им сообщения.

Процессы для каждой из трех подсистем с нечеткой логикой в переносной микроконтроллерной системе TAD идентичны. Каждая подсистема состоит из модуля с нечеткой логикой и модуля дефаззификации. Используются две оценки членства: для профиля поведения и для ключевых слов, позволяющие определить состояние защищаемой сессии. Состояние соответствует одной из трех категорий, и соответствующие сообщения отображаются на экране графического ЖК дисплея.

Читать дальшеИнтервал:

Закладка: