Стивен Барретт - Встраиваемые системы. Проектирование приложений на микроконтроллерах семейства 68HC12/HCS12 с применением языка С

- Название:Встраиваемые системы. Проектирование приложений на микроконтроллерах семейства 68HC12/HCS12 с применением языка С

- Автор:

- Жанр:

- Издательство:Издательский дом «ДМК-пресс»

- Год:2007

- Город:Москва

- ISBN:5-9706-0034-2

- Рейтинг:

- Избранное:Добавить в избранное

-

Отзывы:

-

Ваша оценка:

Стивен Барретт - Встраиваемые системы. Проектирование приложений на микроконтроллерах семейства 68HC12/HCS12 с применением языка С краткое содержание

В книге последовательно рассматриваются все этапы создания встраиваемых систем на микроконтроллерах с применением современных технологий проектирования. Задумав эту книгу, авторы поставили перед собой задачу научить читателя искусству создания реальных устройств управления на однокристальных микроконтроллерах.

Издание содержит материал, охватывающий все вопросы проектирования, включает множество заданий для самостоятельной работы, примеры программирования, примеры аппаратных решений и эксперименты по исследованию работы различных подсистем микроконтроллеров.

Данная книга является прекрасным учебным пособием для студентов старших курсов технических университетов, которые предполагают связать свою профессиональную деятельность с проектированием и внедрением встраиваемых микропроцессорных систем. Книга также будет полезна разработчикам радиоэлектронной аппаратуры на микроконтроллерах.

Встраиваемые системы. Проектирование приложений на микроконтроллерах семейства 68HC12/HCS12 с применением языка С - читать онлайн бесплатно полную версию (весь текст целиком)

Интервал:

Закладка:

В модуле предварительной обработки, стандартные профили поведения сравниваются с полученными в сеансе, чтобы вычислить оценку членства для интерактивной подсистемы TAD, подсистемы скриптового вторжения и подсистемы внедрения потоков. Точно так же три набора ключевых слов соответствуют сеансу вторжения в интерактивное туннелирование HTTP, сеансу скриптового вторжения и сеансу внедрения потоков. После расшифровки стенограммы, формируются три оценки членства во множестве ключевых слов. Шесть числовых множеств затем посылаются на микроконтроллерную систему.

Как только переносная система безопасности TAD получает набор шести оценок, он пересылается на три подсистемы с нечеткой логикой — подсистемы фаззификации. Каждая из подсистем TAD вычисляет оценку для каждого из видов атаки на туннелирование. Опишем теперь системы фаззификации.

Три подсистемы фаззификации HTTP TAD обнаруживают каждый из трех рассматриваемых типов атаки. Так как все три подсистемы имеют одинаковую структуру, мы опишем только одну из них, указав отличия для других двух подсистем. Как только две оценки сеанса, созданные модулем предварительной обработки посылаются одной из подсистем, подсистема сначала их фаззифицирует: сравнивает значения членства по правилам нечеткой логики с набором соответствующих лингвистических переменных, называемых функциями членства. Машина с нечеткой логикой преобразует входные лингвистические переменные к выходные. После этого преобразования, подсистема выполняет процесс дефаззификации, чтобы вычислить численное значение, которое указывает состояние защиты исследуемого сеанса.

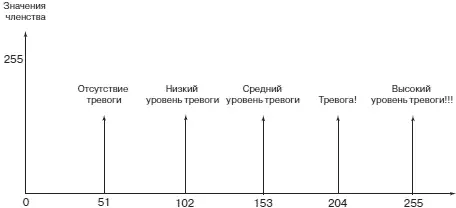

Начнем с входных лингвистических переменных. Все подсистема имеют одинаковую градацию входных переменных. Имеются три значения переменной, описывающей уровень пар конфигурации поведения: низкий уровень членства, средний уровень и высокий уровень. Входные функции членства показаны на рис. 7.32.

Рис. 7.32.Входные функции членства для вторжения в интерактивное туннелирование подсистемы TAD

В дополнение к профилю поведения, подсистема получает также соответствующую оценку членства ключевых слов, выраженную натуральным числом пределах от 0 до 255. Функцию на рис. 7.32 можно применить и для оценки членства ключевых слов. Как показано на рисунке, использовано идентичное описаниие входной функции членства. Снова ось у представляет уровень членства от 0 до 255, и значение оси x определяет оценку членства для полученных ключевых слов.

Из-за перекрытий функций членства, одно числовое значение может соответствовать нескольким входным функциям членства. Процесс идентификации входной функции членства и соответствующего значения членства для всех возможных входных функций членства назван процессом фаззификации (fuzzification).

В конце процесса фаззификации, мы имеем одну или несколько входных функций членства с соответствующими значениями. Следующий шаг в процессе должен отобразить нечеткие входные функции в нечеткие выходные функции, используя определенный набор правил. Прежде, чем мы обсудим процесс отображения в логической машине с нечеткой логикой, необходимо определить нечеткие выходные функции членства. Пять из них показаны на рис. 7.33: (1) нет опасности, (2) низкая опасность, (3) средняя опасность, (4) опасность и (5) высокая опасность.

Рис. 7.33.Выходные функции членства для интерактивного вмешательства

Вывод лингвистических переменных функции членства на рис. 7.33 может выглядеть необычно для экспертов по система с нечеткой логикой. Как мы покажем далее, проектировщики МК HCS12 фирмы Motorola упростили процесс дефаззификации, сопоставив каждой выходной функции с нечеткой логикой одно значение. Для текущей подсистемы, мы применяем девять правил, показанных в табл. 7.1, чтобы преобразовать входные переменные в выходные.

| Значения для профиля поведения | Значения для ключевых слов | Выходные величины |

|---|---|---|

| Низкое | Низкое | Нет опасности |

| Низкое | Среднее | Низкая опасность |

| Низкое | Высокое | Опасность |

| Среднее | Низкое | Низкая опасность |

| Среднее | Среднее | Средняя опасность |

| Среднее | Высокое | Опасность |

| Высокое | Низкое | Средняя опасность |

| Высокое | Среднее | Опасность |

| Высокое | Высокое | Высокая опасность |

Таблица 7.1.Правила фаззификации, позволяющие преобразовать входные переменные в выходные

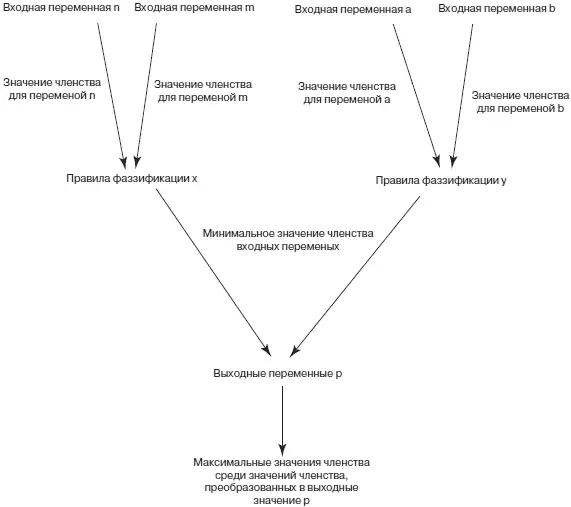

Мы использовали общий метод минимакса, показанный на рис. 7.34, чтобы получить значения членства для выходных переменных. То есть наибольшее из значений членства входных функций отображается в соответствующей выходной функции. Если после применения всех правил, и выходная функция имеет более одного значения, то для выходной функции выбирается наименьшее значение. Для дефаззификации выходного значения, все выходные функции и соответствующие значения членства используются, чтобы вычислить центральное выходное значение. Полученные значения выходных функций функций (показанные на оси X рис. 7.33), умножаются на значения членства, вычисленные по девяти правилам, результаты складываются и сумма делится на число членов. Конечное числовое значение и соответствующее сообщение распечатано на экране ЖК дисплее, чтобы сообщить пользователю состояние сеанса. Таким образом, для каждого сеанса, ЖК дисплей высвечивает три числа, характеризующих три типа активности вторжения: атаки на интерактивные сеансы туннелирования, атаки с помощью скриптов и внедрение видео и аудио потоков.

Рис. 7.34.Процедуры передачи членства оценивают, используя метод Минимакса

7.6.6. Обсуждение проекта

В последнее время среди различных систем обнаружения вторжения наибольший интерес проявляется к системе обнаружения атак на туннелирование HTTP. Основной причиной такого внимания служит широкое распространение трафика HTTP в Internet. Большинство брандмейстеров не выполняет обширных проверок, чтобы проверить все атаки на туннелирование HTTP. Такие проверки весьма трудоемки, поскольку трафик HTTP составляет наибольшую часть приходящего и уходящего трафика для любой большой организации.

Микроконтроллерная система может взять на себя часть функций системы обнаружения вторжения, связанных с атаками на туннелирование HTTP. Система использует свойства сессии, чтобы проверить данные трафика Internet, которые составляют сессию Internet — программные связи между двумя компьютерами для передачи данных. Хорошим примером сессии является набор адреса сети в браузере. Ваш компьютер запрашивает сессию у ведущего компьютера, который содержит страницу сети, которая вам необходима. Как только вы закрываете веб-сайт и переходите к другому сайту, вы закрываете одну сессию и запускаете другую.

Читать дальшеИнтервал:

Закладка: