Коллектив авторов - Шпионские штучки и устройства для защиты объектов и информации

- Название:Шпионские штучки и устройства для защиты объектов и информации

- Автор:

- Жанр:

- Издательство:Лань

- Год:1996

- Город:Санкт-Петербург

- ISBN:5-86617-044-2

- Рейтинг:

- Избранное:Добавить в избранное

-

Отзывы:

-

Ваша оценка:

Коллектив авторов - Шпионские штучки и устройства для защиты объектов и информации краткое содержание

В настоящем справочном пособии представлены материалы о промышленных образцах специальной техники отечественного и зарубежною производства, предназначенной для защиты информации.

В доступной форме приведены сведения о методах завиты и контроля информации при помощи технических средств.

Приведены более 100 принципиальных схем устройств защиты информации и объектов, описана логика и принципы действия этих устройств, даны рекомендации по монтажу и настройке. Рассмотрены методы и средства защиты информации пользователей персональных компьютеров от несанкционированного доступа. Даны краткие описания и рекомендации по использованию программных продуктов и систем ограниченного доступа.

Книга предназначена для широкого круга читателей, подготовленных радиолюбителей, желающих применить свои знания в области защиты объектов и информации, специалистов, занимающихся вопросами обеспечения защиты информации.

Представляет интерес для ознакомления руководителей государственных и других организаций, заинтересованных в защите коммерческой информации.

Шпионские штучки и устройства для защиты объектов и информации - читать онлайн бесплатно полную версию (весь текст целиком)

Интервал:

Закладка:

Для маскировки телефонные радиоретрансляторы выпускаются в виде конденсаторов, фильтров, реле и других стандартных узлов и элементов, входящих в состав телефонной аппаратуры.

Существуют ретрансляторы, выполненные в виде микрофона телефонной трубки (например, модель CRISTAL фирмы Siре). Подобные изделия весьма легко и быстро можно установить в интересующий телефонный аппарат.

Здесь нельзя не сказать, что очень часто не требуется проделывать даже и такие простые операции. Очень распространены телефонные аппараты с кнопочным номеронабиранием типа ТА-Т, ТА-12. Благодаря особенностям своей конструкции они переизлучают информацию на десятках частот СВ, KB и УКВ диапазона на расстояние до 200 м.

Еще более просто подслушать разговор, если используется телефон с радиоудлинителем, представляющим собой две радиостанции: одна смонтирована в трубке, другая в самом телефонном аппарате. В этом случае нужно только настроить приемник на требуемую частоту. Для подобных целей выпускаются и специальные разведывательные приемники. Например, приемник "Минипорт" фирмы "Роде и Шварц" с диапазоном частот 20-1000 МГц. Этот приемник имеет небольшие габариты (188x71x212), универсальное питание и встроенный процессор. Запоминающее устройство может хранить в памяти до 30 значений частот и осуществлять сканирование в заданном диапазоне с переменным шагом.

Сотовой называется система связи, состоящая из некоторого количества ячеек, которые, связываясь между собой, образуют сеть, или соты. Каждая ячейка может работать с определенным количеством абонентов одновременно. Сотовые сети имеют возможность наращивания, а также могут стыковаться друг с другом. Радиус действия базовой сотовой станции составляет 5-15 км, а перехват сообщений в атом случае, может проводиться на расстоянии до 50 км. В качестве примера реализации подобной системы можно привести саговые системы наблюдение Cellmate-10В и Cellscan.

Cellmate-10B контролирует одновременно до 10 телефонных номеров, т. е. одну ячейку сотовой связи. Имеется возможность программируемого перебора ячеек. Нужный разговор может определяться по голосу абонента или по содержанию разговора. Перехваченные однажды номера при желании переводятся программой в особый режим наблюдения. Встроенное запоминающее устройство запоминает последние параметры настройки. Запись начинается автоматически, когда объект наблюдения начинает пользоваться телефоном. Информация о номерах телефонов, параметрах настройки, идентификации по голосу считывается с цветного жидкокристаллического дисплея, так же определяются коды доступа.

Система Cellscan, аналогична по функциям Cellmate-10B и также размещается в атташе-кейсе. Утверждается, что количество программируемых номеров не ограничено. В режиме сканирования на дисплей выводится информация о 895 каналах. Наблюдается вся телефонная система, и выбираются каналы, по которым происходят звонки. С помощью комплекта сотовых карт определяется район, в котором происходит подозрительный разговор, идентифицированный сканером по содержанию или голосу. Можно отключить каналы, которые вы не хотите осуществлять перехват. Используется доработанный сотовый телефон OKI, который может применяться и в качестве обычного сотового телефона. Вес системы — 9 кг.

Современные системы сотовой связи могут использовать различные системы кодирования и (или) перестройку частоты по случайному закону. Существуют и специальные комплекты радиоперехвата с возможностью анализа зашифрованных сообщений, например. Sigint/Comint Spektra фирмы Hollandes Signal, но подобная аппаратура очень дорога. В России разработаны и предлагаются программно-аппаратные системы перехвата пейджинговых сообщений. В состав подобной системы входят доработанный сканер (AR-З000A, IC-7100 и др.), устройство преобразования, компьютер и специальное программное обеспечение. Система позволяет осуществлять прием и декодирование текстовых и цифровых сообщений, передаваемых в системе радиопейджинговой связи и сохранять все принятые сообщения (с датой и временем передачи) на жестком диске персонального компьютера.

При этом может производиться фильтрация потока сообщений, выделение данных, адресованных конкретным абонентам. На рис. 1.18 представлен пример реализации подобного устройства.

Рис. 1.18. Программно-аппаратный комплекс перехвата пейдженговых сообщений

Перехват факс-сообщений принципиально не отличается от перехвата телефонных сообщений.

В заключение приведем пример организации прослушивания Агенством национальной безопасности США, имеющим в 6 раз больше служащих, чем ЦРУ. Четыре тысячи сто двадцать мощных центров прослушивания на базах в Германии, Турции, Японии и т. д., а также на кораблях, подводных лодках, самолетах и спутниках собирают и анализируют почти всю информацию, передаваемую электронным способом, включая излучения систем сигнализации автомобилей, квартир и т. д.

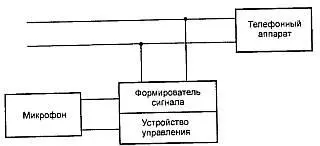

Схема устройства, предназначенного для прослушивания помещений с использованием телефонной линии, приведена на рис. 1.19.

Рис. 1.19. Схема прослушивания помещений по телефонной лини

Как видно из рисунка, телефонная линия используется не только для передачи телефонных сообщений, но и для прослушивания помещения. Чтобы включить подобное устройство, нужно набрать номер абонента. Первые два гулка "проглатываются" устройством, т. е. телефон не звонит. После этого необходимо положить трубку и через определенное время (30–60 секунд) позвонить снова. Только после этого система включается в режим прослушивания.

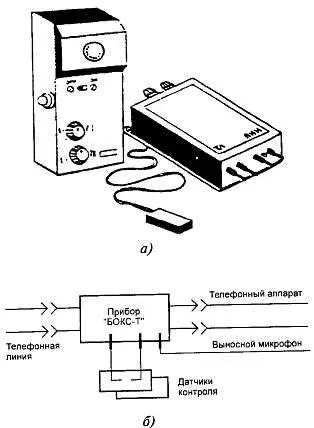

Подобным образом работают, например, устройства ST-01 ELSY, UM103. Цена таких устройств от 15 (отечественные) до 250 $ (зарубежные). В качестве примера одного из таких устройств на рис. 1.20 изображено устройство БОКС-Т. Это устройство позволяет контролировать помещение из любой точки земного шара но телефону.

Рис. 1.20. Внешний вид (а) и схема подключения (б) устройства "Бокс-Т"

Для этого достаточно набрать номер телефона, где уже установлен прибор "Бокс-Т", И произвести включение микрофона. Для выключения достаточно положить телефонную трубку. Модель TS-20-1 позволяет дополнительно контретировать подключенные к ней датчики охранной сигнализации, модель TS-10-T2 включается с помощью блока вызова. Электропитание всех моделей осуществляется от телефонной линии с напряжением 60 В. Блок вылова модели Т520-Т2 питается напряжением 9 В от батареи типа "Крона".

Читать дальшеИнтервал:

Закладка: