Жуан Гомес - Мир математики. т.2. Математики, шпионы и хакеры. Кодирование и криптография

- Название:Мир математики. т.2. Математики, шпионы и хакеры. Кодирование и криптография

- Автор:

- Жанр:

- Издательство:ООО «Де Агостини»

- Год:2014

- Город:Москва

- ISBN:978-5-9774-0682-6; 978-5-9774-0639-0 (т. 2)

- Рейтинг:

- Избранное:Добавить в избранное

-

Отзывы:

-

Ваша оценка:

Жуан Гомес - Мир математики. т.2. Математики, шпионы и хакеры. Кодирование и криптография краткое содержание

Если бы историю человечества можно было представить в виде шпионского романа, то главными героями этого произведения, несомненно, стали бы криптографы и криптоаналитики. Первые — специалисты, виртуозно владеющие искусством кодирования сообщений. Вторые — гении взлома и дешифровки, на компьютерном сленге именуемые хакерами. История соперничества криптографов и криптоаналитиков стара как мир.

Эволюционируя вместе с развитием высоких технологий, ремесло шифрования достигло в XXI веке самой дальней границы современной науки — квантовой механики. И хотя объектом кодирования обычно является текст, инструментом работы кодировщиков была и остается математика.

Эта книга — попытка рассказать читателю историю шифрования через призму развития математической мысли.

Мир математики. т.2. Математики, шпионы и хакеры. Кодирование и криптография - читать онлайн бесплатно полную версию (весь текст целиком)

Интервал:

Закладка:

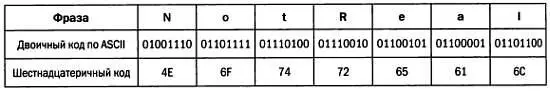

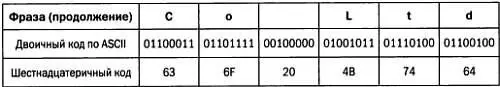

Фраза NotRealCo Ltd в шестнадцатеричных символах выглядит так:

4Е 6F 74 72 65 61 6С 63 6F 20 48 74 64.

Если система счисления имеет nцифр, то число nназывается основанием системы.

На руках человека десять пальцев, поэтому, вероятно, и была придумана десятичная система счисления — счет проводился на пальцах. Десятичное число, например, 7392, представляет собой количество, равное семи тысячам трем сотням девяти десяткам и двум единицам. Тысячи, сотни, десятки и единицы являются степенями основания системы счисления, в данном случае 10. Число 7392, таким образом, может быть выражено следующим образом:

7392 = 7∙10 3+ 3∙10 2+ 9∙10 1 + 2∙10 0.

Однако по соглашению принято писать только коэффициенты (в нашем примере это 7, 3, 9 и 2). Кроме десятичной системы существует много других систем счисления (на самом деле их общее число бесконечно). В этой главе мы уделили особое внимание двум из них: двоичной системе с основанием 2 и шестнадцатеричной с основанием 16. В двоичной системе счисления коэффициенты имеют только два возможных значения: 0 и 1. Разряды двоичных чисел представляют собой степени двойки. Таким образом, число 110112 может быть записано как

11011 2= 1∙2 4+ 1∙2 3+ 0∙2 2+ 1∙2 1+ 1∙2 0.

Если мы вычислим выражение, стоящее справа от знака равенства, мы получим 27, что является десятичной формой двоичного числа 11011. Для обратного перехода мы последовательно делим десятичное число на 2 (основание двоичной системы) и записываем остатки, пока не получим частное 0. Двоичное число будет иметь в качестве первой цифры последнее ненулевое частное, а следующими цифрами будут полученные остатки, начиная с последнего. Например, переведем десятичное число 76 в двоичный вид.

Разделим 76 на 2, получим частное 38 и остаток 0.

Разделим 38 на 2, получим частное 19 и остаток 0.

Разделим 19 на 2, получим частное 9 и остаток 1.

Разделим 9 на 2, получим частное 4 и остаток 1.

Разделим 4 на 2, получим частное 2 и остаток 0.

Разделим 2 на 2, получим частное 1 и остаток 0.

Разделим 1 на 2, получим частное 0 и остаток 1.

Остаток от деления записываем в обратном порядке. Таким образом, число 76 выглядит в двоичной системе как 1001100 2. Этот результат можно проверить по таблице ASCII (в таблице слева приписан дополнительный 0, чтобы получить строки из четырех цифр). Выражение числа, записанного в одной системе счисления, в другой системе называется переходом к другому основанию.

Описанные выше коды обеспечивают безопасную и эффективную связь между компьютерами, программами и пользователями. Но этот онлайновый язык основан на общей теории информации, которая лежит в основе процесса коммуникации.

Первый шаг в этой теории является настолько очевидным, что его легко упустить из вида: как измерить информацию.

Такая простая фраза, как «Приложение размером 2 КБ», основана на блестящих идеях, которые впервые появились в статье «Математическая теория связи», опубликованной в двух частях в 1948 г. американским инженером Клодом Шенноном.

В этой основополагающей статье Шеннон предложил использовать слово «бит» для обозначения наименьшей единицы информации. Общая проблема, которую Шеннон рассматривал в своей работе, знакома и современным читателям. Как лучше всего зашифровать сообщение, чтобы оно не повредилось во время передачи? Шеннон пришел к выводу, что невозможно найти шифр, который предотвратит потерю информации. Иными словами, при передаче информации неизбежно возникают ошибки. Однако этот вывод не помешал поиску стандартов кодификации, которые, не имея возможности исключить ошибки, могли бы по крайней мере обеспечить высокий уровень надежности.

При цифровой передаче информации сообщение, сгенерированное отправителем (это может быть как человек, так и компьютер или другое устройство), кодируется в двоичной системе и поступает в канал связи, состоящий из компьютеров отправителя и получателя, плюс самой линии связи, которая может быть или физическим кабелем, или беспроводной (радиоволны, инфракрасное излучение и т. д.). Движение по каналу связи является особенно уязвимым процессом, потому что сообщение подвергается всевозможным воздействиям, в том числе взаимодействиям с другими сигналами, неблагоприятным температурам физической среды и затуханиям (ослаблению) сигнала при прохождении через среду. Эти источники помех называются шумами.

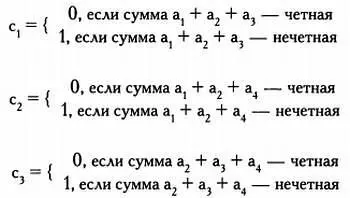

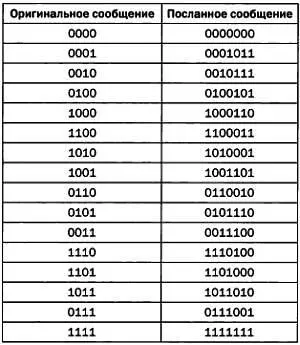

Одним из таких методов является избыточность информации. Он состоит в повторении при определенных критериях некоторых характеристик сообщения. Рассмотрим пример, который поможет пояснить процесс. Возьмем текст, в котором каждое слово состоит из четырех битов, общее количество различных слов — 16 (т. к. 2 4= 16), каждое слово имеет вид а 1а 2а 3а 4. Перед отправкой сообщения мы добавим к слову еще три бита c 1c 2c 3 так что закодированное сообщение при движении по каналу связи будет выглядеть как а 1а 2а 3а 4c 1c 2c 3. Дополнительные символы c 1c 2c 3обеспечивают надежность сообщения. Они называются контрольными битами, или битами четности, и строятся следующим образом.

Добавим следующие биты четности к сообщению 0111.

Так как сумма 0 + 1 + 1 = 2 четная, с 1= 0.

Так как сумма 0 + 1 + 1 = 2 четная, с 2= 0.

Так как сумма 1 + 1 + 1 = 3 нечетная, с 3= 1.

Следовательно, сообщение 0111 будет передано в виде 0111001. Для «слов» мы, таким образом, получим следующую таблицу:

* * *

ГЕНИЙ БЕЗ НАГРАДЫ

Клод Элвуд Шеннон(1916–2001) был одним из величайших научных деятелей XX в. Получив образование по специальности «электротехника» в Мичиганском университете и Массачусетском технологическом институте, он работал математиком в лаборатории компании «Белл», где занимался исследованиями по криптографии и теории коммуникации. Его научный вклад настолько велик, что он считается одним из основоположников теории информации, но поскольку его работы были на стыке математики и информационных технологий, он так и не получил самой престижной среди ученых Нобелевской премии.

* * *

Читать дальшеИнтервал:

Закладка: