Сергей Макаренко - Противодействие беспилотным летательным аппаратам

- Название:Противодействие беспилотным летательным аппаратам

- Автор:

- Жанр:

- Издательство:Издательство «Наукоемкие технологии» OOO «Корпорация «Интел Групп»

- Год:2020

- Город:Санкт-Петербург

- ISBN:978-5-6044793-6-0

- Рейтинг:

- Избранное:Добавить в избранное

-

Отзывы:

-

Ваша оценка:

Сергей Макаренко - Противодействие беспилотным летательным аппаратам краткое содержание

Материалы работы предназначены для научных сотрудников, соискателей ученых степеней, военных и технических специалистов, занимающихся вопросами противодействия БПЛА.

Отдельные результаты, представленные в данной монографии, получены в рамках госбюджетной темы НИР СПИИРАН № 0073-2019-0004.

Противодействие беспилотным летательным аппаратам - читать онлайн бесплатно полную версию (весь текст целиком)

Интервал:

Закладка:

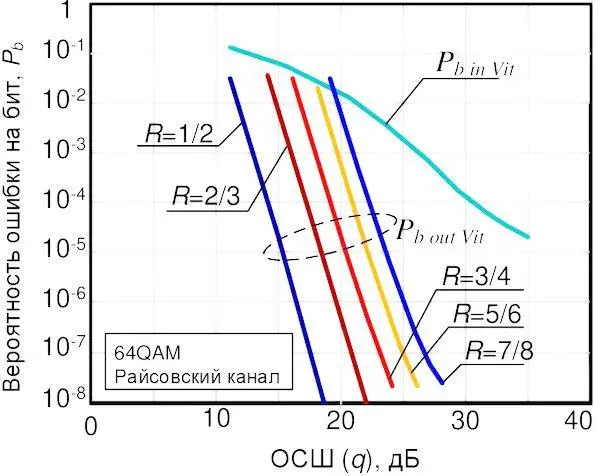

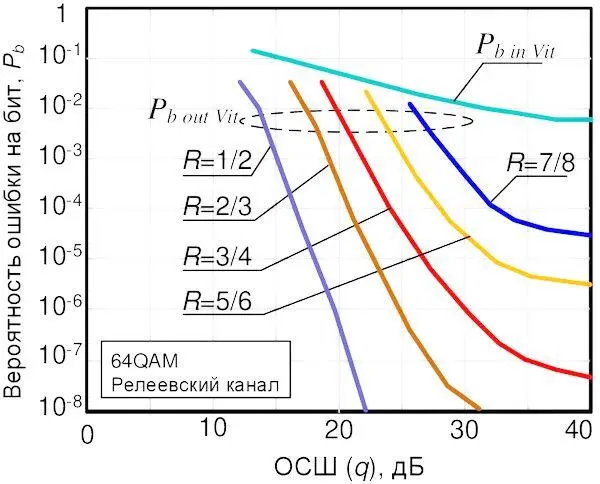

Рис. 4.12. Влияние значения скорости кода на помехоустойчивость линии радиосвязи

Таблица 4.9. Приблизительные значения ОСШ при которых достигается требуемый уровень достоверности приема в радиолиниях связи «ПУ — БПЛА» для типовых схем сигнально-кодовых конструкций

| Условия полета | Тип радиолинии, тип передаваемых данных | Требуемая достоверность приема, P b тр | Значение ОСШ при котором достигается требуемая достоверность приема, дБ | |||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|---|

| BPSK, 1/2 | BPSK, 3/4 | QPSK, 1/2 | QPSK, 3/4 | 16QAM, 1/2 | 16QAM, 3/4 | 64QAM, 1/2 | 64QAM, 3/4 | 64QAM, 5/6 | 64QAM, 7/8 | |||

| Полет БЛА в прямой радиовидимости ПУ | КРУ «вверх», команды управления БПЛА | 10 -6 | 6 | 7 | 8 | 9 | 14 | 16 | 17 | 22 | 24 | 25 |

| КРУ «вниз», ТМИ для ПУ, квитанции о выполнении команд | ||||||||||||

| Радиолиния передачи данных «вниз», видеоданные от ОЭС* | 10 -3 | 4 | 5 | 6 | 7 | 11 | 13 | 14 | 18 | 19 | 21 | |

| Полет БЛА в отсутствии радиовидимости ПУ, в пересеченной местности или в городских условиях | КРУ «вверх», команды управления БПЛА | 10 -6 | 11 | 13 | 16 | 17 | 21 | 23 | 20 | 30 | 46 | н/д |

| КРУ «вниз», ТМИ для ПУ, квитанции о выполнении команд | ||||||||||||

| Радиолиния передачи данных «вниз», видеоданные от ОЭС* | 10 -3 | 7 | 8 | 10 | 11 | 14 | 16 | 16 | 22 | 25 | 28 |

*В случае если ТМИ интегрированы в видеоданные и передаются в едином потоке, то рекомендуется ориентироваться на наиболее «худший» для средств РЭП вариант — подавление радиолинии «вниз» с P b тр= 10 -3.

Значения ОШП в таблице 4.9 не учитывают возможности использования таких способов повышения помехозащищённости как расширение базы сигнала или использование режима ППРЧ. Вопросы воздействия помех на такие сложные типы сигналов как ШПС и ППРЧ рассмотрены в работах [336]и [337]соответственно.

Для оценки помехозащищенности других сигнально-кодовых конструкций, которые не указаны в таблице 4.9, автор рекомендует обратиться к достаточно полному справочнику [338].

Достигаемое на входе ПРМ радиолинии значение ОСШ оценивается путем расчета энергетического бюджета радиолинии. Общая методика расчета энергетического бюджета радиолинии довольно подробно представлена в работах [339]и, применительно к БПЛА, с учетом различных влияющих факторов, такой расчет проводился в статьях [340].

Подводя итог оценке возможностей подавления линий КРУ и передачи данных, необходимо еще раз акцентировать внимание на то, что несмотря на достаточные возможности существующих средств РЭП по эффективному подавлению этих линий, такое подавление не гарантирует какой-либо определенной реакции БПЛА в виде прекращения полета БПЛА в направлении контролируемого рубежа, активации «программы возвращения» или «программы посадки» и т. д. Именно отсутствие однозначной реакции БПЛА на успешное подавление радиолиний является существенным недостатком комплексов противодействия БПЛА основанным исключительно на РЭП.

4.5. Особенности информационно-технического воздействия с целью вмешательства в процесс функционирования систем БПЛА или перехвата управления

Если по результатам анализа КРУ средствами РРТР удается определить не только тип и структуру сигналов, но также вскрыть формат и структуру передаваемых данных, тип используемого протокола управления или кодека связи, то появляется возможность подмены управляющих команд БПЛА или передачи ложных данных путем формирования имитирующей помехи, прицельной по частоте и структуре сигнала, а также по структуре и формату передаваемых данных. Фактически задача вскрытия формата и протокола передаваемых данных в КРУ относится уже не к задачам, которые решаются средствами РРТР, а к задачам средств форматной, потоковой и сетевой компьютерной разведки (КР). При этом формирование вышеуказанного типа помех соответствует уже не «чистому» РЭП, а, в большей степени, имитонавязыванию ложного управления [341]или информационно-техническому воздействию (ИТВ) на БПЛА реализуемого через его КРУ [342]. Одним из основных достоинств воздействия ИТВ на БПЛА является ее скрытность. Отсутствие явных признаков деструктивных воздействий на БПЛА, существенно затрудняет своевременное и адекватное принятие мер противодействия со стороны ПУ и операторов системы.

Доступ средств КР к форматам передаваемых данных КРУ возможен если в ней используется протокол шифрования с низкой криптоустойчивостью, либо протокол шифрования не используется вообще. Для БПЛА, в которых КРУ реализуется на основе коммерческих технологий Wi-Fi, WiMAX Mobile и LTE, средствами КР могут эксплуатироваться следующие уязвимости:

— подмена данных авторизации при установлении или поддержании соединения в КРУ;

— использование в Wi-Fi для шифрования передаваемых данных протоколов WEP (Wired Equivalent Privacy) и WPA (Wi-Fi Protected Access), которые имеют низкую криптографическую стойкость, при этом известны способы, позволяющие вскрыть ключевую информацию за считаное число минут [343];

— использование в WiMAX Mobile для шифрования алгоритма DES (Data Encryption Standard) с ключами TEK (Traffic Encryption Key), которые имеют ограниченный срок действия, а также использование ложных сертификатов идентификации абонентских станций X.509 [344];

— уязвимости процедур «attach», «detach» и «paging» для сетей LTE [345]и т. д.

После доступа средств КР к форматам передаваемых в КРУ данных, анализа их структуры и особенностей, появляется возможность сделать вывод о следующих аспектах управления БПЛА:

— используемые протоколы и форматы передачи данных в КРУ на канальном, сетевом и транспортном уровнях модели OSI (Open System Interconnect);

— используемый протокол управления БПЛА;

— текущая задача БПЛА, текущая последовательность выполняемых команд;

— данные о состоянии подсистем БПЛА (в составе ТМИ), данные от бортовых средств полезной нагрузки (прежде всего ОЭС);

— местоположение БПЛА по данным от бортовой навигационной системы;

— структура адресации, маршрутизации, а также приоритетности при передаче команд управления и данных полезной нагрузки в сети управления группой БПЛА;

— типы используемых на БПЛА и ПУ управляющей операционной системы (ОС), программного обеспечения (ПО), микроконтролеров (МК) управления радиосетью, отдельными бортовыми подсистемами и средствами полезной нагрузки БПЛА.

Вышеуказанные признаки формируют исходные данные для анализа уязвимостей одиночного или группы БПЛА как стандартной удаленной информационной системы (ИС) или, как сейчас их еще часто называют, киберфизической системы [346], каналом доступа к которой является КРУ. Основные уязвимости БПЛА как удаленной ИС рассмотрены в работе [347]. Общая классификация стандартных ИТВ, которые могут быть реализованы в отношении ИС, представлена на рис. 4.13.

Читать дальшеИнтервал:

Закладка: