А. Артемов - Информационная безопасность. Курс лекций

- Название:Информационная безопасность. Курс лекций

- Автор:

- Жанр:

- Издательство:Литагент «МАБИВ»50b47336-5b4f-11e4-af45-002590591ed2

- Год:2014

- Город:Орел

- ISBN:нет данных

- Рейтинг:

- Избранное:Добавить в избранное

-

Отзывы:

-

Ваша оценка:

А. Артемов - Информационная безопасность. Курс лекций краткое содержание

Информатизация социально-политической, экономической и военной деятельности страны и, как следствие, бурное развитие информационных систем сопровождаются существенным ростом посягательств на информацию как со стороны иностранных государств, так и со стороны преступных элементов и граждан, не имеющих доступа к ней. Несомненно, в создавшейся обстановке одной из первоочередных задач, стоящих перед правовым государством, является разрешение глубокого противоречия между реально существующим и необходимым уровнем защищенности информационных потребностей личности, общества и самого государства, обеспечение их ИБ.

Предназначено для преподавателей и студентов вузов по специальности «Информационная безопасность», специалистов по безопасности, менеджеров и руководителей компаний.

Информационная безопасность. Курс лекций - читать онлайн бесплатно ознакомительный отрывок

Интервал:

Закладка:

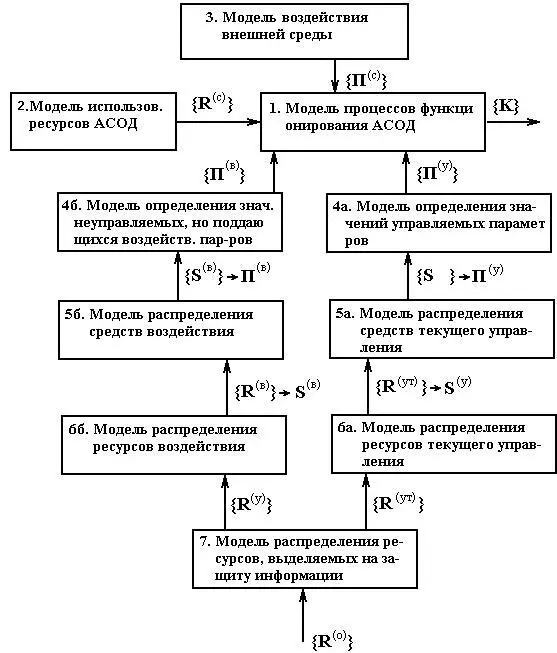

Условия, в которых осуществляется защита информации, могут быть представлены следующим образом. Защищенность информации определяется некоторыми показателями, которые в свою очередь определяются некоторыми параметрами системы и внешней среды. Всю совокупность параметров, определяющих значение показателей защищенности информации, в самом общем случае можно разделить на три вида: 1) управляемые параметры, т. е. такие, значения которых полностью формируются системой защиты информации; 2) параметры, недоступные для такого однозначного и прямого управления, как параметры, первого вида, но на которые система защиты может оказывать некоторое воздействие; 3) параметры внешней среды, на которые система защиты информации никаким образом воздействовать не может.

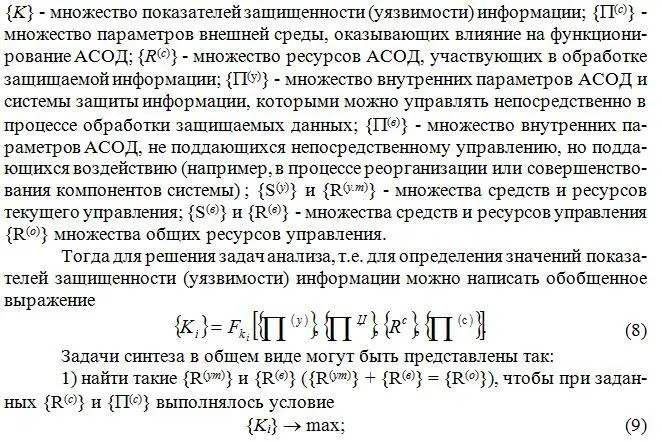

Тогда модель процесса защиты информации в самом общем виде представлена на рис. 2, на котором приняты следующие обозначения: { K } – множество показателей защищенности (уязвимости) информации; {Π ( c )} – множество параметров внешней среды, оказывающих влияние на функционирование АСОД; { R ( c )} – множество ресурсов АСОД, участвующих в обработке защищаемой информации; {Π (y)} – множество внутренних параметров АСОД и системы защиты информации, которыми можно управлять непосредственно в процессе обработки защищаемых данных; {Π ( в )} – множество внутренних параметров АСОД, не поддающихся непосредственному управлению, но поддающихся воздействию (например, в процессе реорганизации или совершенствования компонентов системы); {S ( у )} и {R ( y.т )} – множества средств и ресурсов текущего управления; {S ( в )} и {R ( в )} – множества средств и ресурсов управления {R ( о )} множества общих ресурсов управления.

Рис. 2 Общая модель процессов защиты информации

Тогда модель процесса защиты информации в самом общем виде представлена на рис. 2, на котором приняты следующие обозначения:

Нетрудно видеть, что возможны следующие модификации общей модели:

1) блоки 1, 2 и 3 – модель функционирования АСОД при отсутствии управления защитой информации; такая модель позволяет лишь определять значения показателей защищенности информации, т. е. решать задачи анализа;

2) блоки 1, 2, 3, 4а – модель текущего управления защитой информации; основу которого составляет оптимизация использования средств защиты, непосредственно включенных в состав АСОД. Такое управление может быть оперативно-диспетчерским и календарно-плановым;

3) 1, 2, 3, 4а, 5а и 6а – модель управления ресурсами, выделенными на защиту информации. Дополнительно к предыдущим задачам такая модель позволяет оптимизировать процесс формирования средств для текущего управления защитой информации;

4) блоки 1, 2, 3, 4б, и 5б – модель управления средствами воздействия на параметры, не допускающие текущего управления, но поддающиеся воздействию;

5) 1, 2, 3, 4б, 5б и 6б – модель управления ресурсами, выделенными на развитие АСОД;

6) все блоки – полная модель защиты. Дополнительно ко всем возможностям, рассмотренным выше, позволяет оптимизировать использование всех ресурсов, выделенных на защиту информации.

Таким образом, приведенная модель позволяет решать все задачи моделирования систем и процессов защиты информации. Однако, чтобы воспользоваться этой общей моделью, должны быть известны функциональные зависимости значений показателей защищенности от всех обозначенных на рис. 2 параметров и зависимость самих параметров от размеров ресурсов, вкладываемых в отображаемые ими процессы. Как известно, в настоящее время оба названные условия, вообще говоря, отсутствуют, что существенно ограничивает возможности практического использования рассмотренной модели. Для расширения этих возможностей в программе работ по защите информации должны быть предусмотрены (и притом в качестве приоритетных) работы по формированию и обоснованию необходимых функциональных зависимостей и сбору (определению) необходимых для их реализации.

Сказанное однако не означает, что рассматриваемой общей моделью нельзя пользоваться уже в настоящее время. В самом деле, поскольку и название выше функциональные зависимости и необходимые для их реализации данные в значительной мере могут формироваться целенаправленной деятельностью людей, поэтому опытные специалисты, варьируя как видами зависимостей, так и значениями необходимых величин, на этой основе могут получать с помощью модели весьма важные результаты.

Для реализации процессов, определяемых общей моделью защиты информации, и создаются системы защиты, процессами функционирования которых собственно и обеспечивается защита. Следовательно, общую модель защиты информации надо трансформировать в модель их функционирования, т. е. функциональную модель. Основой для построения названных моделей, естественно, должны служить основные положения рассмотренной в унифицированной концепции защиты информации в современных АСОД.

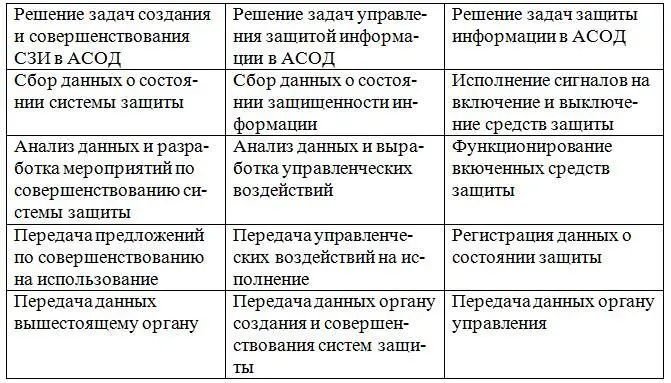

Для обоснования структура модели организационного построения системы защиты существенно важным является то обстоятельство, что защита информации в современных АСОД должна быть непрерывным и управляемым процессом. В соответствии с этим должны быть механизмы, с помощью которых осуществляется непосредственная защита информации в АСОД, и механизмы управления этими механизмами. Далее, поскольку есть системы управления, то должны быть системы создания систем защиты, которые в соответствии с современными концепциями управления (см., например [16]) должны быть внешними и более высокого уровня иерархии относительно создаваемых ими систем. Тогда обобщающую модель организационного построения системы защиты информации можно представить так, как показано на рис. 3. В соответствии с рис. 3 обобщенная ее функциональная модель представлена таблицей 1.

Рис. 3. Обобщенная модель организационного построения СЗИ

Таблица 1. Обобщенная функциональная модель СЗИ в АСОД

Вопрос 2. Унифицированная концепция защиты информации

Унифицированной концепцией защиты информации (УКЗИ) будем называть инструментально-методическую базу, обеспечивающую практическую реализацию каждой из стратегий защиты (оборонительной, наступательной, упреждающей), причем реализацию оптимальным образом, на регулярной основе и при минимальных затратах.

Читать дальшеИнтервал:

Закладка: