А. Артемов - Информационная безопасность. Курс лекций

- Название:Информационная безопасность. Курс лекций

- Автор:

- Жанр:

- Издательство:Литагент «МАБИВ»50b47336-5b4f-11e4-af45-002590591ed2

- Год:2014

- Город:Орел

- ISBN:нет данных

- Рейтинг:

- Избранное:Добавить в избранное

-

Отзывы:

-

Ваша оценка:

А. Артемов - Информационная безопасность. Курс лекций краткое содержание

Информатизация социально-политической, экономической и военной деятельности страны и, как следствие, бурное развитие информационных систем сопровождаются существенным ростом посягательств на информацию как со стороны иностранных государств, так и со стороны преступных элементов и граждан, не имеющих доступа к ней. Несомненно, в создавшейся обстановке одной из первоочередных задач, стоящих перед правовым государством, является разрешение глубокого противоречия между реально существующим и необходимым уровнем защищенности информационных потребностей личности, общества и самого государства, обеспечение их ИБ.

Предназначено для преподавателей и студентов вузов по специальности «Информационная безопасность», специалистов по безопасности, менеджеров и руководителей компаний.

Информационная безопасность. Курс лекций - читать онлайн бесплатно ознакомительный отрывок

Интервал:

Закладка:

Пакет правовых документов в области ИБ, главным образом, включает: Уголовный кодекс РФ, Гражданский кодекс РФ, ФЗ «О правовой охране программ для электронных вычислительных машин и баз данных», ФЗ «О сертификации продуктов и услуг», ФЗ "О Государственной тайне", ФЗ "Об информации, информатизации и защите информации", ФЗ "Об электронной цифровой подписи", Указ Президента РФ "Об утверждении перечня сведений конфиденциального характера". В целом законодательная база учебной деятельности касается определения необходимости лицензий на деятельность в сфере ИБ, использования сертифицированных средств, соблюдения соответствующих требований УК РФ и ФЗ РФ. Следует заметить, что в связи с реформой системы лицензирования несколько упрощены требования некоторым видам деятельности и услугам в области ИБ.

К нормативным документам в области ИБ относят РД Гостехкомиссии РФ и следующие стандарты:

– ГОСТ 28147-89. Системы обработки информации. Защита криптографическая. Алгоритм криптографического преобразования;

– ГОСТ 45.127-99. Система обеспечения информационной безопасности Взаимоувязанной сети связи РФ. Термины и определения;

– ГОСТ 51583-2000. Порядок создания АС в защищенном исполнении. Общие положения;

– ГОСТ Р 34.10–94. ИТ. Криптографическая защита информации. Процедуры выработки и проверки электронной подписи на базе асимметричного криптографического алгоритма;

– ГОСТ Р 34.11–94. ИТ. Криптографическая защита информации. Функция хэширования;

– ГОСТ Р 50739-95. СВТ. Защита от НСД к информации;

– ГОСТ Р 50922-96. ЗИ. Основные термины и определения; – ГОСТ Р 51188-98. Испытания ПС на наличие компьютерных вирусов;

– ГОСТ Р 51275-99 ЗИ. Объект информатизации. Факторы, воздействующие на информацию;

– ГОСТ Р 51624-00. ЗИ. АС в защищенном исполнении. Общие требования;

– ГОСТ Р ИСО/МЭК 15409-2001. Методы и средства обеспечения безопасности. Критерии оценки безопасности ИТ;

– ГОСТ Р ИСО 7498-2-99. ИТ. ВОС. Базовая эталонная модель. Часть 2. Архитектура защиты информации;

– ГОСТ Р ИСО/МЭК 9594-8-98. ИТ. ВОС. Справочник. Часть 8. Основы аутентификации;

– ГОСТ Р ИСО/МЭК 9594-9-95. ИТ. ВОС. Справочник. Часть 9. Дублирование. ГОСТ Р ИСО/МЭК 15408-2001. Методы и средства обеспечения безопасности. Критерии оценки безопасности ИТ.

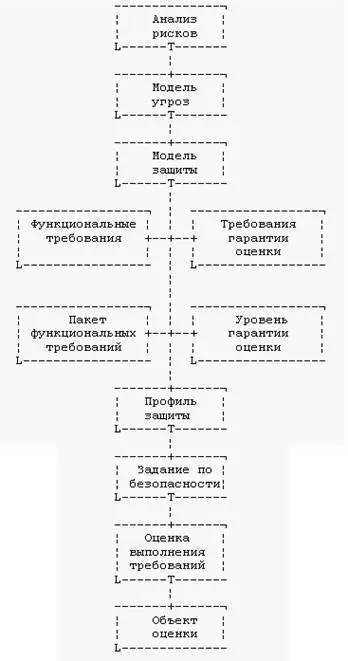

Особое внимание представляет международный ГОСТ 15408, планируемый на смену РД Гостехкомиссии РФ. ГОСТ 15408 предназначен для анализа и оценки безопасности и качества ИТ и СЗИ. ГОСТ определяет типовые требования к функциям безопасности (девять классов, 76 семейств, 184 компонента и 380 элементов), требования доверия безопасности – семь классов, 25 семейств, 72 компонента, и 9 уровней гарантии. Типовой алгоритм оценки ИБ по ГОСТу представлен на рис. 1.

3.2. Организационные меры

Организационные меры в общем случае включают:

1. Проведение аудита ИБ КСУЗ и экспертиза вуза по требованиям безопасности;

2. Определение политики и процедур безопасности;

3. Рекомендации по настройке сетей и систем.

Организационно-техническими документами здесь являются: – стандарт ISO 17799 (BS 7799) по аудиту информационной безопасности и частично стандарты РФ по аккредитации, ИБ, качеству;

– политика (положение) безопасности, реестр анализа риска, планы защиты и восстановления;

– руководства по настройке, детальные инструкции, как-то: Stepbystep (cert.org), инструкции Stiv Substen (www.trustedsystem.com) и др.

Рис. 1. Типовой алгоритм оценки ИБ

В первой части документов особо выделяют международный стандарт ISO 17799, к сожалению не имеющего аналога в РФ. Указанный стандарт определяет типовые решения по: классификации и управлению ресурсами, безопасности персонала (в т. ч. обучению), физической безопасности, управлению коммуникациями и процессами, контролю доступа, разработке и технической поддержке вычислительных систем, управлению непрерывностью бизнеса, соответствию системы основным требованиям нормативных документов.

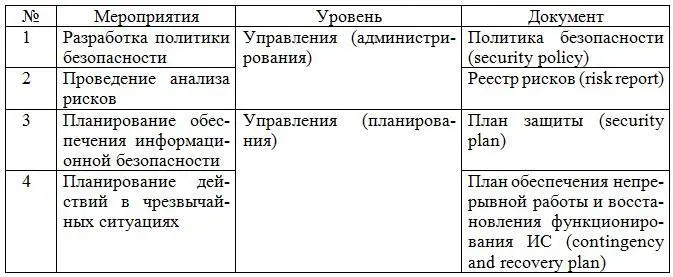

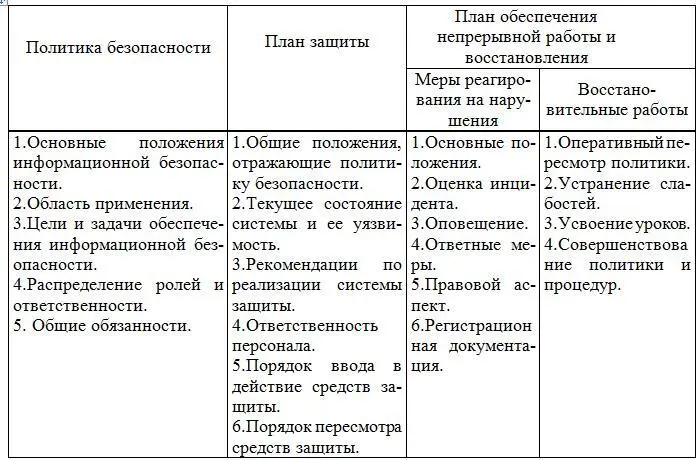

Таблица 1. Разработка политики безопасности

Наиболее применительным является подход, определенный в ISO 17799 – CRAMM. Данный подход включает: определение ценности ресурсов (1-10 баллов), оценка угроз (36 классов), уязвимостей, уровней риска (1–5, 1–3, 1–7 баллов), Поиск адекватных контрмер, рекомендаций и примеров (300, 1000, 900).

Таблица 2.

Основные документы

В основе планов по ИБ лежат описание процедур безопасности: проверка системы и средств безопасности, управление паролями, управление счетами, поддержка пользователей, сопровождение программного обеспечения, конфигурационное управление, резервное копирование, управление носителями, документирование.

3.3. Технические вопросы

При решении технических вопросов принято разделять систему безопасности КСУЗ на подсистемы. Это связано с классами актуальных угроз, сложившийся рынок средств и технологий ИБ и требования нормативных документов – Руководящих документов Гостехкомиссии РФ по защите информации от НСД АС, СВТ, МЭ и ГОСТ Р ИСО/МЭК 15408 (ИТ. Методы и средства ОБИ. Критерии оценки безопасности ИТ).

Выделяют основные подсистемы, криптографические, защиты распределенных ресурсов, а также защиты инфраструктуры.

Основными подсистемам являются:

1. Идентификация и аутентификация;

2. Разграничение доступа;

3. Протоколирование и аудит;

4. Обеспечение целостности данных;

5. Защита от разрушающих программных средств.

Криптографические подсистемы разделяют на:

6. Шифрование;

7. Обеспечения целостности данных;

8. Криптографическая аутентификация и инфраструктура;

Подсистемы безопасности распределенных систем:

9. Межсетевое экранирование;

10. Виртуальные частные сети;

11. Анализ защищенности;

12. Предупреждение об НСД.

Безопасность инфраструктуры и физическая безопасность:

13. Защита от несанкционированного копирования программ;

14. Гарантированное хранение и восстановление данных;

15. Безопасность электропитания;

16. Безопасность кабельной системы и др.

Отметим принципиальные особенности указанных подсистем.

Подсистема идентификации и аутентификации предназначена для именования ресурсов и проверки подлинности субъектов сети. Около 80 % инцидентов в сети связано с уязвимостью указанной подсистемы. В настоящее время подсистему подразделяют на одноразовые/многоразовые параольные системы, системы, основанные на использовании уникальных устройств (карточек), биометрические устройства.

Читать дальшеИнтервал:

Закладка: