Дуглас Хаббард - Как измерить все, что угодно [Оценка стоимости нематериального в бизнесе]

- Название:Как измерить все, что угодно [Оценка стоимости нематериального в бизнесе]

- Автор:

- Жанр:

- Издательство:Олимп-Бизнес

- Год:2009

- Город:Москва

- ISBN:978-5-9693-0163-4

- Рейтинг:

- Избранное:Добавить в избранное

-

Отзывы:

-

Ваша оценка:

Дуглас Хаббард - Как измерить все, что угодно [Оценка стоимости нематериального в бизнесе] краткое содержание

Дуглас Хаббард пытается развеять это вредное заблуждение, предлагая свой подход к оценке «неизмеряемого», названный им «прикладная информационная экономика». Он знакомит читателей с понятием «калиброванная оценка», оценкой риска (метод Монте-Карло), способами выборочного исследования, другими необычными инструментами измерений (Интернет, экспертные оценки, рынки предсказаний и др.), а также с оценкой стоимости информации. Свой подход автор применяет в разных областях и приводит ряд примеров успешного решения задач по количественному измерению. В книге содержатся ценные инструкции и рекомендации, которые без труда может использовать любой человек, принимающий решения, а также приложения, позволяющие проверить способность читателя давать калиброванные оценки.

Книга предназначена широкому кругу читателей, интересующихся процессами обоснования и принятия решений. Она будет полезна руководителям, менеджерам, преподавателям и студентам.

Как измерить все, что угодно [Оценка стоимости нематериального в бизнесе] - читать онлайн бесплатно полную версию (весь текст целиком)

Интервал:

Закладка:

Было решено проверить этот метод на большом пакете мер по повышению информационной безопасности, который был предложен Управлению по делам ветеранов. Моя задача состояла в подборе показателей эффективности для каждой системы, связанной с безопасностью, и оценке самого пакета под пристальным наблюдением Совета. Всякий раз, когда я проводил семинар или презентацию своих результатов, на них присутствовало несколько наблюдателей от Совета — сотрудников разных федеральных органов. В конце каждого проекта они готовили свои отчеты, в которых сравнивали мой метод с другим популярным подходом, использовавшимся в то время в других организациях.

Прежде всего, я озадачил специалистов Управления по делам ветеранов вопросом, который задаю, приступая к решению большинства проблем по измерению: «Что именно вы подразумеваете под информационной безопасностью?» Иными словами, в чем должно будет проявиться усиление этой безопасности? Что нового мы увидим или обнаружим, если безопасность улучшится или ухудшится? Более того, что такое, по нашему мнению, «величина» безопасности?

Информационная безопасность, возможно, и не такое уж эфемерное, расплывчатое понятие, но участники проекта вскоре обнаружили, что не вполне уверены в том, какой смысл в него вкладывают.

Было очевидно, например, что уменьшение частоты и масштабов воздействия «пандемических» вирусных атак можно считать усилением безопасности, но что такое в данном случае «пандемические» и что такое «воздействие»? Также было очевидно, что несанкционированный вход хакера в систему — это нарушение информационной безопасности, но является ли таким нарушением кража ноутбука? А пожар в информационном центре, наводнение или торнадо? На первой же нашей встрече участники проекта установили один факт: хотя все они и считали, что безопасность могла бы быть выше, единого понимания того, что это такое, у них не было.

И дело было вовсе не в том, что разные стороны уже выработали свои, отличные от других представления о безопасности. Проблема заключалась в том, что до этого момента никто и не задумывался над смыслом слова «безопасность». Как только члены группы столкнулись с поиском специфических конкретных примеров информационной безопасности, они достигли согласия по поводу однозначной и полной ее модели.

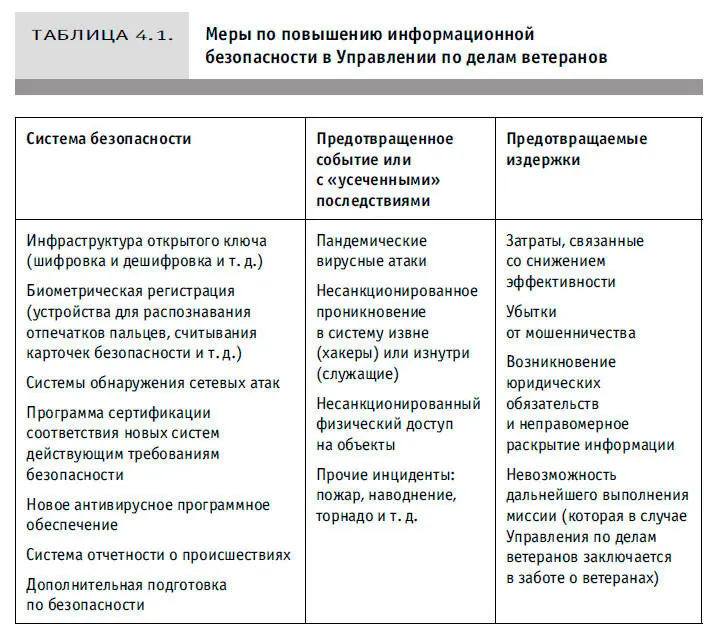

Специалисты из Управления по делам ветеранов решили, что повышение безопасности означает снижение частоты определенных нежелательных событий и уменьшение ущерба от них. Они договорились, что в Управлении к таким событиям относятся вирусные атаки, несанкционированный доступ (логический и физический), а также некоторые другие происшествия (например, утрата центра обработки и передачи данных в результате пожара или урагана). Каждый из этих типов событий влечет за собой определенный тип издержек. В таблице 4.1 перечислены предложенные системы повышения безопасности, события, которые они были призваны предотвратить, и возможные последствия этих событий.

Каждая из предложенных систем уменьшала частоту или тяжесть воздействия конкретных событий. Каждое из этих нежелательных событий привело бы к ряду негативных последствий. Так, вирусная атака обычно снижает эффективность труда, в то время как несанкционированный доступ приводит одновременно к снижению эффективности, убыткам от мошенничества и даже возникновению юридических обязательств в результате неправомерного раскрытия частной информации, например медицинского характера, и т. п.

Выработав эти определения, мы добились более конкретного представления о том, что такое усиленная информационная безопасность, а значит, и о том, как ее можно измерить. На мой вопрос «Что вы замечаете, когда информационная защищенность повышается?» руководство Управления по делам ветеранов могло теперь ответить вполне конкретно. Специалисты поняли: наблюдая за усилением безопасности, они обнаруживают снижение частоты и тяжести последствий перечисленных в таблице 4.1 событий. Они реализовали первый этап измерения.

Конечно, к этому определению можно предъявить какие-то претензии. Вы можете (вполне обоснованно) возразить, что риск пожара не является, строго говоря, риском информационной безопасности. И все же специалисты Управления решили, что в своем учреждении им нужно учитывать и этот фактор. Я думаю, что, если оставить в стороне мелкие разногласия по поводу того, что еще можно включить в данное определение, нам действительно удалось выработать такое базовое определение, которое может использоваться при любой оценке информационной безопасности.

Ранее в Управлении применялся совершенно иной подход к измерению безопасности. Использовались такие показатели, как число сотрудников, закончивших курсы подготовки, и число компьютеров, на которые были установлены определенные программы. Иными словами, результаты вообще не измерялись. Все предыдущие усилия были направлены на количественную оценку того, что было легче измерить. До моей работы с Советом директоров по информационным технологиям при федеральном правительстве некоторые считали конечный результат реализации мер по повышению безопасности не поддающимся измерению, и никто не пытался уменьшить неопределенность хоть ненамного.

Разработав необходимые критерии, мы приступили к измерению вполне конкретных вещей. Мы построили на компьютере модель, учитывающую все эти последствия. В сущности, мы просто задали ряд «вопросов Ферми». В контексте вирусных атак эти вопросы звучали следующим образом:

• Как часто происходит средняя пандемическая (охватывающая все Управление) вирусная атака?

• Сколько человек страдает от такой атаки?

• Как снижается эффективность работы этих людей по сравнению с нормальными условиями?

• Как долго эффективность остается сниженной?

• Какие издержки от неэффективности труда несет при этом компания?

Знай мы ответы на все эти вопросы, удалось бы рассчитать, во что обходится компании вирусная атака, по следующей формуле:

Среднегодовые убытки от вирусных атак = Число атак × Среднее число пострадавших сотрудников × Среднее снижение эффективности × Средняя продолжительность простоев × Годовые затраты на оплату труда / 2080 часов в год [18] 2080 часов в год — стандарт, используемый Службой управления и бюджета (Office of Management and Budget) и Главным бюджетно-контрольным управлением (Government Accountability Office) для пересчета годовой зарплаты и премий в почасовые ставки.

.

Конечно, эта формула учитывает только потери, связанные со снижением производительности труда. Она ничего не говорит о том, как вирусная атака сказывается на заботе о ветеранах, или о другом ущербе. Тем не менее, хотя некоторые виды потерь и не учитываются, формула, по крайней мере, дает нам осторожную оценку нижней границы убытков. В таблице 4.2 приведены ответы на все эти вопросы.

Читать дальшеИнтервал:

Закладка:

![Обложка книги Дуглас Хаббард - Как измерить все, что угодно [Оценка стоимости нематериального в бизнесе]](/books/1063946/duglas-habbard-kak-izmerit-vse-chto-ugodno-ocenk.webp)