Сергей Расторгуев - Информационные операции в сети Интернет

- Название:Информационные операции в сети Интернет

- Автор:

- Жанр:

- Издательство:АНО «Центр стратегических оценок и прогнозов»

- Год:2014

- ISBN:978-5-906661-05-0

- Рейтинг:

- Избранное:Добавить в избранное

-

Отзывы:

-

Ваша оценка:

Сергей Расторгуев - Информационные операции в сети Интернет краткое содержание

Информационные операции в сети Интернет - читать онлайн бесплатно полную версию (весь текст целиком)

Интервал:

Закладка:

В данном варианте планирование ИО осуществляется, начиная с построения цепочки множеств действий типа: d 1,d 2,d 3,…d i,….d ц. После чего по каждому множеству действий применяется вариант планирования № 2 или № 1.

В случае применения вариантов № 2 и № 1, а особенно № 1, адекватность распространяемой информации реальным процессам уже не играет никакой роли, важно только массированное информационное давление, важна только величина n iв формуле Ψ(Μ di,κ i,r i), которая во многом определяется возможностями агрессора — Z o.

Довольно часто для подтверждения своих текстов используются специально созданные фальшивки (m i), особенно когда необходимо показать агрессивность и «бесчеловечность» той или иной страны и ее лидеров. Чтобы выйти на «дружное» осуждение исторического деятеля и факта, специально переписывается история. Реанимация из ничего якобы существовавшего действия d n, в конце-то концов, приводит к возможности реализации действия d ц. Как гласит основной закон информационной войны: «Доказанная взаимосвязь несуществующих событий становится законом, определяющим поведение реальных субъектов» [49] Расторгуев С.П. Информационная война. Проблемы и модели. М.: Гелиос АРВ. 2006.

.

«Вот, скажем, такой пикантный моментик. По официальной версии Договор о ненападении между Германией и СССР и «секретный протокол» к этому договору были подписаны одновременно в Москве в рабочем кабинете Сталина в ночь с 23 на 24 августа 1939 г. Но почему-то они отпечатаны на разных пишущих машинках. Выходит, у Сталина была специальная пишущая машинка, на которой печатали только секретные сделки с Гитлером? Да, прямым доказательством подлога это не является, потому что гипотетически пишущая машинка после того, как на ней отпечатали текст договора, могла сломаться и «секретный протокол» к договору печатали на другой. Договор с «протоколом» отпечатаны на двух языках — русском и немецком. Для печати «секретного протокола» из советского комплекта использована тоже другая машинка с немецким шрифтом. Какова вероятность, что обе машинки — с русским шрифтом и немецким — сломаются одновременно?» [50] Кунгуров А. Как обделавшийся профисторик Исаев подтерся пактом Моло това — Риббентропа // http://kungurov.livejoumal.com .

и т. д. еще десятки несоответствий.

Подробнее можно почитать в работе А. Кунгурова «Секретные протоколы, или Кто подделал пакт Молотова — Риббентропа» [51] Книга посвящена исследованию проекта американских спецслужб по внедрению в массовое сознание мифа о существовании неких секретных протоколов, якобы подписанных Молотовым и Риббентропом 23 августа 1939 г. одновременно с заключением советско-германского Договора о ненападении. На основе стенограмм Нюрнбергского процесса автор исследует вопрос о первоисточниках мифа о секретных протоколах Молотова — Риббентропа, проводит текстологический и документоведческий анализ канонической версии протоколов и их вариантов, имеющих хождение, рассказывает о том, кто и зачем начал внедрять миф о секретных протоколах в СССР. А также кем и с какой целью было выбито унизительное для страны признание в сговоре с Гитлером. См.: www.etextlib.ru/Book/Details/42285 .

.

Это не единичный случай, подобных примеров по истории СССР достаточно много. Они были нужны, чтобы создать образ жуткого врага, для уничтожения которого годятся любые средства.

Демонизировать Сталина необходимо не ради демонизации, а ради настоящего и будущего. Происшедшие события забываются, свидетели умирают, архивы переписываются. В этих условиях история, как и любая религия, формируется опираясь на веру. Например, есть событие — атомная бомбардировка японских городов. Кто палач, отдавший приказ? Злодеи коммунисты или свободолюбивые демократы? Ответ понятен и не требует доказательств. Ибо только злодеи на подобное способны.

В информационную эпоху создавать фальшивки стало проще, используя соответствующее программное обеспечение, а распространять еще проще, благодаря Интернету, куда сегодня и переместился основной центр изготовления и распространения фальшивок.

Как уже говорилось выше, через d мы обозначаем множество однотипных действий, которые могут выполняться параллельно. В условиях информационной войны против СССР последовательность была немаленькой, перечисление хватило было для хорошего отчета не на одну тысячу страниц. Для удобства иллюстрации мы выбрали более простой пример ИО, включающий в себя последовательность всего из трех множеств действий: d 1, d 2, d 3, d ц.

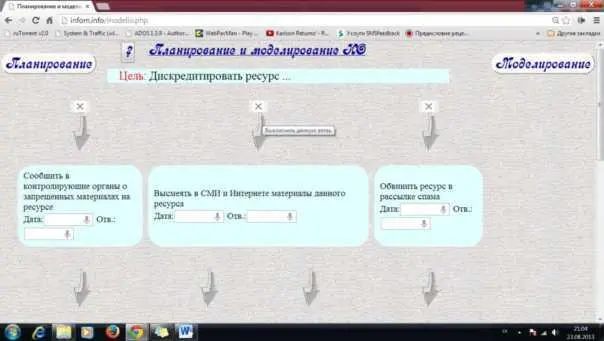

Схема информационной операции по дискредитации интернетресурса приведена на рис. 4.1.2.1.

РИСУНОК 4.1.2.1 Схема по дискредитации интернет-ресурса

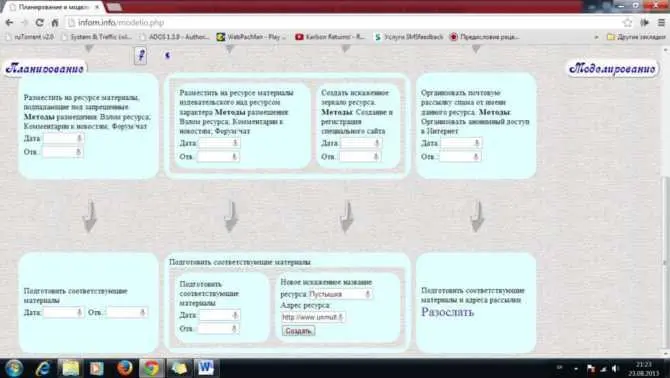

На рис. 4.1.2.2. изображено следующее дерево действий:

Целевое действие (d ц):

— дискредитировать ресурс.

Действия, приводящие к целевому (d 3):

— сообщить в контролирующие органы о запрещенных материалах на ресурсе;

— высмеять в СМИ и Интернете материалы данного ресурса;

— обвинить ресурс в рассылке спама.

Действия, приводящие к d 3(d 2):

— разместить на ресурсе материалы, подпадающие под запрещенные (методы размещения: взлом ресурса, комментарии к новостям, форум/чат);

— разместить на ресурсе материалы издевательского над ресурсом характера (методы размещения: взлом ресурса, комментарии к новостям, форум/чат);

— создать искаженное зеркало ресурса (методы: создание и регистрация специального собственного сайта);

— организовать почтовую рассылку спама от имени данного ресурса (методы: организовать анонимный доступ в Интернет).

РИСУНОК 4.1.2.2. Пример дерева действий

Действия, приводящие к d 2(d 1):

— подготовить соответствующие материалы;

— придумать новое искаженное (издевательское) название ресурса;

— подготовить соответствующий спам и адреса рассылки.

Затем подготовленная схема наполняется адресами конкретных ресурсов (R). Далее осуществляется предварительный анализ, на основании которого проводится оценка стоимости и времени на выполнение действий плана. После чего выполняется окончательный расчет и общая оценка вероятности достижения цели.

4.2. Моделирование информационной операции

Моделирование ИО важно потому, что в случае некорректно подготовленной и проведенной операции, не давшей задуманного результата, повторение ее будет осуществляться уже по модифицированному, т. е. частично перепрограммированному субъекту. А это потребует серьезного изменения исходных данных, по сути, подготовки совсем новой операции.

Читать дальшеИнтервал:

Закладка: