А. Белоус - Кибероружие и кибербезопасность. О сложных вещах простыми словами

- Название:Кибероружие и кибербезопасность. О сложных вещах простыми словами

- Автор:

- Жанр:

- Издательство:Инфра-Инженерия

- Год:2020

- ISBN:978-5-9729-0486-0

- Рейтинг:

- Избранное:Добавить в избранное

-

Отзывы:

-

Ваша оценка:

А. Белоус - Кибероружие и кибербезопасность. О сложных вещах простыми словами краткое содержание

Для технических специалистов в области микроэлектроники, информационных технологии и безопасности. Также книга будет полезна преподавателям вузов, студентам, изучающим информационные технологии.

Кибероружие и кибербезопасность. О сложных вещах простыми словами - читать онлайн бесплатно ознакомительный отрывок

Интервал:

Закладка:

После подключения какого-либо модуля все тоновые сигналы звонка будут выключены. Они опять активируются вручную, чтобы мобильный телефон выдавал звонок при вызове.

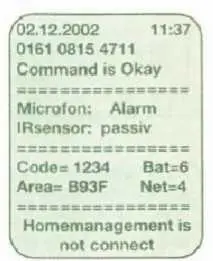

Структуру ответного сообщения системы мы рассмотрим на примере подключаемого модуля SAFE-MAN (рис. 6.9). Здесь в девяти строках сообщаются все важные сведения о состоянии системы.

В первых двух строках сообщения обычно указывается дата, астрономическое время и телефонный номер мобильного телефона, посылающего сообщение. В третьей строке указано, была ли переданная команда выполнена успешно, или же произошла ошибка. Здесь же могут быть данные о новом обновленном сообщении.

Поскольку в подключаемом модуле SAFE-MAN присутствуют два датчика, соответственно будут передаваться два сообщения о состоянии. В рассматриваемом выше примере была активирована тревога по акустическому сигналу. Инфракрасный датчик еще не активизирован (находится в пассивном состоянии).

В позиции «Code» указывается введенное четырехзначное «секретное» число 0000…9999, а в позиции «Bat» — состояние остаточного заряда аккумулятора (1…6). Значению «Area» соответствует код местоположения (идентификатор сотовой ячейки), а число «Net» информирует пользователя о напряженности электромагнитного поля сети в пункте передачи сообщения.

Далее в данном примере сообщения от модуля SAFE-MAN дана информация о состоянии подключаемого оборудования (радиокоммутатор и т. п.).

Если пользователь в пункте приема введет команду LST, то модуль SAFE-MAN беззвучно отправит ответное сообщение и приблизительно на 45 секунд перейдет в состояние прослушивания помещения (функция звукового контроля).

Рассмотрим более подробно процедуру определения местоположения с использованием модуля SAFE-MAN. Одним из больших преимуществ данного подключаемого модуля является возможность определения местоположения, что может быть полезно при краже отслеживаемого объекта или обычном слежении за транспортным средством.

Если контроль местоположения включен, то мобильный телефон будет сообщать о каждом изменении позиции контролируемой радиоячейки. Это осуществляется посредством автоматической передачи четырехзначного шестнадцатиричного кода, указывающего номер соответствующей соты.

Рис. 6.9. Структура ответного SMS сообщения

Кроме того, необходимо учитывать, что для идентификации каждой ячейки используется ее индивидуальный код скремблирования. Мобильный телефон любого пользователя при включении вначале должен определить этот код, чтобы иметь возможность получить те сведения о ячейке, которые необходимы для организации радиосвязи.

Как показано в конкретном взятом из реальной ситуации примере, на маршруте прохождения данных (т. е. на пути от базовой станции к оконечному устройству) встречалось 512 различных первичных кодов скремблирования, которые, в свою очередь, были разделены на 64 различные группы. Каждой базовой станция соответствует один первичный и 15 вторичных кодов, по которым можно реально определить местоположение ячейки. Обычно, для выяснения различных аспектов существующей взаимосвязи между идентификатором ячейки и местоположением рекомендуется обратиться к Internet. Соответствующие сведения обычно предоставляют различные Web-сайты (например, www.nobbi. com).

При этом следует учитывать, что соты бывают разных размеров, а заявителю всегда предоставляются конкретные сведения только о местоположении центральной точки ячейки (т. е. передающей станции). Тем не менее, из полученных данных всегда можно быстро реконструировать примерный маршрут, по которому перемещается похищенный объект (или отслеживаемый автомобиль). Остальное, как правило, — это уже «дело техники».

В общем и целом, подобные подключаемые модули могут обеспечить весьма обширные меры по обеспечению безопасности рядового пользователя, и притом — за довольно-таки умеренную цену.

6.3.5. Минишпионы в мобильном телефоне

6.3.5.1. Устройство блокирования мобильного телефона

Рассматриваемый в работе блокиратор делает невозможной мобильную связь в радиусе 15 м от него посредством генерации импульсных помех. Предположительно для этого используется генератор выдающий частоту в диапазоне 885…950 МГц.

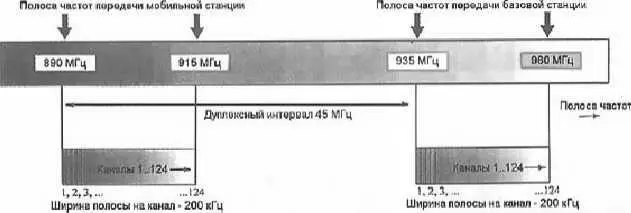

Распределение частот для мобильных сетей, работающих по стандартам Din D2, показано на рис. 6.10.

Рис. 6.10. Частотные полосы передачи и приема для сетей мобильной связи стандарта D (DI, D2)

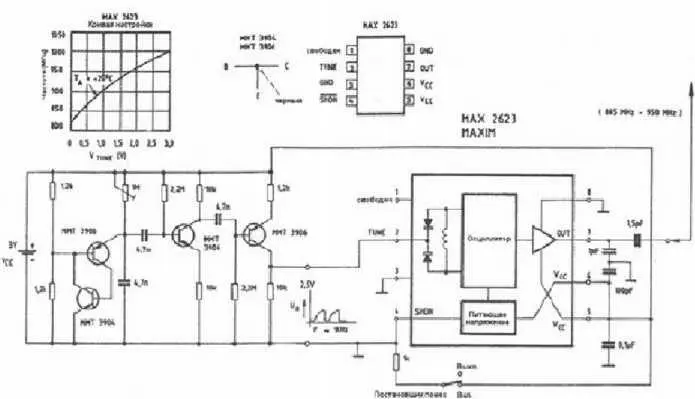

Для того чтобы блокировать работу мобильного телефона, частотный диапазон генерируемых помех теоретически должен лежать в области 890..915 МГц, т. е. он должен быть довольно узким. На рис. 6.11 показан один из вариантов реализации электрической схемы такого генератора помех, использовать который на практике, конечно же, официально запрещено. Здесь генератор пилообразного напряжения вобулирует ОУН (осциллятор, управляемый напряжением) в полосе частот, подлежащей зашумлению.

Данный миниатюрный постановщик помех рис. 6.11 (так называемая «глушилка») должен создавать плотный шум во входном ВЧ-каскаде блокируемого мобильного телефона. Для зашумления приема в сети мобильной связи, соответствующей стандарту Е, ОУН должен работать в диапазоне частот 1710…1880 МГц. К микросхеме ОУН МАХ 2623, которая может быть выполнена в миниатюрном корпусе с двухрядным расположением выводов, компания «Maxim» прилагает также шести страничную инструкцию по эксплуатации.

Рис. 6.11. Устройство блокирования работы мобильных телефонов

Пользуясь этой инструкцией, подобную «глушилку» можно собрать даже «тинэйджер» или студент кулинарного техникума.

6.3.5.2. Использование мобильных телефонов Nokia в качестве минишпионов

Мобильные телефоны Nokia можно легко превратить в подслушивающие устройства, поскольку ими можно манипулировать путем ввода соответствующих функциональных команд.

При этом мобильный телефон жертвы прослушивания может извне переводиться вызовом в режим передачи. Этот режим пользователь телефона не может быть распознан ни акустически, ни оптически. В этом состоянии «атакуемый» мобильный телефон передает злоумышленнику, не только пользователем, но и все разговоры, проводимые вблизи от него. Для организации прослушивания хорошо подходят модели мобильных телефонов Nokia 3210 и 5110. Поскольку в 3210 верхняя и нижняя части корпуса являются съемными, а в 5110 легко снимается верхняя часть корпуса.

Читать дальшеИнтервал:

Закладка: