А. Белоус - Кибероружие и кибербезопасность. О сложных вещах простыми словами

- Название:Кибероружие и кибербезопасность. О сложных вещах простыми словами

- Автор:

- Жанр:

- Издательство:Инфра-Инженерия

- Год:2020

- ISBN:978-5-9729-0486-0

- Рейтинг:

- Избранное:Добавить в избранное

-

Отзывы:

-

Ваша оценка:

А. Белоус - Кибероружие и кибербезопасность. О сложных вещах простыми словами краткое содержание

Для технических специалистов в области микроэлектроники, информационных технологии и безопасности. Также книга будет полезна преподавателям вузов, студентам, изучающим информационные технологии.

Кибероружие и кибербезопасность. О сложных вещах простыми словами - читать онлайн бесплатно ознакомительный отрывок

Интервал:

Закладка:

Bribaэто бэкдор, который дает хакеру удаленный и несанкционированный доступ к зараженной компьютерной системе. Этот паразит запускает скрытый FTP сервер, который может быть использован для загрузки, обновления или запуска вредного программного обеспечения. Действия Briba могут привести к заметной нестабильности, сбоя работы компьютера и нарушения конфиденциальности.

Программные бэкдоры это чрезвычайно опасные паразиты, которые должны быть удалены из системы. Вряд ли можно найти или удалить бэкдора вручную, поэтому, пользователям рекомендуется использовать опцию автоматического удаления. Есть много программ, которые предлагаются для удаления бекдоров. Тем не менее, самой надежной пока считается Reimage,а также Plumbytes AntiMalwareв качестве альтернативного инструмента безопасности.

8.3.1.7. Примеры реально подтвержденных аппаратных закладок

Рассмотрим ниже некоторые наиболее известные и документально установленные факты обнаружения программных бэкдоров в современных алгоритмах.

Данный генератор был разработан в Агентстве национальной безопасности США (АНБ)и стандартизован в качестве криптографически стойкого генератора псевдослучайных чисел национальным институтом стандартов и технологий США NISTв 2006 году. Однако уже в 2007 году независимыми исследователями было высказано предположение, что в этот алгоритм мог быть встроен бэкдор.

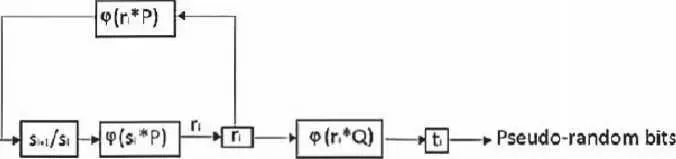

Рис. 8.10. Иллюстрация работы алгоритма согласно спецификации АНБ

Данный алгоритм использует эллиптические кривые. Р — генератор группы точек на эллиптической кривой, Q — точка на эллиптической кривой — константа, определенная стандартом, как она была выбрана неизвестно. Параметры самой кривой также заданы стандартом.

Принцип работы

Уравнение кривой у = х 3+ ах + b mod р можно переписать в виде х = <���р(х, у) mod р и записать следующие выражения для работы алгоритма:

ri = cp(si Р), ti = cp(ri Q), si+1 = tp(ri P)

si — внутреннее состояние генератора на текущем шаге; si+1 — внутреннее состояние генератора на следующем шаге;

ti — выход генератора на текущем шаге.

Предполагаемый бэкдор:

Так как р — простое число, то существуют такое число е, что е-Q = Р. Нахождение е — вычислительно сложная задача дискретного логарифмирования на эллиптической кривой, для решения которой на сегодняшний день не существует эффективных алгоритмов. Но если предположить, что злоумышленник знает е, то получается следующая атака: Если х=ti — очередной выход генератора, и если существует такое у, что у2 = хЗ + ах + b mod р, то точка А = (х, у), лежит на кривой и для неё выполняется следующее равенство: А = ri Q. Зная число е можно вычислить: si+1 = ср(е • А) = <���р(с ri • Q) =

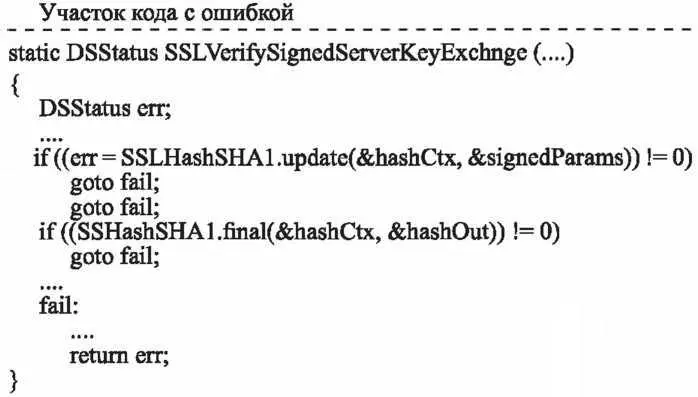

Исследователями компании Яндекс была обнаружена уязвимость в реализации протокола TLS в одном из программных продуктов Apple. По их мнению, данная ошибка вполне может оказаться бэк-дором, намеренно встроенным в алгоритм кем-то из разработчиков.

Как можно видеть, после второго оператора if стоят две строчки goto fail, и вторая строчка выполняется всегда, независимо от результата if. Таким образом процедура проверки сертификата проходит не полностью. Злоумышленник, знающий об этой уязвимости, может легко подделать сертификат и пройти проверку подлинности. Это позволит ему организовать атаку типа «Человек посередине», тем самым вмешаться в защищённое соединение между клиентом и сервером. Исследователи, обнаружившие данную ошибку в реализации, не могут точно сказать, намеренно она была сделана или случайно. Вполне возможно, что это бэкдор, встроенный в алгоритм кем-то из разработчиков.

Очень многие современные криптографические алгоритмы используют при своей работе определённый набор внутренних констант. Как правило, эти константы задаются стандартом и выбираются из соображений криптографической стойкости к известным на данный момент видам криптоанализа. Но выбор констант при стандартизации алгоритма теоретически может быть использован разработчиками и со злым умыслом: например, для создания определённых уязвимостей и бэкдоров в алгоритме.

В качестве такого примера использования констант можно привести исследовательские работы на тему так называемого «вредоносного хэширования», где авторам удалось построить коллизии для

криптографической хэш-функции SHA1 путём модификации её раундовых констант. Отметим, что предложенная авторами исследования атака не является атакой на саму хэш-функцию SHA1, она позволяет лишь находить коллизии при условии возможности изменения раундовых констант и только для определённых типов файлов.

Краткое описание SHA1

SHA1 — современная раундовая хэш-функция. Алгоритм хэширования следующий:

• инициализируются 32-битные значения а = hO, b = hl, с = h2, d = h3, е = h4;

• входное сообщение разбивается на блоки длиной 512 бит;

• каждый блок сообщения обрабатывается и дополняется специальным образом, по алгоритму, определённому в стандарте;

• полученный блок сообщения хэшируется в 4 этапа по 20 раундов в каждом, причём для каждого этапа используется своя константа KI, К2, КЗ или К4;

• выходом функции для каждого блока будут новые значения а, Ь, с, d, е, которые добавляются к результату: hO = hO + а, hl =hl +b,h2 = h2 + c, h3 = h3 + d, h4 = h4 + e;

• итоговым результатом хэширования будет 160-битное значение, полученное конкатенацией пяти 32-битных значений hO, hl, h2, h3, h4 после обработки последнего блока сообщения.

Построение коллизий

Целью рассматриваемой атаки является нахождение таких констант KI, К2, КЗ, К4 и таких сообщений Ml, М2, что Hash(Ml) = Hash(M2). Данная атака модифицирует только первые 512 бит (1-й блок) сообщений для которых требуется построить коллизию. Алгоритм базируется на уже известной разностной атаке на SHA1, предложенной в 2005 году и имеющей сложность порядка 269 операций, что делает её трудноосуществимой на практике. Поэтому до настоящего времени ни одной реальной коллизии для SHA1 найдено не было.

Но в случае создания вредоносного варианта SHA1 злоумышленник может варьировать нс только блоки сообщений Ml и М2, но и раундовые константы KI, К2, КЗ, К4. Согласно исследованиям, это сильно снижает сложность атаки до порядка 248 операций и делает построение таких коллизий реальной задачей, которую можно выполнить на нескольких компьютерах. Таким образом, авторам исследования удалось построить одноблоковые коллизии для многих известных типов файлов.

Читать дальшеИнтервал:

Закладка: