А. Белоус - Кибероружие и кибербезопасность. О сложных вещах простыми словами

- Название:Кибероружие и кибербезопасность. О сложных вещах простыми словами

- Автор:

- Жанр:

- Издательство:Инфра-Инженерия

- Год:2020

- ISBN:978-5-9729-0486-0

- Рейтинг:

- Избранное:Добавить в избранное

-

Отзывы:

-

Ваша оценка:

А. Белоус - Кибероружие и кибербезопасность. О сложных вещах простыми словами краткое содержание

Для технических специалистов в области микроэлектроники, информационных технологии и безопасности. Также книга будет полезна преподавателям вузов, студентам, изучающим информационные технологии.

Кибероружие и кибербезопасность. О сложных вещах простыми словами - читать онлайн бесплатно ознакомительный отрывок

Интервал:

Закладка:

Одноблоковая коллизия

Ml и М2 — первые блоки сообщений (512 бит), которые отличаются между собой, но дают одинаковую хэш-сумму.

Content — остальное содержимое, которое одинаково для обоих файлов.

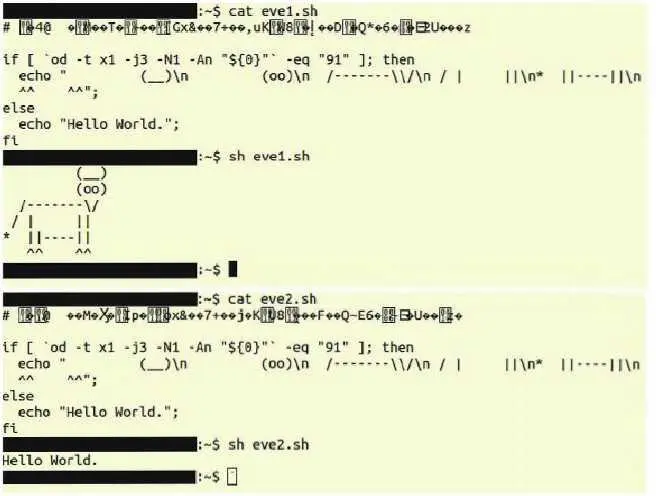

Пример использования вредоносного хэширования для создания бэкдоров.

С помощью описанной атаки были созданы два sh-скрипта, которые при выборе KI = 5а827999, К2 = 88е8са68, КЗ = 578059dc, К4 = 54324а39 дают одинаковую хэш-сумму SHA1, но работают по-разному.

Как можно видеть, различие между этими двумя скриптами заключается только в первых блоках по 512 бит, которые представляют из себя закоментированный мусор. Но содержимое этих блоков затем используется в условии if, следовательно, скрипты при запуске работают по-разному. Подобные файлы могут быть использованы создателем со злым умыслом.

Бэкдоры могут встраиваться не только в программное обеспечение, но и в практически любую аппаратуру. Подобные бэкдоры могут использоваться производителями аппаратной начинки для встраивания в неё вредоносных функций на этапе производства.

При этом аппаратные бэкдоры имеют ряд преимуществ над программными:

• не могут быть обнаружены антивирусами, сканерами кода и другим защитным ПО;

• не могут быть устранены обновлением или заменой программного обеспечения.

Примером аппаратного бэкдора может быть вредоносная прошивка BIOS. Согласно исследованиям, такая прошивка может быть построена на основе свободных прошивок Coreboot и SeaBIOS. Coreboot не является полноценным BIOS: он отвечает только за обнаружение имеющегося на машине оборудования и передачу управления самой «начинке BIOS», в качестве которой может быть использован модифицированный злоумышленником под свои нужды SeaBIOS.

Принцип действия вредоносной прошивки кратко можно описать так: сразу после включения заражённого компьютера, ещё до загрузки операционной системы, она производит попытку установить соединение с сервером злоумышленника через интернет. Если такая попытка удалась, то производится удалённая загрузка какого-нибудь буткита, который уже в свою очередь предоставляет злоумышленнику возможность производить с зараженным компьютером вредоносные действия: кражу данных или удалённое управление. Если же попытка соединения с интернетом не удалась, то происходит нормальная загрузка операционной системы. Несомненным плюсом для злоумышленника является то, что сама по себе модифицированная прошивка не содержит в себе никакого вредоносного кода, а буткиты трудно обнаруживаются.

8.3.1.8. Основные метода защит от троянов и закладок

Изучив, как работают программные закладки, в принципе мы можем защитить наши системы и «отбить» эти виды атак с использованием простых методов. Для этой защиты могут быть использованы следующие надежные классические способы.

Антивирусы

Запуск обновленных антивирусов на всех системах клиента с защитой в реальном времени может быть хорошим способом от распространенных закладок и Троянов. Антивирусы могут легко найти закладки и Трояны перед выполнением их в системе, Но важно поддерживать антивирусы обновленными. Если злоумышленник использует новую закладку или Троян, которые не существуют в антивирусной базе, они легко могут внедрятся на машине жертв.

Подписи

Перед использованием программного обеспечения следует быть уверенными в приложении, которое вы хотите запустить. Так, многие разработчики используют алгоритм MD5 для получения «нарубленной» строки из их конечного приложения. После загрузки какого либо приложения и перед запуском вы можете рассчитать нарубленную строку выполняемого приложения и сравнить ее с заданной нарубленной строкой, которая существует на сайте разработчика. Если нарубленная строка такая же, то вам понятно, что никто не менял исполняемый файл, и вы можете выполнять его.

Имеется множество третьих компаний, типа Verisign, которым они предоставляют некоторые ключи для подписания приложений разработчикам. Если приложение имеет эту подпись, вы можете быть уверенными, что компания заслуживает доверия и приложение настоящее и безопасное для выполнения. Если вы не знаете все о компаниях, заверяющих программное обеспечение, вы можете довериться вашей надежной третье компании, которая гарантирует компанию-программиста.

Обучение

Очень важно обучать пользователей основным правилам соблюдения безопасности, которые могут иметь место во всей системе. В большинстве случаев все злоумышленники используют социальные сети для обмана пользователей. Поэтому рядовые пользователи (спецслужбы сами знают свое дело) должны знать, что им следует делать и чего не следует. Даже если какой либо один пользователь делает что-то «неправильно», вся корпорация, в которой он в данный момент работает может стать доступной для злоумышленника.

Рассмотрим Back Orifice 2000 в качестве примера для демонстрации того, как подобная программная закладка может работать в системе. Back Orifice 2000 (также называемая Во2к) — это одна из старейших распространенных в мире закладок, которая широко используется для обучения специалистов по безопасности, работающих на машинах Windows.

Программа Back Orifice была написана ником Dildog из группы «белых хакеров» «Cult of the dead cow group». Она была впервые представлена на конференции DefCon 7 в далеком от нас 1999 году.

Спустя некоторое время эти создатели выпустили более мощную версию Back Orifice под названием Back Orifice 2000 (или Bo2k), в качестве так называемого проекта с открытым источником. Они называли эту систему «системой дистанционной администрации», но потому что она может быть инсталлирована на машине клиента без какой либо подсказки, многие потребители использовали это приложение на своей системе, при этом используемый ими антивирус показывал стандартный сигнал тревоги. Во2к является именно тем средством, которое можно использовать как для «хороших», так и для плохих целей. Даже сегодня (на момент выхода книги) многие компании используют Во2к в качестве дешевого решении для дистанционного управления своих систем.

Конечно, Во2к достаточно ограничена по своим возможностям. Так последовательность команд клиента Во2к составляет всего около 100 кб и она может инсталлироваться очень легко даже с помощью ну совсем старых модемов и ограниченной полосы пропускания. Конечно, можно также изменить размер кода путем добавления больших свойств для обеспечения большего управления на удаленной машине. Она может использовать различного рада аутентификацию, алгоритмы шифрования и протоколы. В последних версиях ее можно было также запускать в качестве реверсного клиента или добавлять некоторые характеристики корневого комплекта Кернеля для сокрытия задачи. Можно расширить возможности программы Во2к путем добавления некоторых других подключаемых программ как к клиентской, так и к серверной части этого приложения. В принципе можно разработать свою собственную аналогичную подключаемую программу для работы под управлением системы Во2к.

Читать дальшеИнтервал:

Закладка: