А. Белоус - Кибероружие и кибербезопасность. О сложных вещах простыми словами

- Название:Кибероружие и кибербезопасность. О сложных вещах простыми словами

- Автор:

- Жанр:

- Издательство:Инфра-Инженерия

- Год:2020

- ISBN:978-5-9729-0486-0

- Рейтинг:

- Избранное:Добавить в избранное

-

Отзывы:

-

Ваша оценка:

А. Белоус - Кибероружие и кибербезопасность. О сложных вещах простыми словами краткое содержание

Для технических специалистов в области микроэлектроники, информационных технологии и безопасности. Также книга будет полезна преподавателям вузов, студентам, изучающим информационные технологии.

Кибероружие и кибербезопасность. О сложных вещах простыми словами - читать онлайн бесплатно ознакомительный отрывок

Интервал:

Закладка:

Впрочем, рядовому пользователю компьютера эта предельно мощная возможность инфицирования, по мнению экспертов пока не грозит.

Любому специалисту по компьютерной технике известно, что перепрограммировать жесткий диск гораздо сложнее, чем написать, скажем, программу для Windows. Каждая модель сама по себе винчестера уникальна, и разработать для каждой альтернативную прошивку — это долго и дорого. Для этого хакер должен получить внутреннюю документацию производителя (уже это очень сложно), купить несколько винчестеров точно такой же модели, разработать и протестировать нужную функциональность, а также запихнуть ее в невеликое свободное место прошивки, сохранив при этом все исходные функции.

Специалистам понятно, что это очень высокоуровневая и профессиональная работа, которая требует многих месяцев разработки и как минимум многомиллионных инвестиций. Поэтому данный тип технологий бессмысленно использовать в криминальных вредоносных программах и даже большинстве целевых атак. Кроме того, разработка прошивок таких — это «бутиковый» подход ко взломам, который трудно развернуть в широком масштабе. Производители дисков выпускают новые винчестеры и их прошивки чуть ли не каждый месяц, и взламывать каждую из них — трудно и бессмысленно.

Практический вывод из этой истории прост. Вредоносные программы, заражающие винчестеры, больше не являются легендой, но среднестатистическому пользователю ничего не угрожает. Не крушите свой винчестер молотком, если только вы не трудитесь над иранской, корейской или российской ядерной программой. Больше внимания стоит уделять не столь впечатляющим, но гораздо более вероятным рискам вроде вышеописанного взлома из-за плохого пароля или из-за устаревшего антивируса.

Поэтому этот вид хакерской атаки предназначен только для использования в специальных кибероперациях, проходящих под жестким секретным контролем правительств и предназначенных для реализации специальных операций типа описанной выше в главе 3, успешной совместной операции спецслужб США и Израиля «Олимпийские игры» направленной на срыв иранской ядерной программы.

6.3. Трояны в мобильных телефонах

6.3.1. Основные эпизоды из истории противоборства спецслужб и хакеров в области телефонии

Первые сообщения в СМИ о тайной войне спецслужб и «хакеров» в области телефонии появились в 1993–1995 г.

В те времена был популярен такой анекдот:

— Здравствуйте, это вам из АНБ звонят.

— Я знаю.

— Откуда?

— Вы мне на выключенный мобильник звоните.

Приведем краткую хронологию основных известных эпизодов этой негласной войны.

АНБ сделали чип для шифрования Clipper chip [6]. Конечно же с бэкдором.

Хакеры быстро отреагировали и, как они говорят «запилили» (создали) «Наутилус» с сильной криптографией, а потом еще и PGPfone.

Рис. 6.5. Внешний вид (а) и топология (б) троянской микросхемы Clipper chip [6]

На рынке появился новый продукт PGPfone защищенная телефония от разработчика PGP Филиппа Циммермана [7].

Алекс Бирюков и многократно цитируемый в этой книге Ади Шамир публикуют первый отчет об успешной атаке на алгоритм А5/1, использующийся в стандарте GSM для защиты данных.

Израильские программисты обнаружили «дыру» в системе безопасности мобильной телефонной связи, позволяющую любому пользователю, имеющему персональный компьютер с 128 мсгабайтами оперативной памяти и большим жестким диском, расшифровывать телефонные переговоры или передаваемые данные.

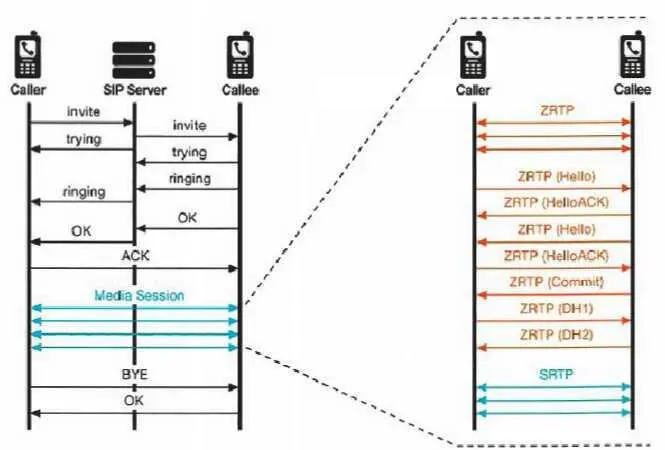

Тогда же был разработан ZRTP — криптографический протокол согласования ключей шифрования, используемый в системах передачи голоса по IP-сетям (VoIP). Он описывает метод получения ключей по алгоритму Диффи — Хелмана для организации Secure Real-time Transport Protocol (SRTP). ZRTP осуществляет согласование ключей в том же потоке RTP, по которому установлена аудио/ видео связь, то есть не требует отдельного канала связи. Разработан Филипом Циммерманом (Phil Zimmermann, автор Pretty Good Privacy), Джоном Калласом (Jon Callas) и Аланом Джонстоном (Alan Johnston). На рис. 6.6 представлен пример его работы.

Карстен Нол (Karsten Nohl), авторитетный член немецкой хакерской группы ССС (Chaos Computer Club), объявил па конференции группы 28 декабря, что ему удалось взломать алгоритм кодирования данных в сетях GSM.

Рис. 6.6. Принцип организации защиты ZRTP

Результаты своей работы Нол опубликовал в интернете, разместив книгу кодов на одном из торрент-трекеров. По его словам, это должно заставить мобильных операторов пересмотреть меры безопасности предоставляемой ими сотовой связи.

На конференции Black Hat в этом же году было представлено ПО для дешифровки разговоров в GSM-сетях [8].

Хакеры также оперативно отреагировали представили соответствующий инструмент «Кгакеп» для взлома алгоритма шифрования в GSM-сетях [9].

Zfone — это программное обеспечение для безопасной передачи речевых данных по Интернету (VoIP). Как было заявлено — программа позволяет вести приватные переговоры где угодно, с кем угодно и когда угодно. Проект Zfone был основан Филиппом Циммерман-ном, создателем Pretty Good Privacy (PGP), широко распространенного программного обеспечения для шифрования. Разработка проводилась при участии компаний Svitla Systems, Soft Industry и Ukrainian Hi-tech Initiative [10].

Эксперты заявили, что на конец этого года уже более 750 миллионов мобильных телефонов во всем мире уязвимы для злоумышленников из-за недостаточно защищенных SIM карт [11].

Карстен Нол (Karsten Nohl), основатель компании Security Research Labs, заявил об обнаружении им уязвимости SIM-карт со стандартом шифрования DES (Data Encryption Standard). Хотя это устаревший стандарт, который, впрочем, до сих пор используется большим количеством производителей, и сотни миллионов SIM-карт поддерживают именно DES. Так вот, данная уязвимость позволяла при отсылке на телефон фейкового сообщения от оператора связи получить 56-битный ключ в ответном сообщении (ответ отсылается автоматически, и около 25 % DES-карт подвержены такому «обману»).

6.3.2. Внедрение «жучка» в запчасти для смартфона

Пользователи мобильных телефонов, которые доверились сервисным центрам, где ремонтируют устройства, тоже могут стать жертвами кибершпионажа. Пока, на момент публикации книги, это лишь теоретическая возможность, показанная специалистами по информационной безопасности, но в этом случае теория без труда может стать практикой, (если уже не стала). О пользователях мобильных устройств, которые после ремонта обнаружили в своих телефонах «жучков», в СМИ пока особо ничего не слышно. Возможно, причина только в том, что такие модули хорошо спрятаны.

Читать дальшеИнтервал:

Закладка: