А. Белоус - Кибероружие и кибербезопасность. О сложных вещах простыми словами

- Название:Кибероружие и кибербезопасность. О сложных вещах простыми словами

- Автор:

- Жанр:

- Издательство:Инфра-Инженерия

- Год:2020

- ISBN:978-5-9729-0486-0

- Рейтинг:

- Избранное:Добавить в избранное

-

Отзывы:

-

Ваша оценка:

А. Белоус - Кибероружие и кибербезопасность. О сложных вещах простыми словами краткое содержание

Для технических специалистов в области микроэлектроники, информационных технологии и безопасности. Также книга будет полезна преподавателям вузов, студентам, изучающим информационные технологии.

Кибероружие и кибербезопасность. О сложных вещах простыми словами - читать онлайн бесплатно ознакомительный отрывок

Интервал:

Закладка:

k USB

Троян COTTONMOUTH-I —аппаратный троян в виде конструктивного модуля для осуществления возможности перехвата передачи данных, установки программ-троянов и других несанкционированных действий. Содержит встроенный радиопередатчик. Также может взаимодействовать с другими имплантами серии COTTONMOUTH.

Троян COTTONMOUTH-II —USB имплант, который позволяет проводить удаленное несанкционированное управление сложной целевой системой. Подключается к другим модулям, скрытых в шасси компьютера, что позволяет проводить подключения и по радиоканалу.

Троян COTTONMOUTH-Ш —представляет собой аппаратный USB имплант, который позволяет проводить скрытое подключение к компьютеру, даже если он выключен или недоступен по сетевым подключениям. Он подключается к другим троянам, скрытым в шасси компьютера, и позволяет проводить подключения по радиоканалу к оборудованию жертвы.

Троян FIREWALK —представляет собой аппаратный имплант в виде разъема типа Ethernet или USB. Позволяет проводить перехват данных и установку эксплоитов по радиоканалу.

6.2.3. Трояны для перехвата информации, вводимой через клавиатуру компьютера

Об этих троянах мы уже говорили в предыдущей главе, но поскольку, как мы отметили в предисловии, главы этой книги можно читать «не по порядку», а «по интересу» здесь очень кратко дадим описание этих «зловредов».

Keylogger (от анг. keyboard logger) по сути означает — клавиатурный регистратор, однако официальное их название — клавиатурные шпионы.

Вообще надо сказать, что вариантов реализации клавиатурного шпиона сегодня известно преогромное множество, однако, у всех них есть один общий принцип работы — это внедрение в процесс прохождения сигнала от момента нажатия клавиши до момента появления символа на экране.

Самым распространенным вариантом реализации такого трояна является кейлоггер, устанавливающий специальные клавиатурные ловушки, так называемые «хуки» (с ударом в боксе здесь нет ничего общего, в Windows «хуком» называется механизм перехвата сообщений системы, использующий особую функцию).

Для реализации этой функции обычно используют механизм Win32API. Большинство известных нам клавиатурных шпионов данного вида используют хук WH Keyboard. Кроме хука WH_ KEYBOARD используют также хук WH JOURNALRECORD.

Отличие между ними заключается в том, что WH_ JOURNALRECORD не требуется наличия отдельной динамической библиотеки (DLL), что упрощает распространение сей гадости по сети.

Клавиатурные хуки считывают информацию с системной очереди аппаратного ввода, находящейся в системном процессе. Особую популярность данный метод приобрел в связи с тем, что фильтрующая ловушка позволяет перехватить абсолютно все нажатия клавиш, так как хук контролирует все потоки системы.

Для создания такого шпиона не требуется особых знаний, кроме знания Visual C++ или Delphi и Win32API. Однако использование данного способа вынуждает программиста-хакера создавать и отдельную динамическую библиотеку DLL.

Надо сказать, что методика работы таких ловушек достаточно проста и эффективна, но у нее есть и ряд недостатков. Первым недостатком можно считать то, что DLL с ловушкой отражается в адресное пространство всех GUI-процессов, что в принципе может применяться для обнаружения этого клавиатурного шпиона.

Один из наиболее широко используемых методов работы этого трояна — это периодический опрос текущего состояния клавиатуры. Данный метод не требует внедрения DLL в GUI-процессы, и в результате такой шпион менее заметен.

Недостатком всех клавиатурных шпионов такого типа является необходимость периодического опроса состояния клавиатуры с достаточно высокой скоростью, это не менее 10–20 опросов в секунду.

Еще одна разновидность кейлогера — клавиатурный шпион на базе драйвера. Данный метод наиболее эффективен в сравнении с описанными выше. Возможны как минимум два варианта реализации этого метода — написание и установка в систему своего драйвера клавиатуры вместо штатного или установка драйвера-фильтра. Этот метод (равно как и ловушка) является документированным методом слежения за клавиатурным вводом. Более подробно особенности этого метода рассмотрены в предыдущей главе.

Еще один популярный вариант шпион-руткит. Он может реализовываться как в UserMode, так и в режиме ядра (KemelMode). В UserMode слежение за клавиатурным вводом может быть построено за счет перехвата обмена процесса csrss.exe драйвером клавиатуры или при помощи слежения за вызовами API-функций типа GetMessage и PeekMessage.

Во многих случаях от руткита-кейлоггера не спасает даже экранная клавиатура, которая часто преподносится как панацея от кейлоггера любого типа.

В последние годы получили развитие миниатюрнейшие аппаратные клавиатурные устройства, на вид их иногда даже сложно заметить, иногда их невозможно отличить от флешки, а в случае с банкоматами их вообще может различать лишь профессионал.

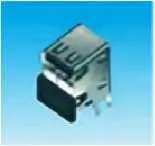

Ниже на рис 6.4 представлен внешний вид двух вариантов кей-логгеров и как это выглядит при подключении к задней панели вашего системного блока.

Рис. 6.4 Внешний вид подключенного кейлоггера к клавиатуре: а — для клавиатур с интерфесам ps/2, б — для клавиатур с интерфейсом подключения USB

Помимо подробно описанных в главе 3 программных средств шпионажа за работой пользователя существуют и аппаратные средства, которые обладают основным достоинством — их нельзя обнаружить программными методами.

Основные варианты реализации таких аппаратных кейлог-геров:

• установка устройства слежения в «разрыв» кабеля клавиатуры;

• встраивание устройства слежения в клавиатуру;

• установка USB-устройства, вроде «флешки», карты памяти и т. п.;

• визуальное «наблюдение» за клавиатурой/экраном.

Хотя надо признать, что такая форма кейлоггеров наиболее зловредна, но и «подсадить» её агенту (конкуренту, злоумышленнику) несколько сложнее, она требует непосредственного физического доступа злоумышленника к атакуемому устройству.

Сегодня, к нашему с вами огромному сожалению, существуют разнообразные способы распространения кейлоггеров, но не стоит ждать от клавиатурных шпионов эксцентричных способов распространения, они в целом такие же, как и у других троянов.

Читать дальшеИнтервал:

Закладка: