А. Белоус - Кибероружие и кибербезопасность. О сложных вещах простыми словами

- Название:Кибероружие и кибербезопасность. О сложных вещах простыми словами

- Автор:

- Жанр:

- Издательство:Инфра-Инженерия

- Год:2020

- ISBN:978-5-9729-0486-0

- Рейтинг:

- Избранное:Добавить в избранное

-

Отзывы:

-

Ваша оценка:

А. Белоус - Кибероружие и кибербезопасность. О сложных вещах простыми словами краткое содержание

Для технических специалистов в области микроэлектроники, информационных технологии и безопасности. Также книга будет полезна преподавателям вузов, студентам, изучающим информационные технологии.

Кибероружие и кибербезопасность. О сложных вещах простыми словами - читать онлайн бесплатно ознакомительный отрывок

Интервал:

Закладка:

79. Терминология в области защиты информации: Справочник. М.: ВНИИ Стандарт, 1993. - 110 с.

80. Техническая защита информации. Основные термины и определения: рекомендации по стандартизации Р 50.1.056-2005: утв. Приказом Ростехрегулирования от 29 декабря 2005 г. № 479-ст. — Введ. 2006-06-01. — М.: Стандартинформ, 2006. - 16 с.

81. Хорев А. А. Техническая защита информации: Учеб, пособие для студентов вузов. В 3 т. Т. 1. Технические каналы утечки информации. — М.: НПЦ «Аналитика», — 436 с.

82. Anti terror equipment: catalog. - Germany: PKI Electronic Intelligence, 2008. - 116 p. + [Электронный ресурс]. — Режим доступа: http://wwwpki-electronic.com

83. Computer Keyboard Monitoring: product range. - Italy, Torino, B.E.A. S.r.l., 2007. - P. 35–37.

84. KeyDevil Keylogger. [Электронный ресурс]. — Режим доступа: http://www.keydevil. com/secure-purchase.html

85. Kuhn Markus G. Compromising emanations: eavesdropping risks of computer displays. [Электронный ресурс]. — Режим доступа: http://www.cl.cam.ac.uk/techreports/UCAM-CL-TR-577.html

86. Security and surveillance products. [Электронный ресурс]. — Режим доступа: http:// endoacustica.com/index_en.htm

87. Wireless controlled keylogger. [Электронный ресурс]. — Режим доступа: http://www. keyear.com/products.html

88. Андреечкин А., Присяжнюк С., д.т.н., Шпак В., к.э.н. Формирование технической политики радиоэлектронного комплекса ОПК: Задачи и основные направления создания перспективных доверенных отечественных систем связи // Электроника НТВ. 2017. № 7.

89. PoiselR. A. Information Warfare and Electronic Warfare Sy stems.-2013, Artech House, 685, Canton Street Norwood, MA 02062.

Глава 6.

Трояны в электронной аппаратуре

Прежде чем приступить в следующей главе к рассмотрению аппаратных троянов в микросхемах, ниже приведем ряд конкретных примеров внедрения программных и аппаратных троянов в различные электронные устройства, телекоммуникационное оборудование, мобильные телефоны, персональные компьютеры и даже в одежду и обувь объектов атак. Надо сказать, что эта глава энциклопедии не предназначена для профессионалов-экспертов по информационной безопасности. Содержащаяся здесь информация ориентирована на широкий круг обычных пользователей Интернета и персональных мобильных приборов — от «продвинутых» школьников до пенсионеров, которые активно используют в повседневной деятельности эти гаджеты, часто не зная о тех опасностях, которым подвергает себя и своих близких.

6.1. Программно-аппаратные трояны в телекоммуникационных системах

6.1.1. Трояны в сетевом оборудовании

Как известно, информационно-коммуникационные технологии являются основой всех современных телекоммуникационных систем. Среди основных проблем, требующих принятия комплексных мер безопасности, является лавинообразный рост киберпреступности, а также защита от целенаправленного применения кибероружия на государственном уровне. Осознавая важность защиты конфиденциальной информации, защиты государственной тайны, а также принимая во внимание миниатюризацию специальных технических средств, которые дают возможность негласного снятия информации с любого компьютера, необходимо принимать опережающие меры по поиску и исключению таких программно-аппаратных троянов (закладок) в устройствах массового и специального применения.

Обычно код программного обеспечения выполняется центральным процессором с использованием оперативной памяти. Существует также так называемый код поддержки оборудования, который размещается в области базовой системы ввода-вывода (basic inpuVoutput system).

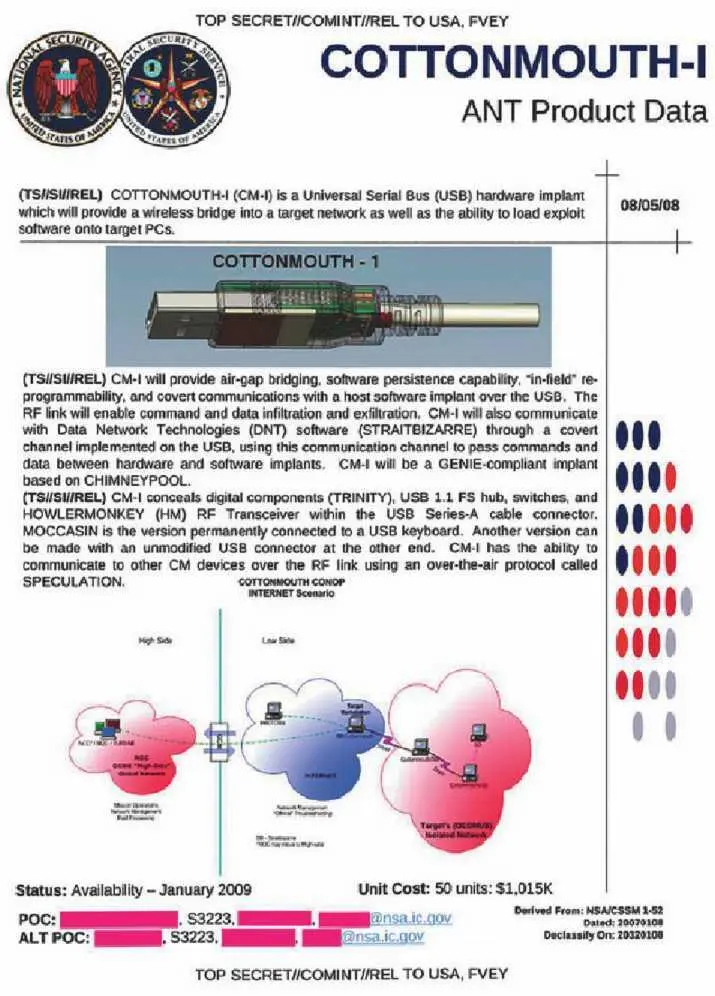

Рис. 6.1. Титульный лист одного из каталогов троянов АНБ (2008 г.) [3]

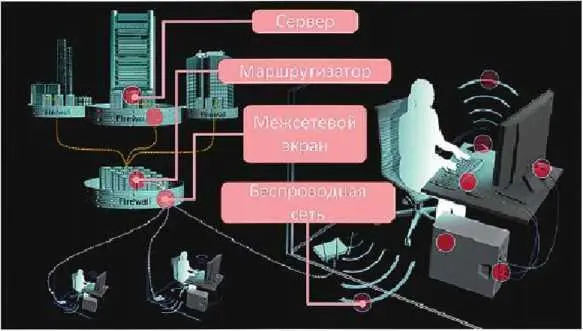

Рис. 6.2. Потенциальные объекты для установки закладок на элементы инфраструктуры телекоммуникационной системы [1]

В состав аппаратных платформ входит ряд дополнительных микропроцессорных подсистем со своим кодом (рис. 6.2). Практически любая логика средней сложности реализуется с помощью микропроцессоров, ПЛИС и т. д. Наличие потенциальной возможности изменения функциональности только с помощью перепрограммирования отдельных узлов чрезвычайно расширяет возможности внедрения зловредного кода.

Зловредный код, внедренный в область BIOS, обладает следующими характеристиками:

• слабо поддается обнаружению. Как правило, это функциональный модуль, который только обеспечивает установку настоящего зловредного кода, а сам он может проявляться как не декларированная возможность или дефект;

• устойчив к перезагрузке или переустановке операционной системы;

• не подлежит контролю согласно текущей нормативной базы в системах Минобороны и ФСТЭК. На компрометированной аппаратной платформе может выполняться сертифицированный код.

Как показано в первой части вышеупомянутого каталога Spiegel практически все потенциальные закладки используют технологию внедрения в BIOS функционального модуля (импланта), который обеспечивает установку зловредного кода (рис. 6.2).

Рассмотрим список основных таких закладок по версии каталога Spiegel, которые ориентированы на инфраструктуру телекоммуникационной системы, а именно межсетевые экраны, маршрутизаторы, сервера.

6.1.2. Трояны в маршрутизаторах

Маршрутизаторы — это специальные компьютеры, которые предназначены для подключения к внутренней сети компании или внешней сети, а также для передачи и обработки интернет-трафика. Согласно каталогу обзора SPIEGEL, АНТ (это одно из секретных подразделений АНБ) имеет среди его приложений специальные трояны для использования в профессиональных маршрутизаторах, выпускаемых, по крайней мере, двумя производителями — Juniper и Huawei. Скорее всего, существуют и дополнительные продукты подразделения АНТ для подобных устройств. Эти трояны, по версии каталога, устанавливаются в BIOS на самом низком уровне программного обеспечения в каждом устройстве. Это гарантирует, что другие дополнительные вредоносные программы также могут быть установлены, даже если компьютер перезагружается или установлена новая операционная система. Модели маршрутизаторов, которые представлены в каталоге АНТ, предназначены для использования малым, среднем и крупным бизнесом, а также для центров обработки данных Интернет и мобильных провайдеров телефонных услуг.

Маршрутизаторы Huawei

Компания Huawei (Китай) зарекомендовала себя как один из крупнейших в мире производителей сетевого оборудования. По данным исследовательской фирмы Infonctics, в 2014 г. компания Huawei занимала второе место па мировом рынке по продаже маршрутизаторов и коммутаторов для мобильной связи и Интернет-провайдеров, сразу за Cisco и впереди Juniper. Многие западные телекоммуникационные компании активно используют аппаратные средства Huawei, в том числе Deutsche Telekom (Германия).

Читать дальшеИнтервал:

Закладка: