А. Белоус - Кибероружие и кибербезопасность. О сложных вещах простыми словами

- Название:Кибероружие и кибербезопасность. О сложных вещах простыми словами

- Автор:

- Жанр:

- Издательство:Инфра-Инженерия

- Год:2020

- ISBN:978-5-9729-0486-0

- Рейтинг:

- Избранное:Добавить в избранное

-

Отзывы:

-

Ваша оценка:

А. Белоус - Кибероружие и кибербезопасность. О сложных вещах простыми словами краткое содержание

Для технических специалистов в области микроэлектроники, информационных технологии и безопасности. Также книга будет полезна преподавателям вузов, студентам, изучающим информационные технологии.

Кибероружие и кибербезопасность. О сложных вещах простыми словами - читать онлайн бесплатно ознакомительный отрывок

Интервал:

Закладка:

Сервер — это специальный компьютер, который обеспечивает доступность данных в сети компании или в сети Интернет. Подразделения АНБ разрабатывают сразу несколько аппаратных и программных троянов для серверов производителей Dell и Hewlett-Packard. Программный троян «DEITYBOUNCE» размещается внутри BIOS, самом низком уровне программного обеспечения, серверов Dell PowerEdge. Это расположение обеспечивает функционирование трояна по установке дополнительных шпионских программ, даже если компьютер перезагружается или осуществляется переустановка операционной системы. Предполагается, что аппаратные трояны — имплантаты для серверов Dell и HP устанавливаются на этапе доставки оборудования конкретному заказчику путем перехвата и манипулирования, при этом установка профессионалом АНБ занимает буквально несколько минут.

HP DL380 G5 это сервер хранения данных пятого поколения. Он используется в корпоративных центрах обработки данных.

Троян IRONCHEF («железный шеф»)основан на изменении BIOS и обычно применяется для установления связи шефа с конкретным агентом АНБ, используя скрытые аппаратные средства. Троян разработан для серверов семейства Proliant, которые выпускаются компанией Hewlett-Packard.

Dell PowerEdge server это сервер хранения, предназначенный для использования в корпоративных центрах обработки данных.

Троян DEITYBOUNCEоснован на изменении BIOS, этот троян применяется для установления связи с NSA (National Security Agency) инфраструктурой используя скрытые аппаратные средства.

Подводя итоги можно отметить, что основным уязвимым механизмом проникновения троянов, в частности, для сетевого оборудования, является BIOS. После специальной операции перепрошивки платформы становится возможным как устанавливать программные закладки 2-го уровня, так и обеспечивать их постоянное присутствие. Наиболее очевидным средством контроля образа BIOS является использование модуля доверенной загрузки. Возможным усилением этого механизма контроля может являться единая подпись удостоверяющего центра на все BIOS, а также обязательное наличие в ПО возможности расчета и отображения контрольных сумм BIOS и ОС.

Отдельно следует отметить системный подход спецслужб США по покрытию целевой инфраструктуры разнообразными закладками. Получается, что практически все потенциальные каналы активного взаимодействия со зловредным кодом присутствуют в цитируемом [1] каталоге — это внешние межсетевые экраны, магистральное оборудование, беспроводная связь.

Наибольший потенциал, в частности, в развитии надежного коммуникационного оборудования (маршрутизатор, межсетевой экран, поддержка беспроводных технологий), возможен только на базе защищенной элементно-компонентной базы (ЭКБ), о чем и будет идти речь в остальных главах этой книги.

6.1.6. Трояны в оборудовании рабочих мест операторов телекоммуникационных систем

Как известно [А. И. Белоус, В. А. Солодуха, С. В. Шведов «Основы конструирования высокоскоростных электронных устройств» Краткий курс «Белой магии», Москва: ТЕХНОСФЕРА, 2017], структурно средства телекоммуникационных систем можно разделить на две части:

1. Инфраструктурные средства, к которым относятся: подключения к внешним каналам, локальные вычислительные сети, устройства беспроводного доступа, рабочие сервера и др.

2. Оборудование пользовательских рабочих мест, к которым относятся: рабочая станция, сотовая связь и др.

Данное условное деление также используется при выработке злоумышленником конкретных решений встраивания зловредных закладок. При этом учитывается степень доступности данных устройств для последующих «доработок», а также уровень и область компетентности цели для каждого потенциального канала утечки. Например, потенциальная угроза общей организации работ может быть нанесена путем установления внешнего контроля инфраструктуры атакуемой компании, а потенциальная угроза определенной области деятельности может быть нанесена при атаке на конкретного исполнителя и его рабочее место.

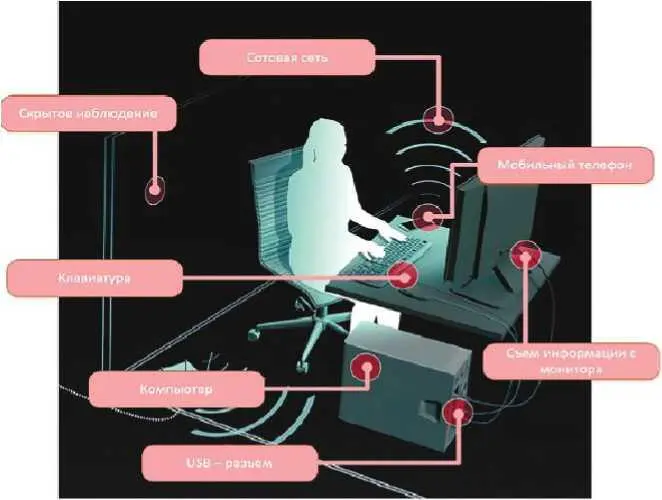

Потенциальные способы использования закладок на уровне пользователя показаны на рис. 6.3 [2].

Рис. 6.3. Потенциальные места установки троянов на оборудование рабочего места пользователя [2]

6.2. Аппаратные трояны в компьютерах

6.2.1. Аппаратные трояны в системном блоке

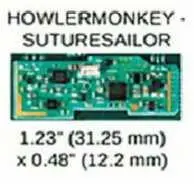

Троян HOWLERMONKEYпредставляет собой аппаратный радио-модуль, который в совокупности с другими элементами позволяет снимать удаленно данные с вычислительных компонентов, а также осуществлять удаленное управление. Общий вид и габаритные размеры модуля представлены на рисунке слева.

Троян GINSU —это троянская часть комплекса, которая состоит из аппаратного импланта BULLDOZER

(устанавливается в разъем PCI) и программной закладки KONGUR.

В совокупности позволяет осуществлять удаленный доступ к Windows — системам.

Троян MAESTRO-П —это модуль на интегральных схемах, который может быть легко сконфигурирован для выполнения конкретных специальных задач.

Троян IRATEMONK —представ

ляет собой зловредный код в прошивке накопителей на жестких дисках от следующих производителей: Western Digital, Seagate, Maxtor and Samsung. Он позволяет заменять MBR (Master Boot Record — загрузочная мастер-запись).

Троян SWAP —представляет собой зловредный код в прошивке BIOS, который позволяет удаленное управление различных ОС (Windows, FreeBSD, Linux, Solaris) и файловых систем (FAT32, NTFS, ЕХТ2, ЕХТЗ, UFS 1.0) на компьютере пользователя.

Троян TRINITY —это модуль на интегральных схемах, который может быть использован, как имплант благодаря небольшим размерам (меньше монеты стоимостью 1 цент — 2 см).

Троян WISTFULTOLL —предназначен для проведения атак несанкционированного доступа к данным, используя протокол WMI (Windows Management Instrumentation). Также может быть использовал как подключаемый модуль для программ-шпионов UNITEDDRAKE и STRAITBIZZARE.

Троян JUNIORMINT —аппаратный модуль на интегральных схемах, который может быть гибко конфигурирован для различных целей.

Троян SOMBERKNAVE— программный шпион под ОС Windows ХР, который использует не задействованные порты беспроводного подключения. В результате к компьютеру можно удаленно несанкционированно подключаться и управлять им.

6.2.2. Аппаратные трояны для подключению

Интервал:

Закладка: