Вадим Алджанов - ИТ-архитектура от А до Я: Комплексное решение. Первое издание

- Название:ИТ-архитектура от А до Я: Комплексное решение. Первое издание

- Автор:

- Жанр:

- Издательство:неизвестно

- Год:неизвестен

- ISBN:9785449318428

- Рейтинг:

- Избранное:Добавить в избранное

-

Отзывы:

-

Ваша оценка:

Вадим Алджанов - ИТ-архитектура от А до Я: Комплексное решение. Первое издание краткое содержание

ИТ-архитектура от А до Я: Комплексное решение. Первое издание - читать онлайн бесплатно ознакомительный отрывок

Интервал:

Закладка:

•Кадровым Департаментом – координация деятельности сотрудников

•Департаментом Внутреннего Аудита – по вопросам координации проведения ИТ аудита.

Представители ИТ департамента входят в состав следующих комитетов:

•ИТ комитет;

•Комитет по Управлению Изменениями (CAB);

•Комитет по Управлению Экстренными Изменениями (ECAB);

•Комитет по Управлению Рисками;

•Проектные и экспертные группы;

СТРАТЕГИЯ Информационной Безопасности

За информационную безопасность в организации отвечает департамент Безопасности. Организация взаимодействия ИТ и Безопасности строится по следующему принципу:

•Департамент Безопасности – является «владельцем» ИБ. Обеспечивает физическую безопасность ИТ активов, определяет требования к системам безопасности в целом и информационной безопасности, политики ИБ и т п. Выполняет контрольные функции в отношении надлежащего и своевременного исполнения ИТ департаментом требований ИБ. Непосредственно управляет такими системами безопасности, как система контроля доступа (физическая), система видеонаблюдения, системы оповещения о пожаре и проникновении. По отношению к ИТ департаменту в вопросах безопасности является «головой».

•ИТ департамент – в рамках информационной безопасности, является «управляющим» информационных систем, комплекса информационной безопасности. Сотрудники ИТ департамента выполняют непосредственное конфигурирование, внедрение и сопровождение компонентов инфраструктуры информационной безопасности. Предоставляют доступ «только для чтения» для сотрудников подразделения ИБ и передачу логов активности компонентов ИТ инфраструктуры. Оказывают техническое содействие департаменту безопасности по внедрению и сопровождению систем безопасности. В зависимости от количества и сложности решений, в составе ИТ департамента может существовать подразделение ИТ Безопасности, отвечающее за сервисы обеспечивающие информационную безопасность. По отношению к департаменту Безопасности является «руками».

•Департамент Внутреннего Аудита – в составе комитета, формирует требования по организации взаимодействия департаментов, проводит контроль соответствия деятельности департаментов безопасности и ИТ требованиям руководящих документов. По отношению к департаментам Безопасности и ИТ по вопросам информационной безопасности является «глазами».

Преимущества данного подхода:

•Нет необходимости держать значительный штат в департаменте Безопасности, который по сути дублирует действия ИТ. При внедрении и сопровождении любого ИТ сервиса или информационной системы, вопрос по обеспечению информационной безопасности – обязательный.

•Простота разграничения прав и ответственности. «Безопасность» говорит, «ИТ» выполняет, «Безопасность» контролирует исполнение. Особенности большинства Информационных систем – ролевой доступ и наличие «Административного» доступа с максимальными привилегиями. Наличие двух администраторов в одной системе может приводить к конфликтам интересов, разбирательствам таким как кто-то что-то изменил, в логах не отражается и т п.

•Наличие цепочки контролей и взаимный мониторинг. ИТ имеет максимальные возможности к информационным системам. За обладателями таких возможностей необходим надлежащий контроль. Фактически эта роль возлагается на департамент Безопасности, по принципу «Вы следите за всеми – мы следим за вами». Все действия ИТ отслеживаются и передаются за пределы ИТ департамента. В тоже время, ИТ отслеживает действия департамента Безопасности в рамках «обычных пользователей» систем.

Департамент Безопасности отвечает за информационную безопасность организации в целом. Непосредственно отвечает за физическую безопасность, системы контроля доступа, видеонаблюдения, оповещения и пожаротушения.

Документирование деятельности ИТ

Требования руководства компании определяет уровень зрелости компании и ИТ департамента в частности наличием руководящих документов и поставленных процессов. В соответствии с этим, в ИТ департаменте должны присутствовать следующие документы:

Устав ИТ департамента;

План стратегического развития или ИТ стратегия;

Высокоуровневая ИТ Архитектура предприятия;

Стратегия Информационной Безопасности;

Различные Планы и сценарии Непрерывности Бизнеса;

Оперативный план ИТ;

Бюджет ИТ (стратегический и оперативный);

Перечень предоставляемых ИТ сервисов;

Классификация ИТ сервисов и активов и матрица доступов;

Должностные инструкции сотрудников;

План непрерывности бизнеса;

Планы резервного копирования и востановления;

Политики и процедуры управления ИТ сервисами (ITSM);

Детальная архитектура и руководство по каждому ИТ сервису;

Формы и акты по оказанию ИТ сервисов и учету ИТ активов;

Проектная документация по ИТ сервисам;

Отчет по состоянию ИТ сервисов;

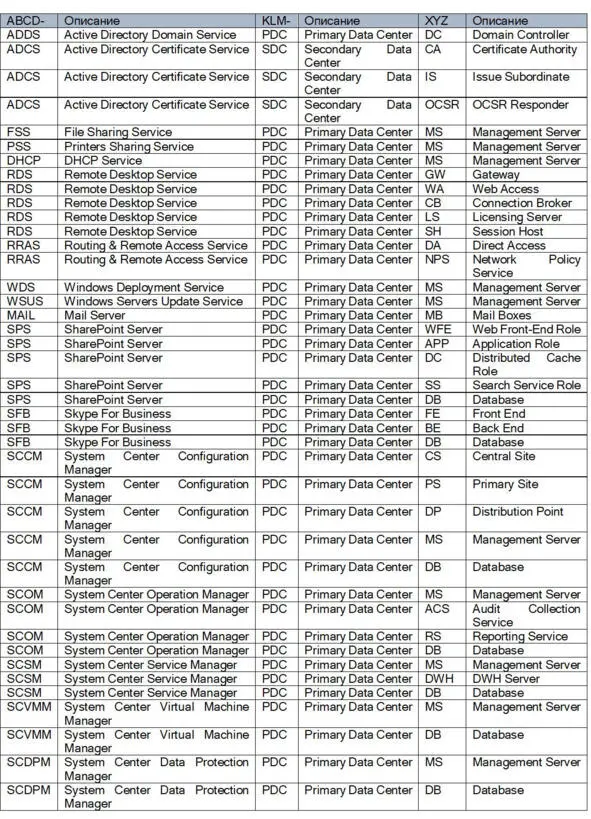

Маркировка и именование ИТ активов

Схема именования ИТ активов предоставляет возможность структурировать организацию ИТ активов. Схема именования может отличаться от компании к компании. Она может отображать расположение оборудования, принадлежность к филиалу, тип оборудования, его назначение, серийный или порядковый номера и т п. Желательно иметь документацию определяющую порядок маркировки и именования элементов. Желательно чтобы полный набор не превышал 15 символов. Как пример можно рассмотреть следующую схему именования объектов:

Маркировка серверов

ABCD-KLM-XYZ12

•ABCD: определяет ИТ сервис (например, ADS, DHCP, RDP и т п). Может состоять из трех, четырех символов.

•KLM: определяет расположение или принадлежность компании (PDC, SDC и т п). Может состоять из трех, четырех символов.

•XY: определяет роль данного сервера в предоставляемом ИТ сервисе (например, DC, FDC, MS, DA и т п). Может состоять из двух, трех символов.

•12: определяет порядковый номер сервера с данной ролью. Может состоять из двух символов.

Примеры: ADDS-PDC-FDC01, ADDS-PDC-DC01, DHCP-PDC-MS01, RDP-PDC-WA01, SPS-PDC-DB01

Маркировка сетевого оборудования

AB-KLM-WXYZ-12-34

•AB: определяет тип устройства (например, SW, RT, GW и т п). Может состоять из двух, трех символов.

•KLM: определяет расположение или принадлежность компании (PDC, SDC и т п). Может состоять из трех, четырех символов.

•WXYZ: определяет роль устройства (например, CORE, DSTR, ACCS и т п). Может состоять из трех, четырех символов.

•12—34: определяет порядковый номер устройства с данной ролью или этаж. Может состоять из двух, четырех символов.

Читать дальшеИнтервал:

Закладка: