Коллектив Авторов - Цифровой журнал «Компьютерра» № 165

- Название:Цифровой журнал «Компьютерра» № 165

- Автор:

- Жанр:

- Издательство:неизвестно

- Год:неизвестен

- ISBN:нет данных

- Рейтинг:

- Избранное:Добавить в избранное

-

Отзывы:

-

Ваша оценка:

Коллектив Авторов - Цифровой журнал «Компьютерра» № 165 краткое содержание

О прошлом и будущем Бетельгейзе Автор: Дмитрий Вибе

Голубятня: Продолжение яблочного мастхэва и очередной аудиоквиз Автор: Сергей Голубицкий

Не ходите, дети, в Финляндию музыку играть, а теперь уже — и в Германию (агония исполинского беспредела копирастии) Автор: Сергей Голубицкий

Бросать или не бросать: всегда ли нужно добиваться цели или стоит изучить искусство отступления? Автор: Василий Щепетнёв

Наблюдаемый мир: Почему о редкостном астрономическом событии нам больше всего говорит домашняя цифровая техника Автор: Михаил Ваннах

Голубятня: Прогресс желаний в IT-царстве — почти нирвана, что в железе, что в софте! Автор: Сергей Голубицкий

Триумф первой ночи: историческая победа аспиранта Супапа Киртсаенга над крупнейшим в мире издательством учебной литературы John Wiley & Sons Автор: Сергей Голубицкий

Жабий яд, неудачный опыт хождения в бизнес и сомнение относительно инновационных перспектив университетской науки Автор: Дмитрий Шабанов

IT-рынокРекламные войны: как Google провоцирует пользователей Автор: Андрей Васильков

ПромзонаНа крыше мусороперерабатывающего завода в Копенгагене разместится горнолыжная трасса Автор: Николай Маслухин

Новое поколение домашних роботов: теперь они чистят водостоки, окна и бассейны Автор: Николай Маслухин

Фонарик Flash Communicator транслирует крики о помощи азбукой Морзе Автор: Николай Маслухин

Вторая жизнь заброшенных зданий: музей на месте электростанции и парк развлечений на территории бывшей АЭС Автор: Николай Маслухин

Китайцы открывают сеть супермаркетов дополненной реальности Автор: Николай Маслухин

ТехнологииУ вас никогда не будет летающего автомобиля и путёвки на Марс, но это ничего Автор: Олег Парамонов

Очки Google: остановите киборгов или станьте одним из них Автор: Андрей Васильков

Пар и свисток: Как информационные технологии исправляют смертельно опасные перекосы развития индустриальной эпохи Автор: Михаил Ваннах

Софт завтрашнего дня: как изменились и изменятся программы, которыми мы пользуемся Автор: Андрей Письменный

Карманный знахарь: как быть с мобильными приложениями для быстрой (и неправильной) диагностики? Автор: Евгений Золотов

Генеративный арт: когда художник убирает руки Автор: Юрий Ильин

Тонны электропроводов на свалку, или История создания технологии резонансной передачи энергии Автор: Евгений Балабас

Невидимые иллюзии: cемь доказательств того, что вы не различите спецэффекты в кино и реальность Автор: Олег Парамонов

Ни словом сказать, ни пером описать: что такое хэштег и для чего он понадобился Фейсбуку? Автор: Евгений Золотов

Две операционные системы Google: как подружатся Chrome OS и Android Автор: Андрей Письменный

Кибернокаут для Южной Кореи: кто и как «уронил» банки и ТВ — и выдержит ли Россия такой удар? Автор: Евгений Золотов

Десять перспективных технологий, о которых через несколько лет узнают все Автор: Олег Парамонов

По магнитному хайвею вон, или Почему «Вояджер» никак не улетит из Солнечной системы Автор: Юрий Ильин

Табун иноходцев: десять самых оригинальных и популярных троянов современности Автор: Андрей Васильков

ИнновацииТехнопарки и бизнес-инкубаторы — «сапожники без сапог» Автор: Юлия Роелофсен, управляющий партнер компании Innopraxis Intarnational Ltd

Как найти «правильного» софаундера? Автор: Александр Наследников, основатель проекта gbooking.ru

Почему в России фактически нет инновационных менеджеров? Автор: Алексей Власов, Председатель наблюдательного совета «Национальной гильдии инновационных менеджеров»

Как доказать инвестору, что стартап «выстрелит» именно сегодня Автор: Елена Краузова

Эта камера никогда не разрядится, в любых условиях Автор: Михаил Карпов

Макс Лакмус: «Российский краудфандинг вырастет во что-то очень интересное» Автор: Елена Краузова

Цифровой журнал «Компьютерра» № 165 - читать онлайн бесплатно полную версию (весь текст целиком)

Интервал:

Закладка:

Так что у мировых СМИ ещё навалом времени для того, чтобы печатать сенсационные заголовки о том, что Voyager «вот-вот покинет» пределы Солнечной системы или что появились многочисленные признаки тому, что уже покинул, хотя это ещё как посмотреть, и так далее.

А вот что является техническим чудом, так это то, что древний зонд, запущенный 36 лет назад, до сих пор функционирует и даже умудряется обмениваться с Землёй данными, притом что наземные службы и сам зонд разделяют уже 17 часов…

К оглавлению

Табун иноходцев: десять самых оригинальных и популярных троянов современности

Андрей Васильков

Опубликовано21 марта 2013

Число записей в базах современных антивирусов исчисляется миллионами. Однако если отбросить многочисленные клоны и сошедшие со сцены образцы вредоносного кода, то в сухом остатке будет не так много принципиально разных и реальных угроз. Современные вирусописатели не развлекаются, а преследуют вполне криминальные цели, для реализации которых чаще всего используются различные троянские программы и компоненты. Давайте посмотрим на TOP-10 самых оригинальных и актуальных из них.

– обширное семейство, насчитывающее свыше полутора тысяч представителей. Наиболее необычным из них является Trojan.Mayachok.2.

Это первый зарегистрированныйбуткит, заражающий Volume Boot Record файловой системы NTFS. Вот как описывают эту особенность специалисты компании «Доктор Веб»:

«Вирусы, модифицирующие MBR (Master Boot Record) и BOOT-секторы, известны ещё со времен DOS, в то время как современные ОС предоставляют новые возможности, в том числе и для вирусописателей. В рассматриваемом нами случае BOOT-сектор является первым сектором VBR, который, например, для раздела NTFS занимает 16 секторов. Таким образом, классическая проверка только загрузочного сектора не может обнаружить вредоносный объект, так как он располагается дальше — внутри VBR».

«Маячок.2» был впервые обнаружен летом 2011 года, но всплески его эпидемии отмечаются до сих пор. Троян блокирует доступ в интернет и показывает ложное сообщение о необходимости обновить браузер. Помимо установленного по умолчанию Internet Explorer, создатели «Маячка» не обошли вниманием альтернативные браузеры – стилизация под интерфейс выполнена также для Mozilla Firefox и Opera.

При клике на фальшивое диалоговое окно происходит запрос номера мобильного телефона жертвы, на который приходит ответный код. Введя его, пользователь активирует вовсе не загрузку обновления, а платную подписку.

Этот троянец иллюстрирует ленивый, но от этого не менее эффективный подход к созданию вредоносного кода. Зачем писать все компоненты самому, если полно готовых, а функционально объединить их можно даже на простейшем языке программирования?

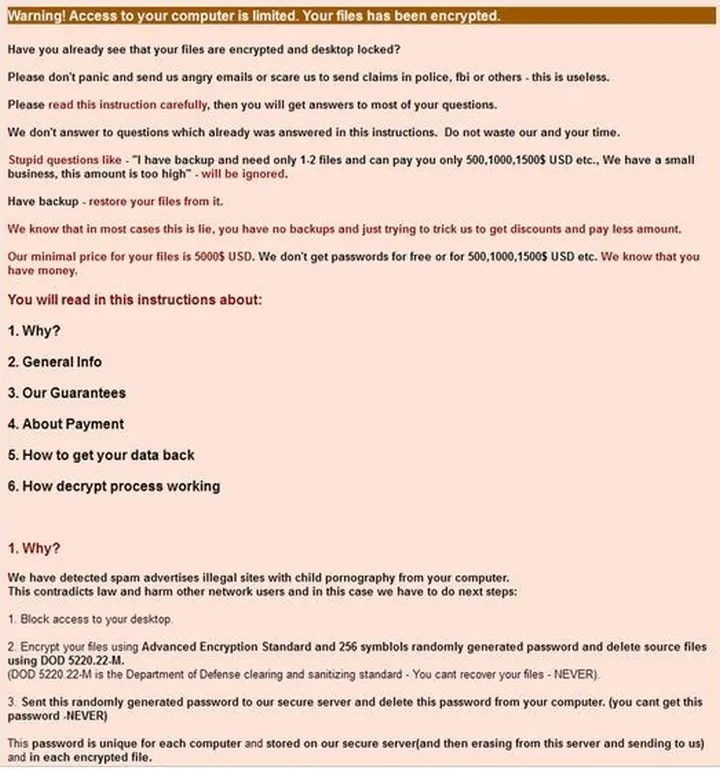

Троян состоит из множества (чужих) компонентов и написан на Бейсике. Его большой размер мало кого смущает в эпоху выделенных каналов, терабайтных винчестеров и общей расслабленности. Он ищет файлы пользователя по формату. В основном это документы, но список потенциально важных данных очень большой. Затем троянец шифрует их с помощью архиватора WinRAR и закрывает паролем. Исходные файлы необратимо удаляются с помощью утилиты Sysinternals SDelete. Происходит не просто удаление записи о файле из таблицы файловой системы, а его многократное затирание. Восстановить уничтоженные таким образом данные невозможно.

Дальше работает обычная схема вымогательства. Для расшифровки созданных архивов предлагается отправить перевод, а затем письмо на один из указанных адресов в домене gmail.com. Пароли на архив используются разные, а их длина может достигать полусотни символов. Поэтому простое удаление вируса оставит жертву со множеством зашифрованных архивов, вскрыть которые за приемлемое время, скорее всего, не удастся.

Размер требуемого вознаграждения составляет тысячи долларов. Разумеется, платить его не стоит. Столкнувшись с таким заражением, свяжитесь с представителями антивирусных компаний. Они разберут код шифровальщика и постараются вычислить использованный пароль. Обычно такая услуга оказывается бесплатно.

В качестве профилактики делайте резервные копии всех важных данных и храните их отдельно на внешних носителях. При всех своих недостатках диски однократной записи DVD-R здесь являются средством выбора. Резервные копии на флэшке или отдельном жёстком диске могут также быть удалены при подключении к заражённой системе.

Профессионалы часто называют операционную систему Windows идеальной средой для обитания вирусных программ. Этот горький юмор обусловлен не только уязвимой архитектурой самой ОС, но и её распространённостью среди домашних пользователей. При желании эффективно заразить можно любую ОС, и троянец Linux.Sshdkit – свежий тому пример.

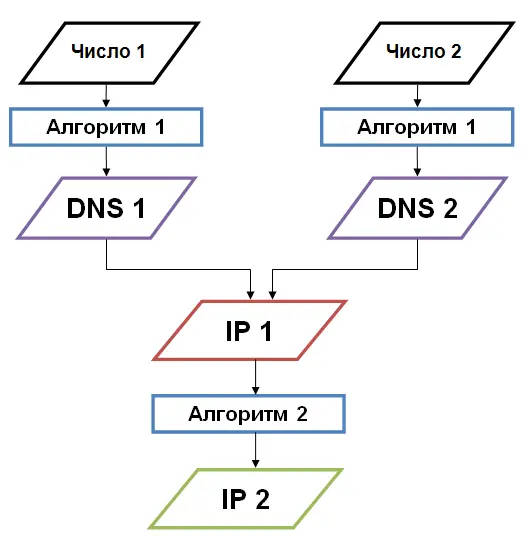

Он был Алгоритм вычисления адреса командного сервера выглядит следующим образом. использованв феврале для массового взлома серверов под управлением ОС Linux. Троянец распространяется в виде динамической библиотеки. Он скрыто встраиваетсяв процесс sshd, перехватывает логин и пароль пользователя, после чего отправляет своим создателям данные для аутентификации по UDP. Сам заражённый сервер под управлением ОС Linux становился частью ботнета – сети из множества инфицированных узлов под общим контролем злоумышленников.

В общем случае любая операционная система становится мишенью для вирусных атак, как только приходит время её популярности. Распространённость ОС Android и её связь со счетами пользователей смартфонов сейчас привлекает повышенное внимание мошенников, не устающих изобретать новые способы внедрения.

Читать дальшеИнтервал:

Закладка: